PA-SERIES

MILIONI DI USD DI BENEFICI OTTENUTI

DI RIDUZIONE DELLE VIOLAZIONI

MILIONI DI USD DI AUMENTO DELLA PRODUTTIVITÀ DEGLI UTENTI FINALI

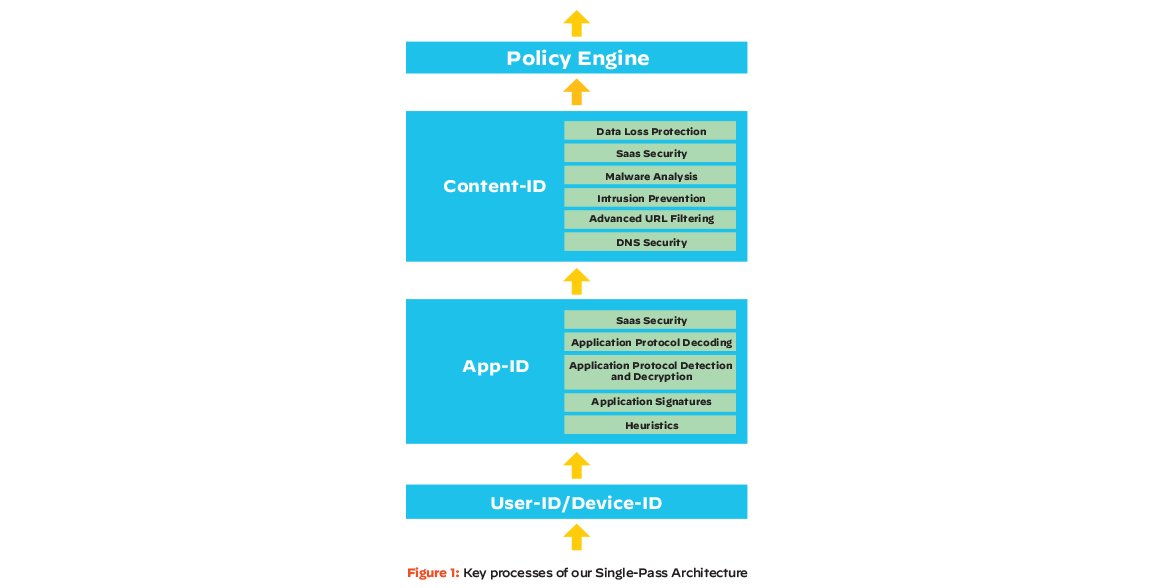

L'architettura single-pass di Palo Alto Networks adotta un approccio single-pass unico all'elaborazione dei pacchetti, garantendo migliori prestazioni e sicurezza.

Un approccio completo alla sicurezza Layer 7 inizia identificando le applicazioni indipendentemente da porta, protocollo, tecniche evasive o crittografia (TLS/SSL).

I nostri firewall Palo Alto Networks classificano il traffico di rete in base all'identità dell'applicazione per concedere l'accesso agli utenti e fornire agli amministratori visibilità e controllo di tutti i tipi di applicazioni, comprese applicazioni Web, applicazioni software-as-a-service (SaaS) e applicazioni legacy. Il nostro approccio utilizza l'applicazione, non la porta, come base per tutte le decisioni relative ai criteri di abilitazione sicura, in modo da poter consentire, negare, programmare, ispezionare e applicare il traffic-shaping. Se necessario, è possibile creare tag App-ID™ personalizzati per applicazioni proprietarie o richiedere lo sviluppo di App-ID per nuove applicazioni.

Gli autori di attacchi spesso aggirano la sicurezza tradizionale basata sulle firme, modificando le minacce esistenti che poi si presentano come firme sconosciute. Questo mette i professionisti della sicurezza in difficoltà, poiché l'aggiunta manuale delle firme non può essere effettuata abbastanza velocemente da prevenire gli attacchi in tempo reale. Inoltre, l'utilizzo di soluzioni che mettono i file offline per l'ispezione crea colli di bottiglia, ostacola la produttività e non è scalabile.

I nostri NGFW dotati di ML utilizzano algoritmi di ML integrati per consentire la classificazione a velocità di linea, ispezionando i file al momento del download e bloccando i file dannosi prima che possano causare danni. Grazie alla prevenzione in linea, PA-Series previene automaticamente le infezioni iniziali da minacce mai viste prima, senza richiedere un'analisi basata su cloud oppure offline per la maggior parte delle varianti di malware, riducendo il tempo tra visibilità e prevenzione quasi a zero.

Il nostro sistema di deep learning in linea analizza il traffico in diretta, rilevando e prevenendo gli attacchi più sofisticati di oggi, tra cui eseguibili portatili, phishing, JavaScript dannoso e attacchi senza file. I modelli perfezionati evitano falsi positivi e un esclusivo ciclo di feedback assicura una prevenzione rapida e accurata delle minacce mentre gli attacchi si verificano, il tutto senza sacrificare le prestazioni.

L'identità è una componente fondamentale di un approccio Zero Trust alla sicurezza della rete. Con la crescente migrazione delle aziende da fornitori di identità locali a fornitori di identità cloud e con gli utenti che si connettono da qualsiasi luogo, è difficile mantenere le informazioni sulla sicurezza e sull'identità collegate e sincronizzate in tutta la rete. Le reti sono progettate per un'unica fonte di identità e questo può portare a una sicurezza incoerente tra data center, reti dei campus, cloud pubblici e ambienti ibridi.

Palo Alto Networks Cloud Identity Engine è un'architettura basata sul cloud per la sicurezza basata sull'identità in grado di autenticare e autorizzare in modo coerente gli utenti, indipendentemente dalla loro posizione e da dove risiedono gli archivi di identità degli utenti: localmente, nel cloud o ibridi. Di conseguenza, i team di sicurezza possono consentire a tutti gli utenti l'accesso alle applicazioni e ai dati ovunque e passare rapidamente a un livello di sicurezza Zero Trust.

Cloud Identity Engine consente di risparmiare tempo e fatica nella distribuzione e nella gestione dei controlli basati sulle identità nell'infrastruttura di sicurezza della rete, utilizzando una configurazione point-and-click con sincronizzazione delle identità in tempo reale.

Il 5G è un componente fondamentale del backbone digitale dell'economia di domani. Da consumatori a imprese, governi e industrie critiche, la società dipenderà dal 5G. Per questo motivo, le organizzazioni che stanno passando a infrastrutture 5G devono adottare una sicurezza in grado di resistere ad attacchi sofisticati ed evasivi, mentre la velocità e l'entità delle minacce sulle reti 5G aumentano.

La sicurezza 5G nativa di Palo Alto Networks consente ai fornitori di servizi di proteggere le proprie reti, i propri utenti e i propri cloud, nonché di fornire ai propri clienti la sicurezza di livello enterprise necessaria per l'economia 5G di domani. La sicurezza 5G nativa consente alle organizzazioni di estendere l'approccio Zero Trust ai loro ambienti 5G per proteggere utenti, dispositivi e applicazioni 5G business-critical. La sicurezza 5G nativa offre un approccio completo alla protezione di tutti gli aspetti delle reti 5G.

I fornitori di servizi possono distribuire un'architettura Zero Trust per la loro infrastruttura di rete 5G e per il relativo traffico aziendale, governativo e di consumer. Le aziende e le organizzazioni possono proteggere gli utenti, le applicazioni e le infrastrutture 5G con lo stesso approccio Zero Trust utilizzato per gli altri segmenti di rete.

Negli ultimi due decenni, i proxy web sono diventati un pilastro della sicurezza per le organizzazioni. Con l'espansione delle reti aziendali, cresce la richiesta di una sicurezza coerente e indipendente dalla posizione. Ciò significa che molte organizzazioni stanno adottando architetture convergenti e incentrate sul cloud. Tuttavia, molte organizzazioni che migrano da strutture locali al cloud devono affrontare grandi cambiamenti strutturali che possono ostacolare la produttività e i servizi aziendali.

Semplifichiamo la sicurezza per coloro che utilizzano un proxy locale introducendo il supporto del proxy web per i firewall di nuova generazione. Ciò consente agli utenti di modernizzare la sicurezza della rete senza dover apportare grandi modifiche alle infrastrutture esistenti.

Ora gli amministratori di proxy e firewall possono utilizzare un'unica interfaccia utente per distribuire, gestire e far funzionare il loro firewall, nonché fornire sicurezza e criteri coerenti in tutte le distribuzioni. Per le aziende è semplice abbandonare le soluzioni legacy non scalabili e offrire un modo per modernizzare l'architettura del proxy e garantire ovunque sicurezza best-in-class, mantenendo un supporto temporaneo per il proxy.

Attraverso questa piattaforma, le organizzazioni possono:

Contatta oggi stesso il nostro team di esperti NGFW. Desideriamo incontrarti per aiutarti a mantenere sicura la tua rete.