I dispositivi IoT sono l'anello debole della rete

Le telecamere di sicurezza negli uffici, i macchinari di diagnostica per immagini negli ospedali, i robot nei reparti di produzione delle aziende, i sistemi di monitoraggio dei sistemi di riscaldamento, ventilazione e aria condizionata (HVAC) degli edifici, i trasporti e le auto connesse, gli ATM e i sistemi POS: "Internet of Things" è tutto questo.

Le aziende si avvalgono ogni giorno di dispositivi connessi alla rete che effettuano scambi di dati, ma i dispositivi IoT non sono progettati tenendo conto dei requisiti di sicurezza. Per gli autori degli attacchi rappresentano l'anello debole da sfruttare nella rete. Con l'aumento delle sfide e dei rischi per la sicurezza IoT, i sistemi di sicurezza tradizionali non sono più sufficienti. Ed ecco che si pone la domanda:Che cos'è la sicurezza IoT e di cosa ha bisogno nello specifico per essere efficace"?

Proteggi la tua rete dagli attacchi all'IoT

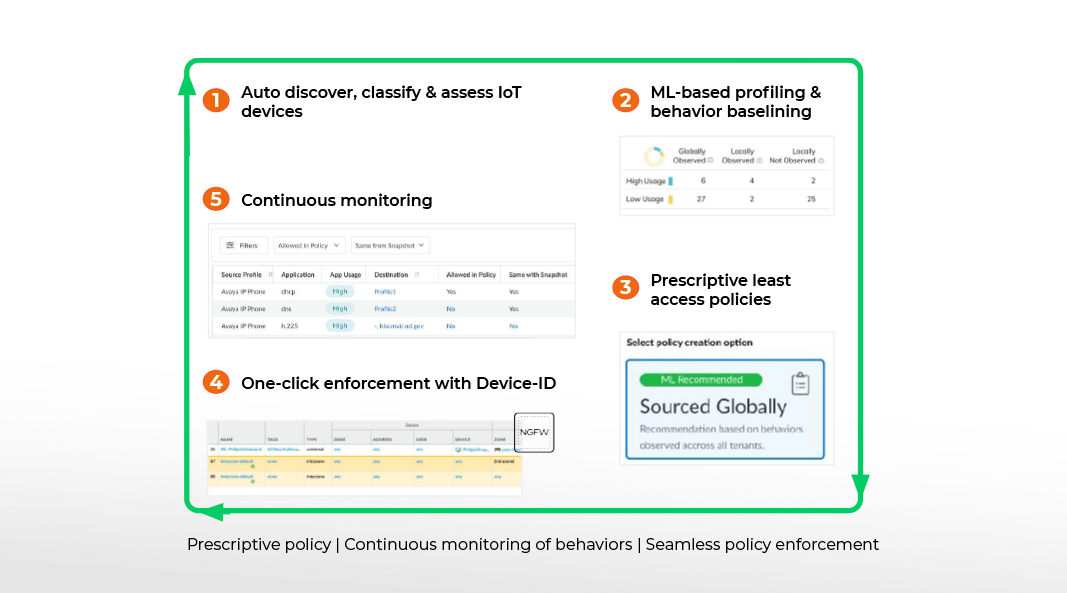

Per proteggere i tuoi dispositivi IoT in tutte le 5 fasi del ciclo di vita della sicurezza IoT, c'è bisogno di una soluzione per la sicurezza IoT dotata di queste caratteristiche.

Proteggi tutti i dispositivi IoT connessi alla rete

Meglio non fidarsi, verifica tutto

Le difese perimetrali della rete mainstream non riescono a restare al passo con il volume e la varietà dei dispositivi connessi alla rete e la maggior parte delle soluzioni per la sicurezza IoT non è in grado di risolvere tutti i problemi che i team di sicurezza si trovano ad affrontare. Affidati a Sicurezza IoT: trova tutti i dispositivi, valuta tutti i rischi noti, guarda come si comportano e proteggi ogni interazione digitale.

Perché?

Le soluzioni per la sicurezza sono tradizionalmente progettate pensando all'endpoint. Ma i dispositivi smart offrono touchpoint accessibili ai tuoi avversari e non accettano gli agenti endpoint, quindi non possono essere istruiti e non sono considerati affidabili. Invece qualsiasi strategia di sicurezza IoT deve prevedere un approccio olistico al ciclo di vita per ciascuno dei dispositivi IoT.

Il nostro approccio

- Identificazione di tutti i dispositivi

- Valutazione dei rischi dei dispositivi

- Applicazione di policy informate

- Prevenzione delle minacce note

- Monitoraggio del comportamento dei dispositivi per prevenire le minacce sconosciute

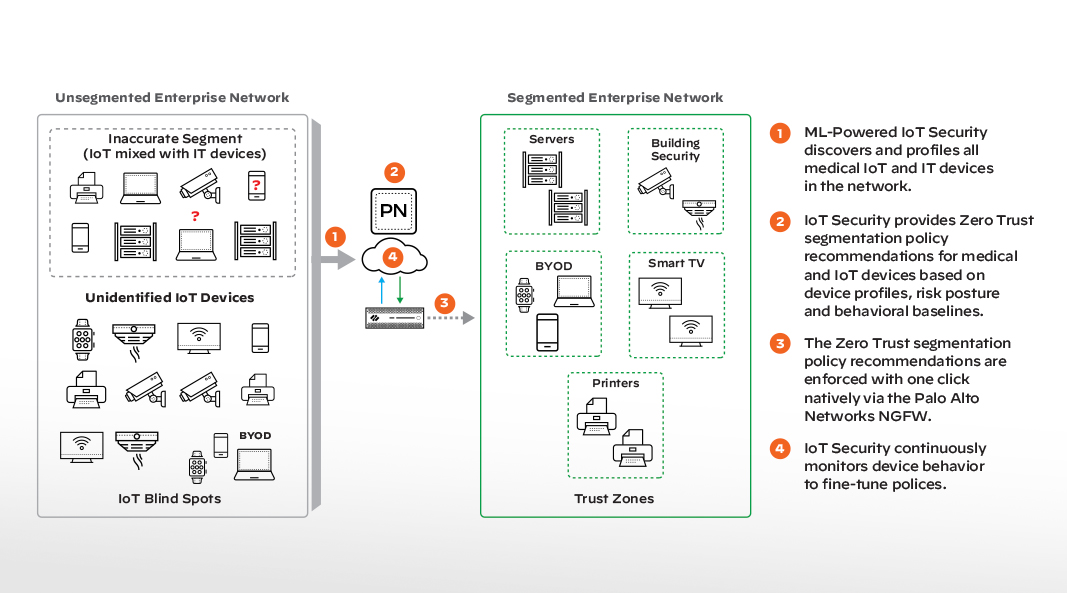

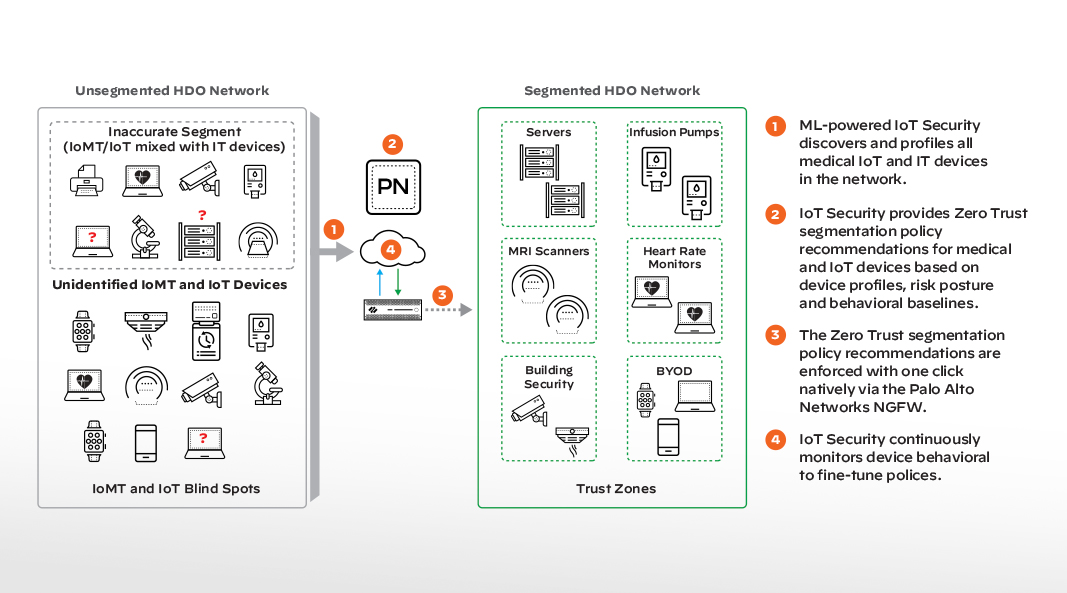

Elimina le zone morte del NAC

Segmenta in modo affidabile i dispositivi IoT e applica le policy Zero Trust per prevenire gli attacchi e il movimento laterale delle minacce con l'eliminazione delle zone morte del NAC. Ottieni una segmentazione razionale dei dispositivi con l'elaborazione accurata dei profili, la valutazione e l'applicazione delle policy sui dispositivi gestiti e non gestiti.

Perché?

Le zone morte causate dalla presenza di dispositivi non gestiti sulla rete si confermano tra le sfide più impegnative per i team IT e di sicurezza della rete, considerato che il 30% dei dispositivi presenti su una rete aziendale è costituito da dispositivi IoT non gestiti. Le soluzioni tradizionali per la sicurezza degli endpoint basate su agente non riescono a individuare e gestire i dispositivi IoT, né a fornirne il contesto e il comportamento previsto per stabilire l'approfondimento della valutazione del rischio e del monitoraggio delle minacce in tempo reale di cui questi dispositivi vulnerabili avrebbero bisogno.

Il nostro approccio

Senza visibilità sull'IoT, la gestione delle vulnerabilità resta incompleta

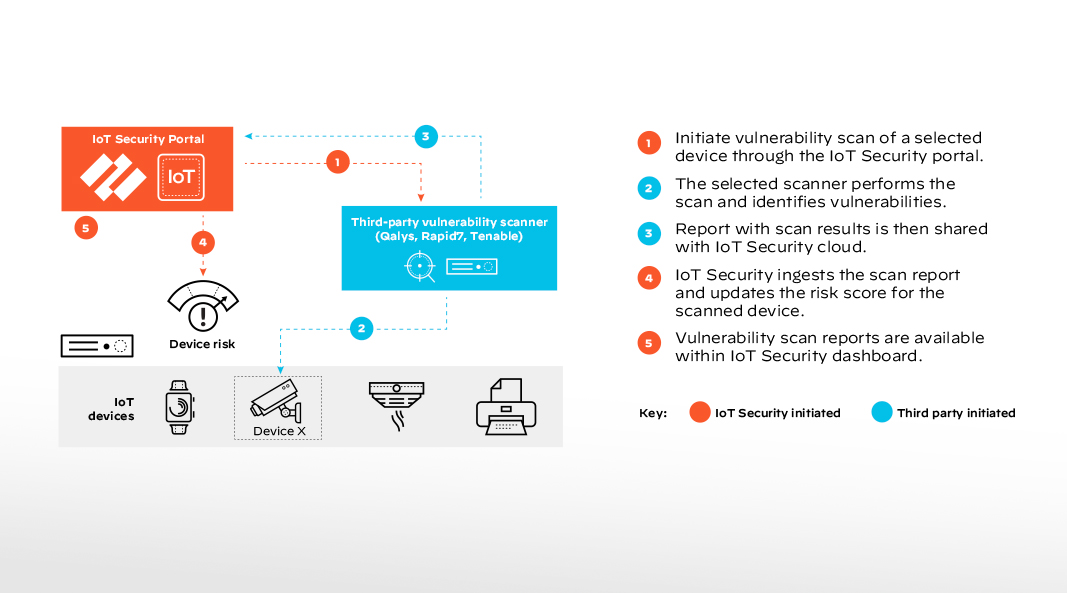

Proteggiti dalle vulnerabilità dei dispositivi che i VM non riescono a individuare e dai dispositivi che non vedi. Scegli Sicurezza IoT per ottenere un punteggio preciso riguardo al rischio dei dispositivi, comprensivo di dati sulla vulnerabilità scoperti in maniera passiva e attiva sui dispositivi gestiti e non gestiti.

Perché?

Per una gestione efficace delle vulnerabilità, è fondamentale una valutazione completa e accurata della vulnerabilità di tutti i dispositivi connessi all'interno dell'azienda. L'esclusione dei dispositivi IoT lascia un'importante zona morta nell'analisi del rischio per la sicurezza dell'organizzazione. I dispositivi IoT costituiscono una categoria in rapida crescita tra tutti i dispositivi connessi sulle reti aziendali e spesso sono già forniti con vulnerabilità intrinseche, presentano scarsi livelli di sicurezza integrata e alcuni diventano vulnerabili nel corso della loro vita utile per via dell'uso di patch e sistemi operativi obsoleti.

Il nostro approccio

- Contesto e visibilità approfonditi dei dispositivi IoT e IoMT grazie ai dati acquisiti in modo passivo sui dispositivi.

- Oltre al monitoraggio passivo, la possibilità di avviare scansioni attive di un dispositivo specifico dall'IoT.

- Un portale di sicurezza per avere un quadro completo delle vulnerabilità.

- La possibilità di acquisire i report delle scansioni della vulnerabilità dallo strumento di scansione e aggiornare il punteggio relativo al rischio dei dispositivi nella dashboard di Sicurezza IoT.

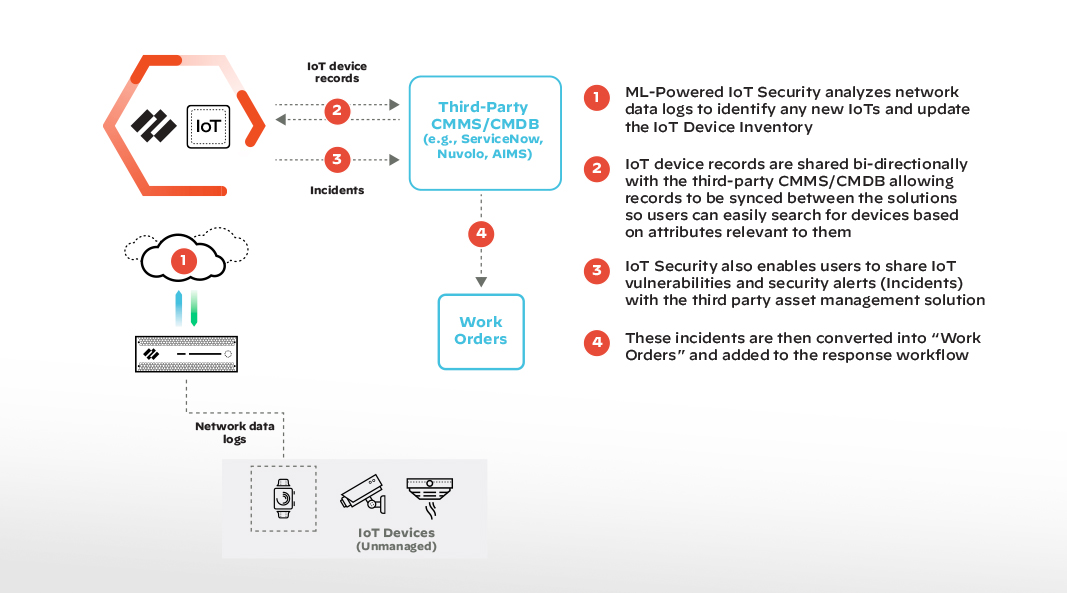

Utilizzo e inventario dei dispositivi

Grazie alla sicurezza avanzata dei dispositivi IoT, le organizzazioni possono trasformare un inventario statico delle risorse in un inventario dinamico con visibilità completa, contesto migliore, approfondimenti sull'utilizzo e riconoscimento più preciso della posizione.

Perché?

Molte organizzazioni si trovano a dover affrontare gli effetti dei dispositivi non sicuri connessi alla rete sulla pianificazione del capitale, sulle entrate, sui servizi e sulle operazioni, per via della mancanza di visibilità completa dei dispositivi IT, IoT, OT e medici non gestiti.

Il nostro approccio

Sanità

IoT, OT e dispositivi medici connessi non gestiti costituiscono oltre il 50% dei dispositivi presenti sulle reti ospedaliere. Per curare i pazienti, gli operatori sanitari dipendono da questi dispositivi, che però comportano vulnerabilità che mettono a rischio le operazioni in ambito sanitario.

Perché?

Spesso i dispositivi medici connessi alla rete sono già forniti con delle vulnerabilità, si avvalgono di sistemi operativi non supportati, le patch sono di difficile applicazione e non utilizzano la crittografia per le comunicazioni. Secondo quanto rilevato da Unit 42®, il 72% delle organizzazioni sanitarie evidenzia una compresenza di dispositivi IT e IoMT nelle medesime VLAN, il che consente il potenziale movimento laterale delle minacce e amplia la superficie di attacco di entrambi i tipi di dispositivi. Tutto questo comporta per i team di sicurezza uno svantaggio con il lavoro più pesante, la mancanza di controllo sui dispositivi sconosciuti e l'impossibilità di adeguare le operazioni, stabilire le priorità d'azione o minimizzare i rischi.

Il nostro approccio

- Scova e identifica in modo rapido e accurato tutti gli IoMT e gli altri dispositivi non gestiti, inclusi quelli mai rilevati prima.

- Utilizza dati crowdsourced per identificare in modo collaborativo eventuali attività anomale

- Valuta in maniera continuativa il rischio e offre consigli sulle policy basati sull'affidabilità per migliorare il tuo livello di sicurezza.

Le altre soluzioni per la sicurezza IoT non riescono a tenere il passo

Clienti

North Dakota IT

Il team NDIT è riuscito a individuare immediatamente centinaia di migliaia di dispositivi connessi alla rete, molti dei quali in precedenza risultavano nascosti.

"In qualità di CTO, ciò che mi preoccupa di più è il rischio incognito. Sicurezza IoT offre visibilità e la possibilità di gestire adeguatamente il rischio."

Chief Technology Officer, NDIT

Il team NDIT è riuscito a individuare immediatamente centinaia di migliaia di dispositivi connessi alla rete, molti dei quali in precedenza risultavano nascosti.

"In qualità di CTO, ciò che mi preoccupa di più è il rischio incognito. Sicurezza IoT offre visibilità e la possibilità di gestire adeguatamente il rischio."

Chief Technology Officer, NDIT

Il team PAN è riuscito a valutare il rischio e a proteggere migliaia di dispositivi in pochi giorni, senza dover aggiungere hardware sulla rete.

Abbiamo acquisito visibilità su tutti i dispositivi utilizzando un'unica piattaforma. Se introduciamo una nuova sede IT, possiamo iniziare a visualizzare immediatamente i dispositivi IoT.

Director, Network Infrastructure, Palo Alto Networks

Il WCC è riuscito a effettuare la distribuzione senza downtime o interruzioni del servizio e ha acquisito la totale visibilità del traffico proveniente da tutti i dispositivi all'interno e al di fuori della rete.

Abbiamo riscontrato la presenza di molti dispositivi sconosciuti… Non c'era modo di sapere dove fossero dirette le comunicazioni di questi dispositivi.

Information Security Manager, Waubonsee Community College

Sicurezza IoT identifica rapidamente tutti i dispositivi, anche quelli sconosciuti in precedenza, prevenendo immediatamente le minacce e applicando automaticamente le policy di sicurezza con privilegi minimi per proteggere la rete su cui sono presenti oltre 2.000 dispositivi IoT.

La sicurezza del tunnel è la nostra principale priorità. Sicurezza IoT ci offre visibilità completa, prevenzione e applicazione delle policy per ogni dispositivo IoT.

Director of IT, Avrasya Tüneli