Quali sono i requisiti per proteggere gli endpoint?

La protezione degli endpoint è fondamentale nell'attuale panorama digitale, dove la proliferazione di dispositivi diversi e la crescente sofisticazione delle minacce informatiche rappresentano rischi significativi per le organizzazioni. La sicurezza degli endpoint comprende una serie di misure volte a salvaguardare i singoli dispositivi, come computer, dispositivi mobili e server, da accessi non autorizzati, violazioni di dati e attività dannose.

La protezione degli endpoint richiede l'implementazione di un approccio a più livelli che comprende soluzioni di protezione degli endpoint robuste, come l'antivirus e l' EDR, l'applicazione di aggiornamenti software e patch regolari, l'utilizzo della crittografia degli endpoint per la protezione dei dati e l'istituzione di forti meccanismi di controllo degli accessi. Inoltre, la formazione continua di sensibilizzazione alla sicurezza per i dipendenti, il controllo delle applicazioni e le misure di sicurezza di rete sono fondamentali per salvaguardare i dispositivi endpoint all'interno di un'organizzazione.

Perché la sicurezza degli endpoint è importante

Dare priorità alla sicurezza degli endpoint significa proteggere i dispositivi e salvaguardare l'intero ecosistema organizzativo dalle minacce informatiche in evoluzione. La protezione degli endpoint si riferisce al processo di protezione dei singoli dispositivi, come desktop, laptop, server e dispositivi mobili, dalle minacce di cybersecurity.

Ciò include l'implementazione di misure per prevenire accessi non autorizzati, rilevare e rispondere agli incidenti di sicurezza e proteggere i dati memorizzati su questi dispositivi. La protezione degli endpoint comporta la distribuzione di una combinazione di soluzioni di sicurezza, politiche e best practice per garantire la sicurezza e l'integrità complessiva di questi dispositivi all'interno della rete di un'organizzazione. Comporta anche la sicurezza dei dispositivi quando sono collegati a reti interne ed esterne.

In particolare, la protezione degli endpoint è fondamentale per le seguenti ragioni:

- Protezione contro le diverse minacce: Gli endpoint sono bersagli comuni degli attacchi informatici, tra cui malware, ransomware e phishing. Proteggerli aiuta a difendersi da queste minacce.

- Integrità e riservatezza dei dati: Gli endpoint spesso memorizzano ed elaborano dati sensibili. Garantire la loro sicurezza protegge questi dati da accessi non autorizzati e violazioni.

- Conformità normativa: Molti settori sono soggetti a normative che richiedono solide misure di sicurezza degli endpoint. La conformità aiuta a evitare sanzioni legali e danni alla reputazione.

- Continuità operativa: Gli incidenti di sicurezza che colpiscono gli endpoint possono interrompere le operazioni aziendali. Una sicurezza efficace degli endpoint assicura la continuità e riduce al minimo i tempi di inattività.

- Mitigazione del rischio: Proteggendo gli endpoint, le organizzazioni possono ridurre il rischio complessivo di minacce informatiche, proteggendo le loro risorse, la loro reputazione e i loro profitti.

I 3 passi principali per la sicurezza degli endpoint

#1: Prevenzione

Questa fase si concentra sull'implementazione di misure proattive per evitare che si verifichino incidenti di sicurezza. Ciò implica la distribuzione di solide soluzioni di protezione degli endpoint, come software antivirus, firewall e sistemi di prevenzione delle intrusioni. Anche le patch e gli aggiornamenti regolari del software sono fondamentali per risolvere le vulnerabilità e garantire le più recenti funzioni di sicurezza.

#2: Rilevamento

Questa fase prevede l'implementazione di meccanismi per rilevare e identificare eventuali incidenti di sicurezza o minacce che potrebbero aver aggirato le misure di prevenzione. Le soluzioni di rilevamento e risposta degli endpoint (EDR) sono fondamentali per monitorare continuamente gli endpoint alla ricerca di attività sospette, comportamenti anomali e indicatori di compromissione noti (IOC). Include il monitoraggio in tempo reale, l'analisi dei registri e l'integrazione dell'intelligence sulle minacce per identificare e rispondere prontamente alle minacce.

#3: Risposta e riparazione

Una volta rilevato un incidente di sicurezza, è essenziale avviare una risposta rapida e un processo di riparazione. Questa fase prevede l'indagine e il contenimento dell'incidente, l'isolamento degli endpoint o dei sistemi interessati e l'implementazione delle azioni di riparazione necessarie per mitigare l'impatto. Può includere la rimozione del malware, il ripristino del sistema e il patching delle vulnerabilità. Un piano di risposta agli incidenti e un team ben definito sono fondamentali per una risposta e un recupero efficienti.

10 requisiti per la protezione degli endpoint.

Gli endpoint svolgono un ruolo centrale nel modo in cui le organizzazioni conducono il business, creando, condividendo, archiviando ed elaborando volumi molto grandi di informazioni business-critical e mission-critical. Pertanto, sono obiettivi primari per gli hacker, gli insider malintenzionati e persino le nazioni canaglia che cercano di ottenere un guadagno finanziario e un vantaggio competitivo attraverso le violazioni dei dati e l'esfiltrazione dei dati. Ciò significa che le organizzazioni devono attenersi a requisiti specifici per salvaguardare e proteggere i loro endpoint.

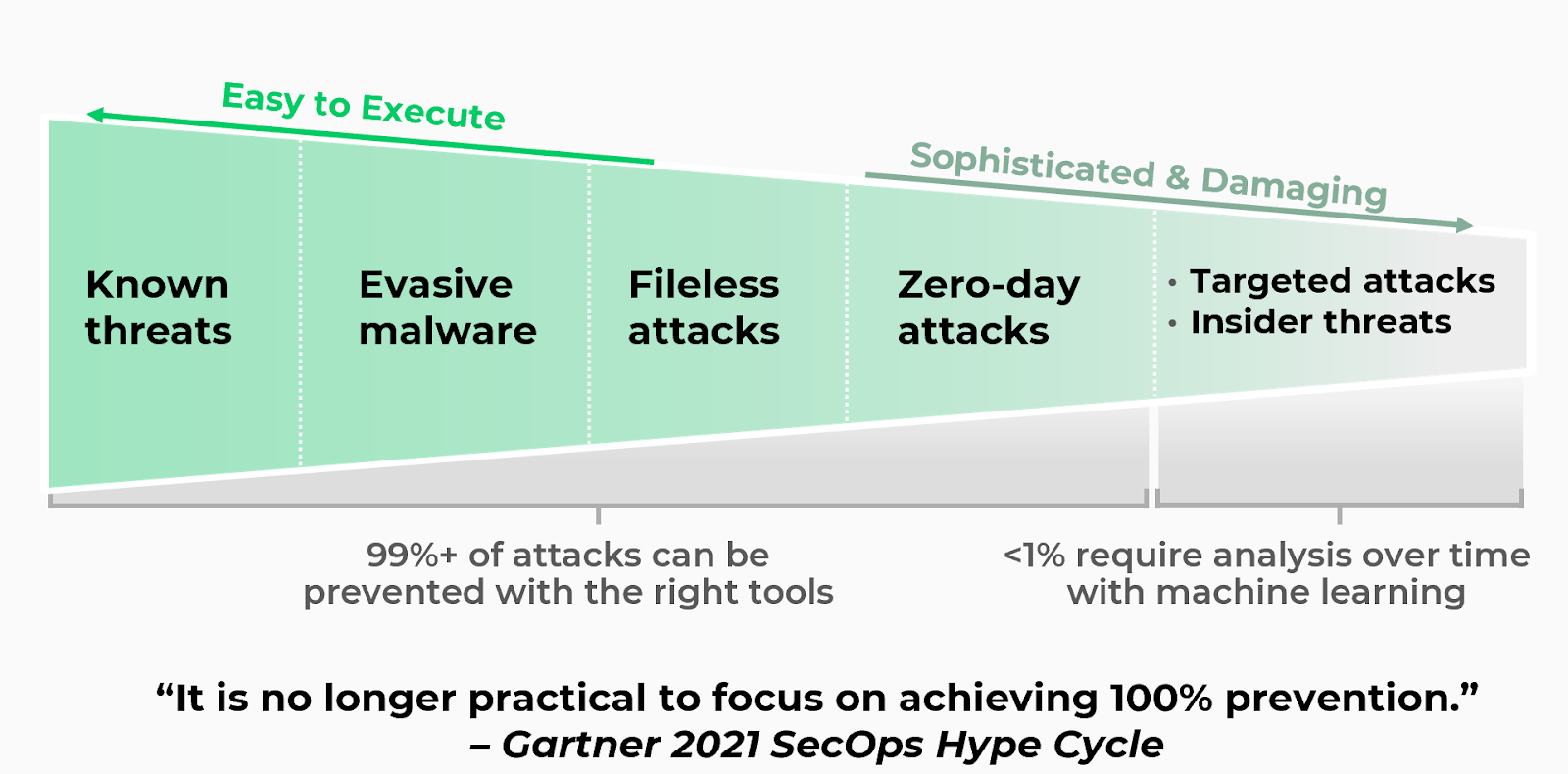

#1: Blocca preventivamente le minacce conosciute e sconosciute

Per prevenire le violazioni della sicurezza, è necessario passare dall'individuare e rispondere agli incidenti dopo che si sono verificati all'evitare che si verifichino in primo luogo.

Gli endpoint devono essere protetti dalle minacce conosciute, sconosciute e zero-day, veicolate da malware ed exploit, indipendentemente dal fatto che il computer sia online o offline, locale o non locale, e connesso alla rete dell'organizzazione. Un passo fondamentale per raggiungere questo obiettivo è incorporare l'analisi delle minacce locale e basata sul cloud per rilevare e prevenire le minacce sconosciute ed evasive.

#2: Evita l'impatto negativo sulla produttività degli utenti

Un prodotto di sicurezza endpoint avanzato dovrebbe consentire agli utenti finali di svolgere le loro attività quotidiane e di utilizzare le tecnologie mobili e basate sul cloud senza preoccuparsi di minacce informatiche sconosciute. Gli utenti dovrebbero potersi concentrare sulle loro responsabilità, anziché preoccuparsi delle patch di sicurezza e degli aggiornamenti. Devono avere la certezza di essere protetti dall'esecuzione accidentale di malware o exploit che potrebbero mettere a rischio i loro sistemi.

#3: Trasforma l'intelligence sulle minacce in prevenzione in modo automatico.

Le organizzazioni dovrebbero ottenere informazioni sulle minacce da fornitori di servizi di intelligence di terze parti e da piattaforme pubbliche di condivisione delle informazioni sulle minacce, per aiutare gli agenti degli endpoint a prevenire le minacce informatiche conosciute, a identificare e bloccare quelle sconosciute e a impedire loro di infettare gli endpoint.

Inoltre, i dati sulle minacce devono essere raccolti dall'interno dell'organizzazione, compresa la rete, il cloud e gli endpoint. L'automazione deve essere utilizzata per correlare i dati, identificare gli indicatori di compromissione, creare protezioni e distribuirle all'interno dell'organizzazione.

#4: Proteggere tutte le applicazioni

Le applicazioni sono fondamentali per il funzionamento efficace di qualsiasi organizzazione. Tuttavia, le falle di sicurezza o i bug nelle applicazioni creano vulnerabilità contro le quali il software antivirus tradizionale potrebbe non essere in grado di proteggere.

L'infrastruttura di sicurezza di un'organizzazione deve offrire una protezione completa contro gli exploit per tutte le applicazioni, comprese quelle di terze parti e quelle proprietarie. Inoltre, deve essere in grado di valutare rapidamente la sicurezza delle nuove applicazioni, man mano che vengono introdotte nell'ambiente.

#5: Evitare l'onere sulle risorse del sistema

Le prestazioni dei prodotti di sicurezza non devono avere un impatto significativo sulle risorse del sistema, come la RAM, la CPU o l'archiviazione su disco. È fondamentale che la prevenzione delle violazioni della sicurezza non vada a scapito dell'esperienza dell'utente.

Che si tratti di protezione endpoint o di qualsiasi altro strumento di sicurezza, deve essere progettato per operare in modo efficiente senza consumare grandi risorse di sistema. Un utilizzo eccessivo delle risorse rallenterebbe le prestazioni del sistema e diminuirebbe la qualità complessiva dell'esperienza dell'utente.

#6: Mantenere i sistemi legacy al sicuro

Le organizzazioni non sempre installano subito gli aggiornamenti del sistema e le patch di sicurezza. Questo perché, così facendo, potrebbe interrompere importanti funzioni operative. Inoltre, le patch potrebbero non essere disponibili per i sistemi e i software più vecchi che non sono più supportati.

Una soluzione di sicurezza endpoint completa dovrebbe essere in grado di proteggere i sistemi che non possono essere patchati, impedendo lo sfruttamento delle vulnerabilità del software, sia note che sconosciute, indipendentemente dal fatto che le patch di sicurezza siano disponibili o applicate.

#7: Essere pronti per l'impresa

Si ricordi il seguente testo:

Qualsiasi soluzione di sicurezza destinata a sostituire l'antivirus deve essere sufficientemente scalabile, flessibile e gestibile per essere distribuita in un ambiente aziendale. La sicurezza degli endpoint dovrebbe:

- Supportare e integrare il modo in cui un'azienda distribuisce le sue risorse informatiche.

- Scala al numero di endpoint necessario.

- Supporta distribuzioni che coprono ambienti geograficamente dispersi.

Una soluzione deve essere flessibile nel fornire un'ampia protezione, pur supportando le esigenze aziendali e non limitando eccessivamente l'attività. Questa flessibilità è fondamentale, in quanto le esigenze di una parte dell'organizzazione possono essere completamente diverse da quelle di un'altra.

Inoltre, la soluzione deve essere facilmente gestibile dallo stesso team che si occupa della sicurezza in altre aree dell'organizzazione e deve essere progettata tenendo conto della gestione aziendale senza aumentare il carico operativo.

#8: Fornisce una verifica indipendente per i requisiti di conformità del settore.

Le organizzazioni che operano all'interno di una giurisdizione specifica devono avere una protezione antivirus sui loro endpoint per rispettare le normative. Per proteggere efficacemente i loro endpoint e soddisfare gli standard di conformità, è importante che i fornitori di sicurezza endpoint che sostituiscono le soluzioni antivirus esistenti siano in grado di offrire una convalida di terze parti, aiutando i clienti a raggiungere e mantenere la conformità.

#9: Fornisce una verifica indipendente come sostituto dell'antivirus

Qualsiasi prodotto di sicurezza che intenda sostituire l'antivirus tradizionale dovrebbe far valutare e confermare le sue prestazioni da una terza parte indipendente. Le recensioni indipendenti forniscono un controllo cruciale che va oltre quello che un'organizzazione che vuole sostituire il proprio antivirus può condurre da sola.

#10: Ricevere un riconoscimento da parte di un analista o di una società di ricerca di settore di alto livello

Qualsiasi organizzazione che voglia abbandonare il software antivirus tradizionale deve assicurarsi che l'alternativa sia riconosciuta come un attore significativo nella sicurezza dell'endpoint da un analista o da una società di ricerca rispettabile. Questo garantirà che la soluzione e il suo fornitore soddisfino i necessari standard di fattibilità come soluzione di sicurezza endpoint.

Protezione degli endpoint nel cloud

Poiché le piattaforme di cloud computing, lo sviluppo di applicazioni cloud-native e i servizi cloud continuano a crescere in popolarità, le organizzazioni devono dare priorità alla sicurezza degli endpoint nel cloud. Questo comporta:

- Utilizzare le migliori pratiche di sicurezza dei container per proteggere le applicazioni containerizzate e prevenire gli attacchi di fuga dei container.

- Impiegare le piattaforme di protezione dei carichi di lavoro cloud (CWPP) per salvaguardare i carichi di lavoro cloud e le funzioni serverless dalle minacce avanzate e dagli accessi non autorizzati.

- Crittografia dei dati a riposo e dei dati in transizione per proteggere le informazioni sensibili archiviate negli ambienti cloud.

- Implementazione della gestione dell'identità e dell'accesso (IAM) per controllare l'accesso alle risorse cloud in base ai ruoli degli utenti, alle autorizzazioni e ai fattori di autenticazione.

- Sfruttare le piattaforme di protezione endpoint (EPP) progettate per gli ambienti cloud per difendersi da malware, ransomware e altre minacce.

- Implementazione di controlli di sicurezza di rete come reti private virtuali (VPN), gateway Web sicuri (SWG) e broker di sicurezza di accesso al cloud (CASB) per monitorare e filtrare il traffico di rete tra endpoint e servizi cloud.

- Conduce il monitoraggio e la registrazione degli endpoint per tracciare le attività degli utenti, gli eventi di sistema e gli incidenti di sicurezza negli ambienti cloud.

- Gestire gli aggiornamenti delle patch per mantenere gli endpoint basati sul cloud aggiornati con le ultime patch di sicurezza e gli aggiornamenti per risolvere le vulnerabilità e le falle del software.