-

- L'emergere della tecnologia WAF

- WAF: Un componente critico della sicurezza

- Comprendere il panorama delle minacce

- Funzioni di un efficace firewall per applicazioni web

- Diversi tipi di firewall per applicazioni web

- WAF vs. altri strumenti di sicurezza

- Come distribuire un firewall per applicazioni web

- Cosa considerare nella scelta di una soluzione per la sicurezza delle applicazioni web

- Il futuro della sicurezza delle Web App e delle API (WAAS)

- Proteggere le sue applicazioni per il futuro

- Domande frequenti sul WAF

Indice dei contenuti

-

Che cos'è la sicurezza API?

- La sicurezza API spiegata

- Definizione di un'API

- Perché la sicurezza delle API è importante

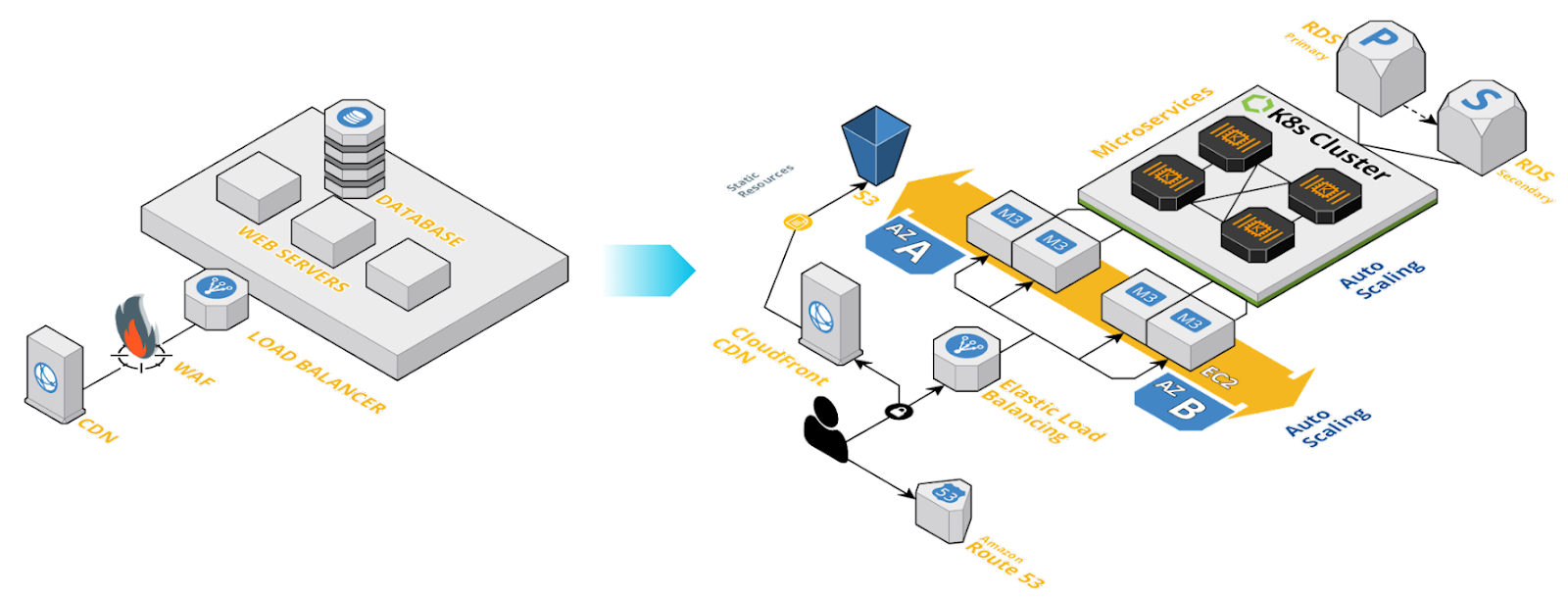

- Approccio tradizionale alla sicurezza delle applicazioni web

- Anatomia di un attacco API

- Rischi della sicurezza API

- Sicurezza API per SOAP, REST e GraphQL

- Le migliori pratiche di sicurezza API

- La soluzione per la sicurezza API di Prisma Cloud.

- FAQ sulla sicurezza API

- Che cos'è il livello 7?

-

Che cos'è l'Application Security Posture Management (ASPM)?

- La gestione della postura della sicurezza delle applicazioni (ASPM) spiegata

- Perché l'ASPM è importante?

- Il ruolo dell'ASPM nella difesa informatica

- ASPM: Valore aziendale

- Confronto tra ASPM e altre tecnologie di sicurezza

- Come funziona l'ASPM

- Casi d'uso ASPM

- Considerazioni principali nella scelta di una soluzione ASPM

- FAQ dell'ASPM

Che cos'è un WAF? | Spiegazioni sul Web Application Firewall

Indice dei contenuti

Un firewall per applicazioni web (WAF) è un tipo di firewall che protegge le applicazioni web e le API filtrando, monitorando e bloccando il traffico web dannoso e gli attacchi a livello applicativo, come DDoS, Scripting intersito, manipolazione di cookie, cross-site scripting (XSS), cross-site forgery e inclusione di file.

Come difesa di livello 7, i WAF si concentrano sul traffico tra le applicazioni web e Internet. La loro capacità di rilevare e rispondere alle richieste dannose prima che le applicazioni web e i server web accettino le richieste fornisce alle aziende (e ai loro clienti) una sicurezza essenziale.

L'emergere della tecnologia WAF

Nell'era pre-cloud, si potevano usare i firewall per segmentare le reti interne da quelle esterne, per proteggere le risorse dal traffico di rete dannoso. Ma l'approccio tradizionale del firewall non è ideale per il cloud. Molte applicazioni non possono essere isolate su reti interne, perché devono connettersi a Internet.

Gli sforzi per salvaguardare l'aumento degli attacchi alle applicazioni web hanno portato allo sviluppo della tecnologia WAF alla fine degli anni Novanta. Le prime versioni dei firewall per applicazioni web proteggevano le applicazioni dall'invio di caratteri illegali. Da allora, il WAF si è evoluto fino a collocarsi tra l'applicazione e il cliente - una posizione definita "inline" - dove filtra il traffico HTTP da e verso il servizio web per bloccare la richiesta dannosa.

Parallelamente all'emergere della tecnologia WAF, il lavoro sulle vulnerabilità del Comitato Tecnico OASIS per la Sicurezza delle Applicazioni Web (WAS TC) è stato ampliato nella Lista Top 10 dell'Open Web Application Security Project (OWASP). Decenni dopo, la Top 10 di OWASP rimane lo standard del settore per la conformità della sicurezza delle applicazioni web.

Insieme, questi due sviluppi - il WAF e la Top 10 di OWASP - ci hanno fornito una difesa che ci aiuta a fermare gli attori di minacce che tentano di compromettere i nostri sistemi, consumare le nostre risorse ed esfiltrare i nostri dati.

WAF: Un componente critico della sicurezza

Con gli attacchi alle applicazioni web come causa principale delle violazioni, la protezione delle applicazioni e delle API è stata - ed è - una preoccupazione fondamentale per gli ingegneri della sicurezza delle applicazioni, gli architetti della sicurezza e i professionisti della sicurezza delle informazioni. Poiché le applicazioni vengono spesso rilasciate con le vulnerabilità della Top 10 di OWASP, gli standard di sicurezza delle applicazioni web devono essere integrati nel ciclo di vita dello sviluppo del software (SDLC).

I firewall per applicazioni web svolgono un ruolo di protezione delle vulnerabilità dallo sfruttamento, fornendo un livello di sicurezza che non può essere raggiunto con i firewall di rete. I firewall di rete convenzionali non sono semplicemente attrezzati per proteggere le applicazioni rivolte al web che devono accettare e rispondere alle richieste di contenuti web provenienti da Internet.

I WAF risolvono il problema fornendo un mezzo per filtrare il traffico di rete, pur consentendo alle applicazioni di connettersi direttamente a Internet. Invece di creare un muro tra le risorse di rete interne ed esterne, i WAF funzionano come schermi, lasciando passare il traffico amichevole ma bloccando quello dannoso.

In questo modo, i WAF aiutano a proteggere da alcuni comuni rischi di sicurezza delle applicazioni web, come le applicazioni progettate in modo improprio e gli attacchi di tipo injection. Sebbene i WAF non risolvano le vulnerabilità o le falle sottostanti delle applicazioni web, possono impedire che gli attacchi che tentano di sfruttare queste falle raggiungano l'applicazione. I WAF rendono le cose difficili per gli aggressori, bloccando le sonde iniziali, bloccando le vie di attacco comuni e limitando le richieste.

Inoltre, i firewall per applicazioni web possono registrare il traffico delle applicazioni web, i tentativi di attacco e le misure adottate da un'azienda per proteggere le proprie applicazioni web, il tutto a supporto delle attività di auditing e conformità.

Comprendere il panorama delle minacce

Prima di parlare dei componenti critici di un firewall per applicazioni web efficace, consideriamo i diversi tipi di minacce contro la sua applicazione web. Abbiamo già parlato di XSS, SQL injection e inclusione di file locali. L'obiettivo dei firewall applicativi originali era quello di proteggere da questi tipi di attacchi, ma il campo di battaglia è cambiato e continua ad evolversi.

Gli attacchi DoS (Denial-of-service) o DoS e DDoS stanno diventando sempre più frequenti con l'aumento della popolarità del cloud computing su richiesta.

La lista più recente OWASP Top 10 ora include più rischi associati al controllo degli accessi e alla configurazione. Il controllo degli accessi non funzionante e le carenze crittografiche occupano i primi due posti dell'elenco del 2021. Sono aumentati anche i problemi correlati, dalla configurazione errata della sicurezza ai componenti obsoleti. Oltre a proteggere i suoi servizi dagli attacchi, deve evitare che i dati sensibili vengano esposti accidentalmente.

Funzioni di un efficace firewall per applicazioni web

Un firewall per applicazioni web opera attraverso una serie di regole o politiche progettate per proteggere dalle vulnerabilità delle applicazioni basate sul web, monitorando e filtrando il traffico di rete che utilizza i protocolli web, in particolare HTTP e HTTPS.

Possiamo dividere la funzione del WAF in due parti distinte: proteggere il traffico in entrata e in uscita. La funzionalità di protezione in entrata del WAF è responsabile dell'ispezione del traffico delle applicazioni dal mondo esterno. Come parte della protezione della web app dal traffico in entrata, il WAF deve identificare i modelli di attività pericolosi, i payload sospetti e le vulnerabilità.

Poiché gli hacker persistono e innovano, la natura degli attacchi inbound cambia. I WAF devono operare a partire da un insieme proattivo di politiche di sicurezza che proteggono dalle vulnerabilità note della web app. Per filtrare i vari tipi di traffico dannoso, ogni politica di sicurezza deve essere aggiornata, al passo con l'evoluzione dei vettori di attacco. I firewall per applicazioni web sono particolarmente efficaci perché sono progettati per le modifiche dei criteri di sicurezza.

La protezione in uscita consiste nell'impedire la fuga di dati aziendali e dei clienti. Sebbene l'analisi accurata dei dati in uscita sia impegnativa nel mondo reale, i WAF in linea basati su proxy possono intercettare i dati in uscita e mascherare o bloccare la fuoriuscita di dati sensibili per cause accidentali o dolose.

Diversi tipi di firewall per applicazioni web

Quando si utilizzano i WAF per proteggere le applicazioni web, si definiscono regole che consentono, bloccano o monitorano le richieste web in base a determinati criteri. Può, ad esempio, personalizzare una regola WAF per bloccare le richieste in entrata che contengono un'intestazione HTTP specifica o che provengono da un determinato indirizzo IP.

WAF Blocklist vs. WAF Allowlist

In termini categorici, i firewall per applicazioni web si distinguono per il loro funzionamento. Un WAF blocklist si basa su un modello di sicurezza negativo, mentre un WAF allowlist segue un modello di sicurezza positivo:

- I WAF Blocklist sono progettati per bloccare determinati endpoint, o tipi di traffico, e consentire tutti gli altri.

- I WAF Allowlist funzionano in modo inverso rispetto ai WAF blocklist, bloccando tutto il traffico per impostazione predefinita e consentendo il passaggio solo del traffico esplicitamente approvato.

I WAF Allowlist sono considerati più sicuri perché riducono al minimo il rischio che il traffico dannoso eluda le difese a causa di regole del firewall non correttamente configurate. Detto questo, i WAF allowlist non funzionano bene nelle situazioni in cui non è possibile prevedere tutti i tipi di traffico o gli endpoint validi.

Visti i vantaggi e gli svantaggi di questi due WAF, non sorprende che molti WAF oggi operino con un modello di sicurezza ibrido "allowlist-blocklist".

WAF basati sulla rete, basati su host e basati sul cloud

I WAF possono essere classificati in base al loro modello di distribuzione: basato sulla rete, basato sull'host e basato sul cloud.

- Basato sulla rete: Un WAF basato sulla rete - sotto forma di un dispositivo hardware che deve essere concesso in licenza e mantenuto - opera sull'infrastruttura di rete (come uno switch) che si trova tra le applicazioni e Internet.

- WAF basato su host: I WAF basati su host sono collocati sui server in cui risiedono le applicazioni web. Poiché vengono distribuiti come parte del sistema operativo dell'applicazione, utilizzano il filtraggio a livello di sistema operativo per filtrare il traffico che passa alle applicazioni web, che possono scalare facilmente.

- WAF basato su cloud: Le applicazioni ospitate nel cloud possono utilizzare un WAF basato sul cloud, che si integra con i servizi di rete virtuale del cloud o con i bilanciatori di carico per filtrare il traffico web. Sebbene i WAF basati sul cloud non richiedano un grande team per la distribuzione o la manutenzione, in genere non offrono un contesto completo delle minacce.

Il modello di distribuzione WAF utilizzato da un'azienda dipende in parte dal luogo in cui risiedono le sue applicazioni web. Un WAF basato sul cloud, ad esempio, funziona solo quando le app vengono distribuite nel cloud. Se la manutenzione è un aspetto da tenere in considerazione nella scelta del modello di distribuzione, i WAF basati su rete e host di solito richiedono una maggiore configurazione e gestione, mentre i WAF basati su cloud richiedono poco più di una modifica del DNS o del proxy.

WAF vs. altri strumenti di sicurezza

I firewall per applicazioni web offrono funzionalità che li rendono unici rispetto ad altri firewall e soluzioni di sicurezza, ma non sono destinati a fungere da strumento di sicurezza onnicomprensivo. Infatti, i WAF non sono costruiti per respingere ogni tipo di attacco. Un firewall per applicazioni web è solo un componente della sicurezza ed è progettato per completare una suite integrata di strumenti per fornire una difesa olistica contro tutti i vettori di attacco immaginabili.

WAF vs. Firewall tradizionali

I firewall tradizionali sono progettati per definire un perimetro che separa le risorse che operano su una rete interna da quelle che si interfacciano direttamente con Internet. I WAF sono più sfumati, in quanto consentono alle applicazioni di interfacciarsi con Internet pur fornendo un livello di protezione.

WAF vs. Firewall di nuova generazione

Un firewall di nuova generazione (NGFW) è un tipo di firewall applicativo che combina le migliori caratteristiche di un firewall di rete tradizionale e di un WAF. Oltre a bloccare le richieste in arrivo ispezionando i pacchetti del livello di rete, l'NGFW dispone di funzionalità di ispezione che consentono di bloccare il traffico indesiderato sulla sua rete privata.

Sebbene le funzionalità di NGFW e WAF si sovrappongano, le differenze principali risiedono nei loro modelli di responsabilità fondamentali. I firewall di nuova generazione acquisiscono un maggior numero di contesti del traffico di rete e applicano criteri basati sull'utente, oltre ad aggiungere funzionalità essenziali, come l'antivirus e l'antimalware. Inoltre, aggiungendo un contesto alle politiche di sicurezza, i NGFW possono combinare i motori di intelligence sulle minacce per aiutare il processo decisionale.

Al contrario, i WAF si limitano al livello dell'applicazione. Sono specializzati nella prevenzione di attacchi web comuni, come un attacco XSS o DDoS, il che li rende vitali per la sicurezza delle applicazioni rivolte a Internet e del cloud.

Ma la differenza generale tra le due tecnologie è meglio compresa in termini di proxy. Utilizzato dai server, il WAF è quasi sempre un reverse proxy. Gli NGFW sono utilizzati e progettati per proteggere i clienti, il che li rende dei forward proxy nella maggior parte dei casi.

WAF vs. Sistemi di prevenzione delle intrusioni

Come un WAF, un sistema di prevenzione delle intrusioni (IPS) è progettato per identificare e bloccare il traffico di rete dannoso. Gli IPS, tuttavia, sono progettati per filtrare tutti i tipi di traffico, attraverso tutti i protocolli.

Detto questo, i WAF offrono in genere una maggiore sofisticazione nella loro capacità di rilevare attacchi complessi che operano attraverso i protocolli web. Le soluzioni IPS di solito si basano su firme di attacco generiche (tipi specifici di pacchetti o modelli di traffico) e non fanno un uso estensivo dei dati contestuali (modelli di traffico storici o modelli di comportamento degli utenti) per determinare quale traffico potrebbe essere dannoso.

Come distribuire un firewall per applicazioni web

Un WAF può essere distribuito in diversi modi, a seconda del luogo in cui sono distribuite le sue applicazioni, dei servizi necessari, della modalità di gestione e del livello di flessibilità architettonica e di prestazioni richieste.

Domande da considerare:

- Vuole gestire il WAF da solo o vuole esternalizzare la gestione?

- Un modello basato sul cloud è un'opzione migliore, o vuole il suo WAF in locale?

La modalità di distribuzione aiuterà a determinare il WAF più adatto a lei. Dovrà quindi decidere come integrare il WAF nello stack di rete della sua web app. Può scegliere tra tre approcci:

- Ponte trasparente: In modalità bridge trasparente, il WAF è vincolato alle stesse porte delle applicazioni web che protegge. Dal punto di vista delle applicazioni web e dei client che vi si collegano, non sembra esserci un firewall in atto, ma il port-binding funziona dietro le quinte per consentire al WAF di intercettare il traffico e decidere se lasciarlo passare.

- Proxy inverso trasparente: Con un approccio reverse proxy trasparente, le applicazioni web sono consapevoli dell'esistenza di un firewall, ma i clienti no. Il WAF accetta il traffico su porte e indirizzi che appaiono agli endpoint esterni come applicazioni, ma le applicazioni stesse operano su porte e indirizzi interni diversi. Il WAF ispeziona il traffico e decide se inoltrarlo a tali porte e indirizzi.

- Proxy inverso: Un reverse proxy significa che i clienti inviano le richieste a un WAF che opera su porte o indirizzi utilizzati per eseguire un servizio proxy, e poi inoltra le richieste alle applicazioni. Un reverse proxy è simile a un reverse proxy trasparente, con la differenza principale che i clienti sono consapevoli dell'esistenza di un server proxy quando è attivo un semplice reverse proxy.

Il modello di bridge trasparente è il più facile da implementare perché richiede il minor numero di legami di rete, indirizzi e configurazioni di porte. Tuttavia, non isola le app web dal WAF a livello di rete. I reverse proxy trasparenti e i reverse proxy offrono un maggiore isolamento e la possibilità di ispezionare il traffico prima che raggiunga le applicazioni.

Il passo successivo alla distribuzione di un WAF è la scelta del luogo in cui ospitarlo. Le opzioni principali sono:

- Si basa sul cloud come servizio completamente gestito: Il WAF viene eseguito nel cloud come servizio completamente gestito. Gli utenti devono semplicemente accenderlo e configurarlo, senza bisogno di alcuna gestione se non l'impostazione delle politiche di rete desiderate.

- Basato su cloud e autogestito: Il WAF è ospitato nel cloud, ma gli utenti sono responsabili della distribuzione, della configurazione e della gestione.

- Basato su cloud e auto-provisioning: Il WAF è ospitato nel cloud. Anche se gli utenti devono configurarlo e gestirlo, viene popolato automaticamente con regole di rete progettate per adattarsi all'ambiente cloud. Questo approccio offre una via di mezzo tra le opzioni WAF completamente gestite e quelle autogestite.

- WAF avanzato locale: Il WAF è ospitato da un'infrastruttura locale. L'installazione on-premise comporta un maggiore impegno e le aziende devono fornire l'infrastruttura host per il WAF. Il compromesso è un maggiore controllo sulle modalità di configurazione del WAF.

- WAF basati su host agent o agentless: Il WAF viene eseguito su server host o container di applicazioni. Gli utenti potrebbero dover distribuire agenti su ogni server per ospitare il servizio di firewall per applicazioni web, ma sono disponibili approcci agentless con regole firewall applicate.

Cosa considerare nella scelta di una soluzione per la sicurezza delle applicazioni web

Fattori da considerare quando si valutano le opzioni di firewall per applicazioni web:

- Quali modelli di distribuzione sono supportati? I migliori WAF supportano una serie di opzioni di distribuzione, in modo da poter operare in locale o nel cloud, utilizzando approcci completamente gestiti o autogestiti, a seconda delle opzioni più adatte all'azienda.

- Come fa il WAF a filtrare il traffico? Maggiore è il contesto che un WAF può inserire nella valutazione del traffico, migliore è la sua capacità di rilevare attacchi sofisticati che tendono a eludere i firewall generici.

- Quanto deve essere efficiente il WAF? Tutti i WAF devono funzionare in modo efficiente per evitare di privare le applicazioni delle risorse infrastrutturali di cui hanno bisogno per funzionare.

Oltre alle considerazioni di cui sopra, quando si sceglie una soluzione di sicurezza per le applicazioni web, è bene tenere conto della scalabilità. In che modo il WAF dovrà espandersi in futuro? Dovrà supportare applicazioni che operano su architetture ibride e multicloud? Dovrà supportare le API? Poiché le API diventano sempre più centrali per la comunicazione tra applicazioni e utenti, la capacità di proteggere le API e le applicazioni web sarà fondamentale.

Il futuro della sicurezza delle Web App e delle API (WAAS)

Le moderne applicazioni web costruite su architetture cloud-native sono più complesse che mai. I processi di sviluppo agili, l'integrazione e la distribuzione continue e gli ambienti in evoluzione creano nuove sfide per il WAF tradizionale. La prossima generazione di protezione delle applicazioni web e delle API è la sicurezza delle applicazioni web e delle API (WAAS).

WAAS include funzioni WAF tradizionali come il rilevamento automatico delle applicazioni web. Inoltre, fa un ulteriore passo avanti per scoprire tutti gli endpoint API all'interno del suo ambiente. Questo approccio semplifica la configurazione delle regole di sicurezza per proteggere le sue applicazioni web e API o aggiornare le applicazioni esistenti nel suo ambiente.

Rilevando e proteggendo automaticamente le sue applicazioni e API rivolte al web, riduce anche il rischio che un'applicazione venga configurata in modo errato o distribuita senza protezione.

Una soluzione WAAS efficace accetterà le specifiche API da vari formati, come Swagger e OpenAPI, e utilizzerà queste definizioni per vagliare le richieste e determinare la conformità alle specifiche. Alcuni endpoint possono richiedere una protezione minore e un accesso maggiore, mentre quelli che gestiscono dati sensibili richiederanno il massimo livello di protezione e controllo. Inoltre, una soluzione WAAS include la protezione DoS in dotazione.

Altre caratteristiche che dovrebbe considerare nella scelta di una soluzione di sicurezza delle applicazioni includono la capacità di schermare le richieste in base al luogo di origine. Vuole anche avere la possibilità di personalizzare il livello delle misure difensive applicate per ogni applicazione o API con regole personalizzate. Potrebbe anche voler impostare il livello di avviso e di segnalazione degli errori di ciascuna applicazione in base a una combinazione di gravità e rischio potenziale.

Proteggere le sue applicazioni per il futuro

Mentre il cloud computing consolida il suo posto nell'industria, le applicazioni cloud-native continuano a proliferare, aumentando sia in importanza che in complessità. La sicurezza deve avere la capacità di evolversi con la stessa rapidità del panorama dinamico delle minacce.

I professionisti della sicurezza informatica - ingegneri DevOps , architetti della sicurezza e team addetti alla sicurezza delle applicazioni - dovranno collaborare e attingere alle rispettive esperienze per costruire una strategia di sicurezza completa in grado di difendere l'azienda moderna.

Domande frequenti sul WAF

Le soluzioni basate sul web e sulla rete proteggono le aziende da diversi tipi di traffico. Un firewall di rete difende dagli attacchi a livello di rete, mentre i WAF prevengono gli attacchi ai siti web. Le due soluzioni di sicurezza lavorano insieme per ampliare la protezione.

Un firewall per applicazioni web (WAF) è una soluzione di sicurezza che protegge le applicazioni web dagli attacchi più comuni, come SQL injection, cross-site scripting (XSS) e distributed denial-of-service (DDoS). I WAF monitorano e filtrano il traffico HTTP/HTTPS tra i clienti e le applicazioni web, consentendo alle organizzazioni di implementare regole di sicurezza personalizzate e bloccare le richieste dannose. Al contrario, un'interfaccia di programmazione delle applicazioni (API) è un insieme di regole e protocolli che consente alle applicazioni software di comunicare tra loro. Le API facilitano lo scambio di dati e funzionalità tra servizi diversi, consentendo agli sviluppatori di creare applicazioni ricche di funzionalità sfruttando i componenti esistenti.

Un API WAF è un firewall per applicazioni web specializzato, progettato per proteggere le API dalle minacce alla sicurezza e dalle vulnerabilità. Estende la funzionalità WAF tradizionale concentrandosi sugli aspetti unici della comunicazione API, come l'uso dei protocolli RESTful o GraphQL, i formati di dati JSON o XML e i token di autenticazione. I WAF API monitorano e filtrano il traffico API, applicando regole e criteri di sicurezza per impedire l'accesso non autorizzato, la fuga di dati o l'abuso degli endpoint API. Rilevando e bloccando le richieste dannose, i WAF API aiutano a mantenere l'integrità, la riservatezza e la disponibilità delle API e dei dati che elaborano.

La protezione delle applicazioni web e delle API (WAAP) è una soluzione di sicurezza completa che comprende funzionalità di sicurezza WAF e API. Mentre i WAF si concentrano principalmente sulla protezione delle applicazioni web dagli attacchi più comuni, WAAP estende questa protezione alle API, che sono diventate sempre più vitali nelle architetture applicative moderne.

Le soluzioni WAAP combinano le funzionalità dei WAF tradizionali con funzioni di sicurezza API avanzate, come la limitazione della velocità, l'autenticazione e il controllo degli accessi. Fornendo un approccio olistico alla sicurezza delle applicazioni web e delle API, le soluzioni WAAP consentono alle organizzazioni di salvaguardare i loro beni digitali in modo più efficace ed efficiente, garantendo la sicurezza e la conformità delle loro applicazioni e servizi.

Le soluzioni WAAP combinano le funzionalità dei WAF tradizionali con funzioni di sicurezza API avanzate, come la limitazione della velocità, l'autenticazione e il controllo degli accessi. Fornendo un approccio olistico alla sicurezza delle applicazioni web e delle API, le soluzioni WAAP consentono alle organizzazioni di salvaguardare i loro beni digitali in modo più efficace ed efficiente, garantendo la sicurezza e la conformità delle loro applicazioni e servizi.

Le API web sono parte integrante di numerose applicazioni, consentendo lo scambio di dati e la condivisione di funzionalità senza soluzione di continuità. Tra gli esempi ci sono le piattaforme di social media, come Facebook e Twitter, che offrono API agli sviluppatori per integrare le funzionalità sociali nelle loro applicazioni. I servizi di elaborazione dei pagamenti come Stripe e PayPal forniscono API per transazioni online sicure. Le applicazioni meteo, come OpenWeatherMap e WeatherAPI, forniscono dati meteo in tempo reale attraverso le API. I sistemi di gestione dei contenuti, come WordPress e Drupal, espongono API per il recupero e la gestione dei contenuti. Inoltre, i fornitori di servizi cloud come Amazon Web Services (AWS), Microsoft Azure e Google Cloud Platform (GCP) offrono ampie API per interagire con i loro servizi in modo programmatico.

La protezione di un'API Web comporta più livelli di protezione. Inizia con l'implementazione di meccanismi di autenticazione e autorizzazione forti, come OAuth 2.0 o i token JWT, per garantire che solo i clienti e gli utenti autorizzati accedano all'API. Applichi i principi del minimo privilegio, concedendo agli utenti l'accesso minimo necessario per svolgere i loro compiti. Applica la convalida dell'ingresso e la codifica dell'uscita per prevenire gli attacchi di iniezione. Cifri i dati sensibili in transito utilizzando HTTPS e a riposo utilizzando algoritmi di crittografia come AES. Implementazione della limitazione della velocità per evitare abusi e attacchi denial-of-service (DDoS). Monitorare e registrare regolarmente l'attività API per rilevare anomalie e potenziali minacce alla sicurezza. Infine, utilizzi strumenti di sicurezza API come i WAF API o le soluzioni Web Application and API Protection (WAAP) per una maggiore sicurezza.

Mentre i WAF proteggono efficacemente le applicazioni web dagli attacchi più comuni, potrebbero non fornire una sicurezza API completa a causa del loro focus primario sul traffico HTTP/HTTPS. Le API utilizzano spesso protocolli, formati di dati e meccanismi di autenticazione diversi, che richiedono misure di sicurezza specifiche. I WAF tradizionali potrebbero non avere la capacità di analizzare formati di dati specifici per le API, come JSON o XML, o di supportare i protocolli RESTful o GraphQL. Inoltre, i WAF potrebbero non fornire il controllo granulare dell'accesso e la limitazione della velocità necessari per proteggere gli endpoint API. La sicurezza delle API richiede un approccio più mirato, come i WAF specifici per le API o le soluzioni Web Application and API Protection (WAAP), che offrono funzioni di sicurezza su misura per salvaguardare le API da minacce e vulnerabilità.

Un firewall per applicazioni web non sostituisce un firewall di rete tradizionale. I WAF si concentrano sulla protezione delle applicazioni web da attacchi specifici del livello applicativo. I firewall di rete operano a livello di rete, filtrando il traffico in base agli indirizzi IP, alle porte e ai protocolli. Sia i WAF che i firewall di rete hanno scopi diversi nell'architettura di sicurezza di un'organizzazione, fornendo livelli di protezione complementari per salvaguardare le risorse di rete e le applicazioni web da varie minacce.

La presenza di un WAF è consigliata anche se si dispone di un firewall di rete. Sebbene i firewall di rete forniscano una protezione essenziale a livello di rete, potrebbero non essere in grado di difendersi dagli attacchi a livello di applicazione che colpiscono le applicazioni web. I WAF offrono una protezione specializzata per le applicazioni web, monitorando e filtrando il traffico HTTP/HTTPS, bloccando le richieste dannose e mitigando le vulnerabilità specifiche dell'applicazione. L'implementazione sia di un firewall di rete che di un WAF assicura una postura di sicurezza più completa e robusta, che copre più livelli dell'infrastruttura della sua organizzazione.

I tipi di WAF rientrano in tre categorie: basati sulla rete, basati sull'host e basati sul cloud.

- I WAF basati sulla rete sono dispositivi hardware distribuiti all'interno dell'infrastruttura di rete di un'organizzazione, che forniscono una protezione a bassa latenza per le applicazioni web.

- I WAF basati su host sono soluzioni software che possono essere installate sullo stesso server dell'applicazione web, offrendo una maggiore personalizzazione e integrazione con l'ambiente applicativo.

- I WAF basati sul cloud sono forniti come servizio da fornitori terzi, e richiedono un'impostazione e una manutenzione minime in loco. Questi WAF possono scalare facilmente, offrono un modello di prezzo pay-as-you-go e possono includere funzionalità aggiuntive come la protezione DDoS e l'integrazione della rete di distribuzione dei contenuti (CDN).

La scelta del tipo di WAF appropriato dipende dalle esigenze, dalle risorse e dai requisiti di sicurezza di un'organizzazione.

I WAF rimangono un componente essenziale della sicurezza delle applicazioni web moderne. Poiché le applicazioni web continuano ad evolversi e a diventare più complesse, anche i WAF devono adattarsi per affrontare le minacce e le vulnerabilità emergenti. I WAF avanzati ora incorporano funzioni come l'apprendimento automatico, l'analisi comportamentale e la sicurezza specifica per le API, per fornire una protezione più completa. Sebbene i WAF da soli non siano sufficienti a proteggere ogni aspetto di un'applicazione, costituiscono un livello cruciale in una strategia di sicurezza di difesa in profondità.

Sebbene i WAF siano efficaci nel difendere dagli attacchi a livello applicativo, non proteggono da tutti i tipi di minacce. I WAF potrebbero non salvaguardare dagli attacchi di livello rete, come la scansione delle porte, lo spoofing IP o gli attacchi SYN flood, che richiedono firewall di rete o sistemi di prevenzione delle intrusioni. I WAF non difendono intrinsecamente dagli attacchi di ingegneria sociale, come il phishing o lo spear-phishing, che richiedono la formazione degli utenti e soluzioni di sicurezza e-mail. Inoltre, i WAF non possono proteggere dalle minacce interne, dagli account utente compromessi o dalle cattive pratiche di sicurezza all'interno di un'organizzazione. Una strategia di sicurezza completa dovrebbe incorporare più livelli di protezione, tra cui WAF, firewall, sistemi di rilevamento delle intrusioni, educazione degli utenti e solide politiche di sicurezza.

Con un WAF a lista di blocco, tutto il traffico viene lasciato passare e vengono bloccate solo le richieste di minacce identificate. Con un WAF allowlist, la maggior parte del traffico viene bloccata e solo le richieste attendibili specificate nella configurazione possono passare.

Una richiesta dannosa si riferisce a una richiesta di dominio dannosa utilizzata intenzionalmente per sfruttare un sistema. Una cross-site request forgery, ad esempio, è una richiesta dannosa inviata a un utente autenticato che include parametri per completare una richiesta di applicazione all'insaputa dell'utente.

Un attacco DDoS è un altro esempio di richiesta dannosa. Utilizzando tattiche che variano, l'obiettivo dell'attacco DDoS è quello di bloccare le richieste legittime a un sistema esaurendo le risorse del sistema stesso. Gli hacker a volte riescono a portare a termine un attacco DDoS inondando un sistema di richieste spurie.

Il modo migliore per proteggere un sistema dagli attacchi DDoS è nascondere ogni indirizzo IP associato al sistema. È anche importante aggiungere gli indirizzi IP associati a un utente malintenzionato alle regole di sicurezza per il rilevamento e il filtraggio futuro dei pacchetti dannosi provenienti da questa fonte.

Un attacco DDoS è un altro esempio di richiesta dannosa. Utilizzando tattiche che variano, l'obiettivo dell'attacco DDoS è quello di bloccare le richieste legittime a un sistema esaurendo le risorse del sistema stesso. Gli hacker a volte riescono a portare a termine un attacco DDoS inondando un sistema di richieste spurie.

Il modo migliore per proteggere un sistema dagli attacchi DDoS è nascondere ogni indirizzo IP associato al sistema. È anche importante aggiungere gli indirizzi IP associati a un utente malintenzionato alle regole di sicurezza per il rilevamento e il filtraggio futuro dei pacchetti dannosi provenienti da questa fonte.

Sia un DoS che un attacco DDoS sono attacchi denial-of-service. In un attacco DoS, un singolo computer inonda un server di pacchetti TCP e UDP. In un attacco denial-of-service (DDoS) distribuito, più sistemi che operano da più sedi inondano un singolo sistema di pacchetti.

Un attacco a livello di applicazione è un tipo di attacco DDoS. Prendendo di mira un'applicazione, di solito un server web, questo attacco si verifica quando un attore malintenzionato utilizza bot maligni per richiedere ripetutamente una risorsa da un server web fino a quando il server non viene sopraffatto. Poiché gli identificatori, come l'indirizzo IP, cambiano ad ogni richiesta, il server non rileva l'attacco.

SQL injection si riferisce a una tecnica che gli hacker utilizzano per ottenere un accesso non autorizzato al database di un'applicazione web, aggiungendo una stringa di codice dannoso a una query del database.

La manipolazione dei cookie, chiamata anche cookie poisoning, comporta la modifica di un cookie per ottenere informazioni non autorizzate su un utente, di solito nel tentativo di commettere un furto di identità.

I dispositivi comunicano via Internet inviando e ricevendo pacchetti di protocollo Internet (IP). L'IP spoofing, o spoofing dell'indirizzo IP, è una tecnica che gli hacker utilizzano per sfruttare questa comunicazione e ottenere l'accesso ai computer per infettarli potenzialmente con malware, rubare dati o mandare in crash i server. Lo spoofing IP comporta l'invio di pacchetti IP da un indirizzo IP falso per nascondere la propria identità o fingersi un altro sistema informatico.

Un firewall Layer 7 è un firewall che opera sul settimo livello del modello OSI, noto anche come livello applicativo, che consente regole avanzate di filtraggio del traffico. Invece di filtrare in base a un indirizzo IP, un firewall Layer 7 può analizzare i pacchetti di dati per determinare se includono bot dannosi o altre minacce.

La differenza principale è che i WAF proteggono le applicazioni web e gli endpoint esposti a Internet, mentre il firewall di rete tradizionale esamina il traffico della sua rete fidata.

I WAF si sono evoluti per proteggere dai bot maligni, dall'abuso di API e dagli elementi elencati nella OWASP Top 10, compresi gli attacchi a livello applicativo, come la protezione DDoS e la protezione dal furto di dati.

I fornitori di CDN hanno originariamente costruito dei WAF perché fornivano già i contenuti, e aveva senso aggiungere dei controlli di sicurezza a questo. Poi i fornitori di WAF hanno iniziato a impilare funzionalità aggiuntive, come la mitigazione dei bot, nello stesso prodotto. I WAF alla fine si sono spostati dal perimetro al cloud. Oggi, i WAF si sono desegregati e avvicinati all'applicazione per fornire un contesto di sicurezza più ampio.

Una CDN, o rete di distribuzione di contenuti, è un gruppo geograficamente distribuito di server che accelerano la consegna di contenuti su Internet. I CDN memorizzano nella cache i contenuti in server proxy situati in varie regioni, il che rende possibile agli utenti globali guardare un video o scaricare un software senza un'attesa esorbitante per il caricamento dei contenuti.

I vari fornitori di WAF possono essere suddivisi in tre categorie:

- Fornitori di CDN che offrono WAF

- WAF del provider di servizi cloud (CSP)

- Fornitori di WAF moderni

I fornitori di CDN che offrono WAF includono Akamai, Fastly, Cloudflare e Imperva. I fornitori di WAF CSP includono Cloud Armor di Google Cloud, AWS WAF, Azure Web Application Firewall e Barracuda Web Application Firewall. I fornitori di WAF moderni sono Prisma Cloud, Akamai, Cloudflare, Traceable e Imperva.

PCI DSS è l'acronimo di Payment Card Industry Data Security Standard, uno standard di sicurezza delle informazioni per le organizzazioni che si occupano di carte di credito. Questo standard, gestito dal Payment Card Industry Security Standards Council, è stato creato per ridurre i casi di frode con carta di credito. Ottenere la conformità PCI implica standard tecnici e operativi che le aziende devono seguire per proteggere i dati delle carte di credito.