- 1. Come funzionano i sistemi di prevenzione delle intrusioni

- 2. Tipi di sistemi di prevenzione delle intrusioni

- 3. I vantaggi dei sistemi di prevenzione delle intrusioni

- 4. Funzioni essenziali di un IPS

- 5. Deep Learning per il rilevamento delle minacce elusive

- 6. Domande frequenti sul sistema di prevenzione delle intrusioni

- Come funzionano i sistemi di prevenzione delle intrusioni

- Tipi di sistemi di prevenzione delle intrusioni

- I vantaggi dei sistemi di prevenzione delle intrusioni

- Funzioni essenziali di un IPS

- Deep Learning per il rilevamento delle minacce elusive

- Domande frequenti sul sistema di prevenzione delle intrusioni

Cos'è un sistema di prevenzione delle intrusioni?

- Come funzionano i sistemi di prevenzione delle intrusioni

- Tipi di sistemi di prevenzione delle intrusioni

- I vantaggi dei sistemi di prevenzione delle intrusioni

- Funzioni essenziali di un IPS

- Deep Learning per il rilevamento delle minacce elusive

- Domande frequenti sul sistema di prevenzione delle intrusioni

Le soluzioni IPS, ampiamente automatizzate, aiutano a filtrare le attività dannose prima che raggiungano altri dispositivi o controlli di sicurezza. Questo riduce lo sforzo manuale dei team addetti alla sicurezza e consente ad altri prodotti di sicurezza di funzionare in modo più efficiente.

Le soluzioni IPS sono anche molto efficaci nel rilevare e prevenire gli exploit delle vulnerabilità. Quando viene scoperta una vulnerabilità, in genere c’è una finestra di opportunità per lo sfruttamento prima che si possa applicare una patch di sicurezza. In casi del genere viene usato un sistema di prevenzione delle intrusioni per bloccare rapidamente questo tipo di attacchi.

Originariamente, le appliance IPS sono state progettate e distribuite come dispositivi standalone, a metà degli anni 2000. Questa funzionalità è stata integrata nelle soluzioni di gestione unificata delle minacce (UTM, Unified Threat Management) e nei firewall di nuova generazione. Ora le soluzioni IPS di nuova generazione sono connesse ai servizi di rete e di elaborazione basati su cloud.

Come funzionano i sistemi di prevenzione delle intrusioni

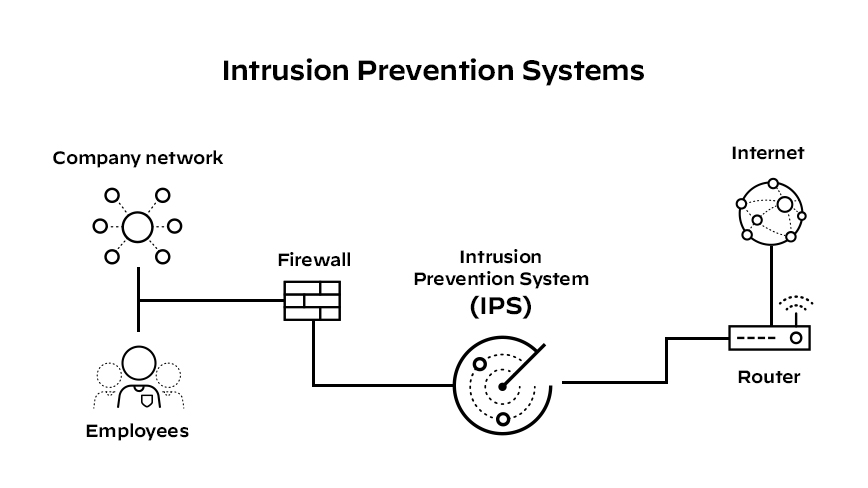

L’IPS è situato inline, direttamente nel flusso di traffico di rete tra l’origine e la destinazione. Questo è quello che distingue IPS dal suo predecessore, il sistema di rilevamento delle intrusioni (IDS). Al contrario, IDS è un sistema passivo, che scansiona il traffico e invia report sulle minacce.

Questa soluzione, in genere protetta da firewall, analizza tutti i flussi di traffico che entrano nella rete e interviene automaticamente quando necessario.

Gli interventi possono includere:

- Inviare un allarme all'amministratore (come verrebbe visualizzato in un IDS)

- Interrompere i pacchetti dannosi

- Bloccare il traffico dall’indirizzo di origine

- Riconfigurare la connessione

- Configurare i firewall per prevenire attacchi futuri

In quanto componente di sicurezza inline, l’IPS dev'essere in grado di:

- Operare efficientemente per evitare il peggioramento delle prestazioni di rete

- Lavorare rapidamente, perché gli exploit possono avvenire quasi in tempo reale

- Rilevare e rispondere accuratamente per eliminare le minacce e i falsi positivi (ovvero pacchetti legittimi interpretati come minacce).

Per riuscire a farlo, ci sono diverse tecniche usate per trovare exploit e proteggere la rete da accessi non autorizzati, ad esempio:

- Rilevamento basato su firme è un metodo di rilevamento basato su un dizionario di schemi (o firme) identificabili in modo univoco nel codice di ciascun exploit. Quando viene scoperto un exploit, la sua firma viene registrata e conservata in un dizionario in continua crescita. Il rilevamento delle firme per l’IPS si divide in due tipi:

- Le firme rivolte agli exploit identificano exploit individuali attivando gli schemi unici di un particolare tentativo di exploit. Gli IPS possono identificare exploit specifici trovando una corrispondenza con una firma rivolta agli exploit nel flusso di traffico.

- Le firme rivolte alle vulnerabilità sono firme più ampie che prendono di mira la vulnerabilità di fondo nel sistema bersagliato. Queste firme consentono alle reti di essere protette da elementi non identificati. Inoltre, aumentano il rischio di falsi positivi.

- Il rilevamento basato su anomalie preleva campioni casuali di traffico di rete e li confronta con un livello di prestazione di base precalcolato. Quando l'attività di traffico è al di fuori dei parametri delle prestazioni di base, l’IPS può intervenire.

- Il rilevamento basato su policy richiede agli amministratori di sistema di configurare le policy di sicurezza sulla base delle policy di sicurezza e dell’infrastruttura di rete di un’organizzazione. Se si verificano attività che violano una policy definita, si attiva un avviso che viene inviato agli amministratori.

Tipi di sistemi di prevenzione delle intrusioni

Ci sono diversi tipi di soluzioni IPS, che possono essere utilizzati per diversi scopi, ad esempio:

- Il sistema di prevenzione delle intrusioni basato su rete (NIPS), che è installato in punti strategici per monitorare tutto il traffico di rete e scansionare le minacce.

- Il sistema di prevenzione delle intrusioni host (HIPS), che è installato su un endpoint e controlla il traffico in entrata e in uscita soltanto da quella macchina. HIPS, spesso combinato con NIPS, è l’ultima linea di difesa per le minacce.

- L’analisi del comportamento di rete (NBA) analizza il traffico di rete per rilevare flussi di traffico insoliti e individuare nuovi malware o vulnerabilità zero-day.

- Il sistema di prevenzione delle intrusioni wireless (WIPS) scansiona una rete Wi-Fi per gli accessi non autorizzati e rimuove i dispositivi non autorizzati.

I vantaggi dei sistemi di prevenzione delle intrusioni

Un sistema di prevenzione delle intrusioni ha molti vantaggi per la sicurezza:

- Rischi aziendali ridotti e ulteriore sicurezza

- Maggior visibilità degli attacchi e quindi migliore protezione

- Maggiore efficienza, che consente l’ispezione di tutto il traffico in cerca di minacc

- Meno risorse necessarie per gestire vulnerabilità e patch

Funzioni essenziali di un IPS

Un IPS è uno strumento cruciale per prevenire alcuni degli attacchi più minacciosi e avanzati. Nella scelta di un IPS, cerca le seguenti funzionalità:

- Protezione da vulnerabilità dell’IPS

Le vulnerabilità delle applicazioni sono spesso il primo passo del ciclo di vita degli attacchi che portano a violazioni, infezioni e ransomware. Anche se il numero delle vulnerabilità segnalate continua ad aumentare ogni anno, agli avversari ne basta soltanto una per avere accesso a un'organizzazione.

Le vulnerabilità critiche nelle applicazioni, quali Apache Struts, Drupal, accesso remoto, VPN, Microsoft Exchange, Microsoft SMB, sistemi operativi, browser e sistemi IoT si confermano le vulnerabilità più sfruttate ai danni delle organizzazioni.

Lo sfruttamento delle vulnerabilità e la compromissione dell'RDP sono due modalità principali con cui gli aggressori ottengono accesso alle aziende e lanciano attacchi ransomware. È per questo che la protezione da vulnerabilità è un elemento essenziale della sicurezza.

- Protezione antimalware

Un motore di scansione basato su flussi rileva i malware noti e le sue variazioni sconosciute, per poi bloccarli inline ad alte velocità. L’IPS e la protezione antimalware affrontano diversi vettori di minaccia con un unico servizio. Questa è un'alternativa conveniente all'acquisto e al mantenimento di prodotti IPS da fornitori tradizionali.

- Protezione command-and-control completa

Dopo l’infezione iniziale, gli aggressori comunicano con il computer host attraverso un canale C2 invisibile. Il canale C2 è utilizzato per abbattere ulteriori malware, inviare altre istruzioni e rubare i dati.

Con l'impiego sempre più massiccio di set di strumenti come Cobalt Strike e del traffico crittografato o offuscato, per gli autori degli attacchi è più semplice creare canali command-and-control completamente personalizzabili che non possono essere bloccati con i tradizionali approcci basati sulla firma.

Pertanto, è essenziale che le soluzioni IPS includano funzionalità per bloccare e prevenire inline C2 sconosciuti. Le soluzioni IPS dovrebbero anche rilevare e bloccare comunicazioni C2 in uscita da sistemi che potrebbero essere stati compromessi da:- Famiglie di malware note

- Web shell

- Trojan di accesso remots

- Azioni di sicurezza automatizzate

I team addetti alle operazioni di sicurezza dovrebbero essere in grado di intervenire rapidamente, mettere in quarantena e mettere in atto policy per controllare potenziali infezioni. Questa strategia comprende controlli e policy di sicurezza più efficaci, come l'autenticazione a più fattori automatica.

- Ampia visibilità e controllo granulare

I team di risposta agli incidenti sono avvantaggiati quando possono stabilire immediatamente quali sistemi sono sotto attacco e quali utenti sono potenzialmente infetti. Questo è molto più efficiente rispetto a cercare di indovinare sulla base degli indirizzi IP. La possibilità di controllo delle policy su applicazioni e utenti per il personale IT e addetto alla sicurezza semplifica notevolmente la creazione e la gestione delle policy di sicurezza di rete.

- Gestione delle policy coerente e semplificata

Per una protezione completa, le reti distribuite moderne hanno bisogno di policy coerenti per:- Perimetro aziendale

- Data center

- Cloud pubblici e privati

- Applicazioni SaaS

- Utenti remoti.

- Threat intelligence automatizzata

Generare e utilizzare una threat intelligence di alta qualità è importante, ma trasformare automaticamente queste informazioni in protezione è necessario. L'IPS moderna deve riuscire a usufruire automaticamente della threat intelligence per restare al passo con la velocità degli attacchi.

Deep Learning per il rilevamento delle minacce elusive

Per proteggersi dall’aumento di minacce sofisticate ed elusive, i sistemi di prevenzione delle intrusioni dovrebbero utilizzare il deep learning inline. Il deep learning inline migliora significativamente il rilevamento e identifica in modo accurato il traffico dannoso mai visto prima senza basarsi sulle firme.

I modelli di deep-learning effettuano diversi livelli di analisi e processano milioni di punti dati in qualche millisecondo. Questi sofisticati sistemi di riconoscimento degli schemi analizzano le attività di traffico di rete con un'accuratezza senza precedenti. Questi sistemi possono anche identificare il traffico dannoso sconosciuto inline con pochi falsi positivi. Questo ulteriore livello di protezione intelligente fornisce protezione supplementare dei dati sensibili e previene gli attacchi che possono paralizzare un’organizzazione.

Per saperne di più sul funzionamento delle soluzioni IPS all’interno di un’infrastruttura di sicurezza, consulta questo documento: Approccio di Palo Alto Networks alla prevenzione delle intrusioni.