-

Che cos'è il Data Detection and Response (DDR)?

- Rilevamento e risposta dei dati spiegati

- Perché il DDR è importante?

- Miglioramento delle soluzioni DSPM con il monitoraggio dinamico

- Uno sguardo più attento al rilevamento e alla risposta dei dati (DDR)

- Come funzionano le soluzioni DDR

- Come si inserisce il DDR nel panorama della sicurezza dei dati nel cloud?

- L'agenda CISO ha bisogno di un ulteriore strumento di cybersecurity?

- Sostenere l'innovazione senza sacrificare la sicurezza

- Domande frequenti su DSPM e rilevamento e risposta dei dati

- Che cos'è la protezione dei dati nel cloud?

- Che cos'è la classificazione dei dati?

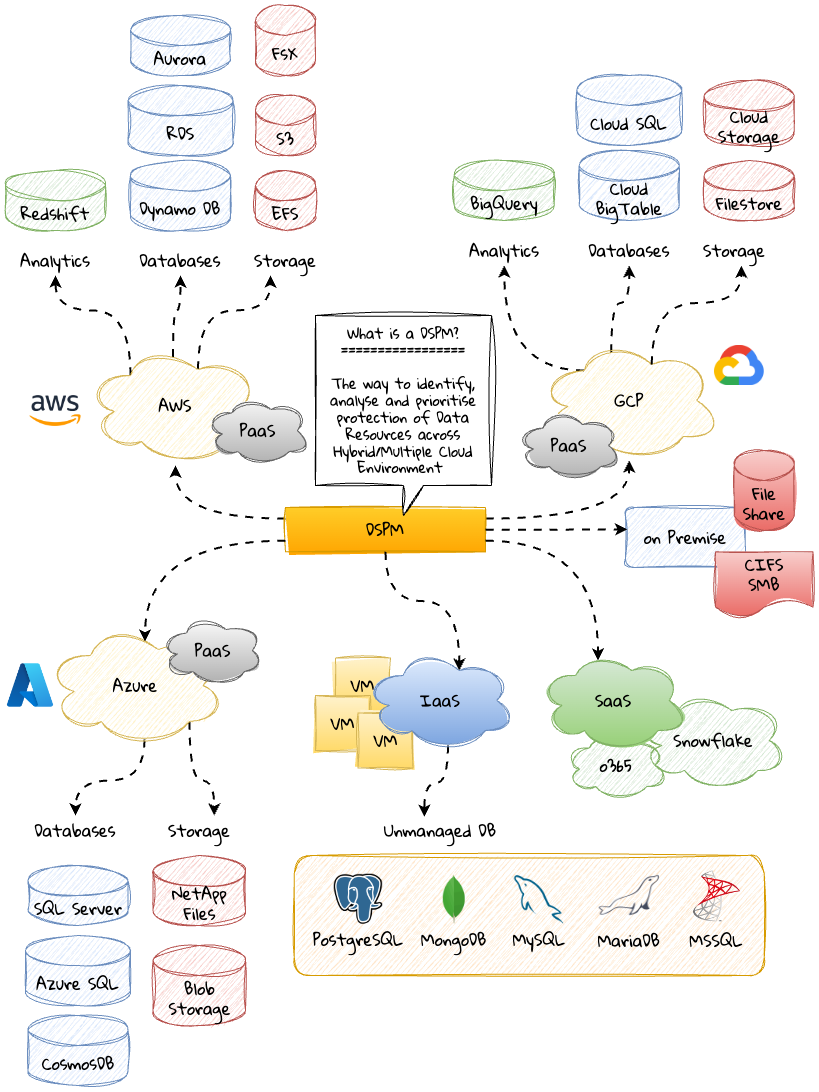

Che cos'è la gestione della sicurezza dei dati (DSPM)?

La gestione della postura della sicurezza dei dati (DSPM) è un approccio completo alla salvaguardia dei dati sensibili di un'organizzazione da accessi, divulgazioni, alterazioni o distruzioni non autorizzate. Il DSPM comprende diverse misure di sicurezza, tra cui la classificazione dei dati, la crittografia dei dati, il controllo degli accessi, la prevenzione della perdita di dati (DLP) e il monitoraggio. Implementando queste misure, le organizzazioni possono stabilire e mantenere una solida posizione di sicurezza dei dati, come richiesto per soddisfare le normative sulla privacy e sulla sicurezza, prevenire le violazioni dei dati e proteggere la reputazione del marchio.

Spiegazione del DSPM

La gestione della postura della sicurezza dei dati (DSPM) comprende le pratiche e le tecnologie di sicurezza che affrontano le sfide della sicurezza derivanti dalla proliferazione di dati sensibili diffusi in ambienti diversi. Componente essenziale della sicurezza dei dati, il DSPM offre alle organizzazioni un approccio alla protezione dei dati cloud , garantendo che i dati sensibili e regolamentati abbiano la corretta postura di sicurezza, indipendentemente dal luogo in cui risiedono o vengono spostati.

Come approccio prescrittivo, data-first, alla sicurezza delle risorse di dati di un'organizzazione nel cloud e nei locali, il DSPM dà priorità alla sicurezza dei dati, piuttosto che ai sistemi in cui risiedono. Per questo motivo, il DSPM è un componente critico di una strategia di sicurezza dei dati, soprattutto negli ambienti cloud-first e cloud-native , dove i controlli di sicurezza tradizionali sono insufficienti.

Una tendenza emergente nel cloud computing - considerata da Gartner nel suo Hype Cycle 2022 per la sicurezza dei dati - la tecnologia DSPM automatizza il rilevamento e la protezione dei dati per affrontare la sfida principale nella gestione sicura dei dati: la visibilità. Attraverso il DSPM, le organizzazioni ottengono informazioni critiche con la capacità di vedere:

- Dove risiedono i dati sensibili

- Chi può accedervi

- Come sono stati utilizzati i dati

- Qual è la postura di sicurezza dell'archivio dati o dell'applicazione?

Come funziona il DSPM

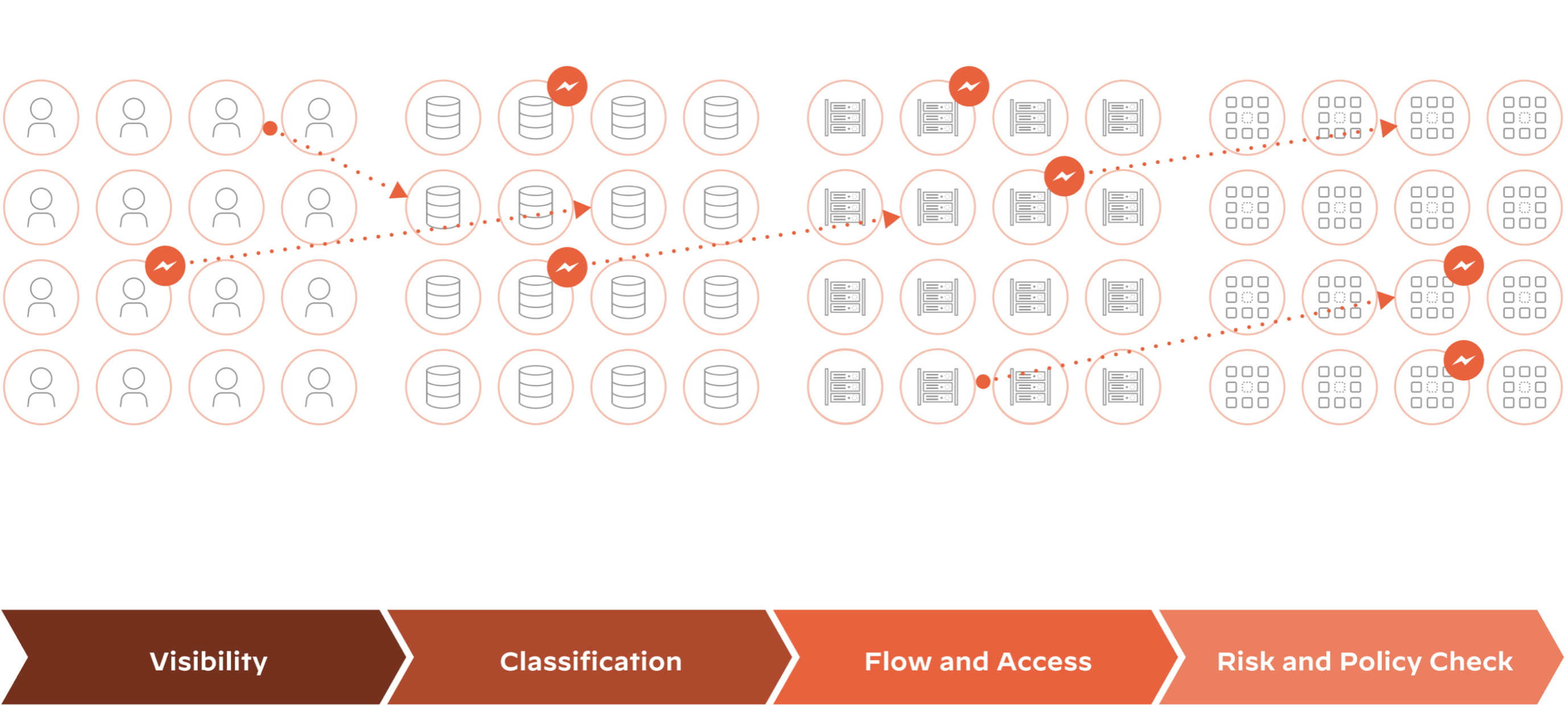

Il DSPM utilizza l'analisi del flusso di dati per capire come si muovono i dati all'interno di un'organizzazione e per identificare potenziali rischi e vulnerabilità. Le fasi chiave del processo DSPM comprendono:

Scoperta dei dati

Il DSPM inizia con la localizzazione e la catalogazione delle fonti di dati in tutta l'organizzazione - database, file system, cloud storage, applicazioni di terze parti, eccetera - per aiutare le organizzazioni a capire dove risiedono i loro dati sensibili.

Classificazione dei dati

Una volta identificate le fonti di dati, il DSPM classifica i dati in base alla sensibilità e all'importanza. Si tratta di informazioni di identificazione personale (PII), ad esempio dati finanziari o proprietà intellettuale? La classificazione dirige la priorità degli sforzi di protezione dei dati e li allinea ai requisiti di conformità normativa.

Mappatura del flusso di dati

Il DSPM mappa il flusso di dati sensibili tra i vari componenti dell'infrastruttura dell'organizzazione, come i server, i database e le applicazioni. La mappatura aiuta le organizzazioni a visualizzare il modo in cui i dati vengono acceduti, elaborati e trasmessi, fornendo approfondimenti su potenziali punti deboli e vulnerabilità.

Valutazione del rischio

Analizzando il flusso di dati, il DSPM identifica i rischi potenziali e le vulnerabilità, come l'accesso non autorizzato, la perdita di dati o la mancanza di crittografia. Le organizzazioni possono quindi dare priorità ai loro sforzi di sicurezza e affrontare le minacce più critiche in base ai risultati.

Implementazione del controllo di sicurezza

Inoltre, in base alla valutazione del rischio, le organizzazioni possono implementare controlli di sicurezza adeguati per proteggere i loro dati. I controlli possono includere la crittografia, il controllo degli accessi e le tecniche di prevenzione della perdita di dati (DLP), per garantire la sicurezza dei dati sensibili durante i loro spostamenti all'interno dell'organizzazione.

Monitoraggio e audit

Il DSPM monitora continuamente il flusso di dati per rilevare anomalie, potenziali minacce e violazioni di policy. Gli audit regolari aiutano a garantire l'efficacia dei controlli di sicurezza e la conformità dell'organizzazione alle normative sulla protezione dei dati.

Risposta agli incidenti e bonifica

In caso di un evento di sicurezza, il DSPM fornisce le informazioni necessarie per identificare rapidamente i dati interessati, valutare la portata della violazione e implementare le misure di riparazione per ridurre al minimo l'impatto.

Figura 2: Individuazione dei dati, classificazione e governance degli accessi

Utilizzando l'analisi del flusso di dati, il DSPM consente alle organizzazioni di ottenere una comprensione completa di come i loro dati sensibili si muovono e interagiscono all'interno della loro infrastruttura. Questa comprensione consente alle aziende di identificare e affrontare i rischi potenziali, garantendo la protezione dei loro preziosi asset di dati e mantenendo la conformità normativa.

L'importanza della gestione della sicurezza dei dati

L'importanza del DSPM non può essere sopravvalutata, in quanto affronta attivamente le sfide critiche e le potenziali conseguenze che le organizzazioni devono affrontare nell'attuale mondo guidato dai dati.

La mancata implementazione del DSPM può lasciare le organizzazioni esposte alle minacce alla sicurezza, mettendo a rischio le preziose risorse di dati. Le violazioni dei dati - che possono comportare la perdita di informazioni sensibili, proprietà intellettuale e segreti commerciali - danneggiano la reputazione del marchio, imponendo spesso ripercussioni a lungo termine. Senza dare priorità al DSPM, le organizzazioni possono faticare ad allocare le risorse in modo efficace, in particolare per rimanere reattivi in un panorama dinamico di minacce. La collaborazione tra i team IT, di sicurezza e aziendali si interrompe, con il risultato di obiettivi non allineati e pratiche di sicurezza non ottimali.

Al contrario, riconoscendo l'importanza del DSPM e incorporandolo nei loro processi, le organizzazioni possono creare strategie coese per affrontare le loro sfide. Il DSPM svolge un ruolo fondamentale nel mitigare i rischi per la sicurezza dei dati e i risultati aziendali.

Capacità DSPM

Secondo le proiezioni di Gartner, "entro il 2026, oltre il 20% delle organizzazioni distribuirà il DSPM, a causa dell'urgente necessità di trovare archivi di dati precedentemente sconosciuti e la loro posizione geografica, per contribuire a mitigare i rischi per la sicurezza e la privacy".

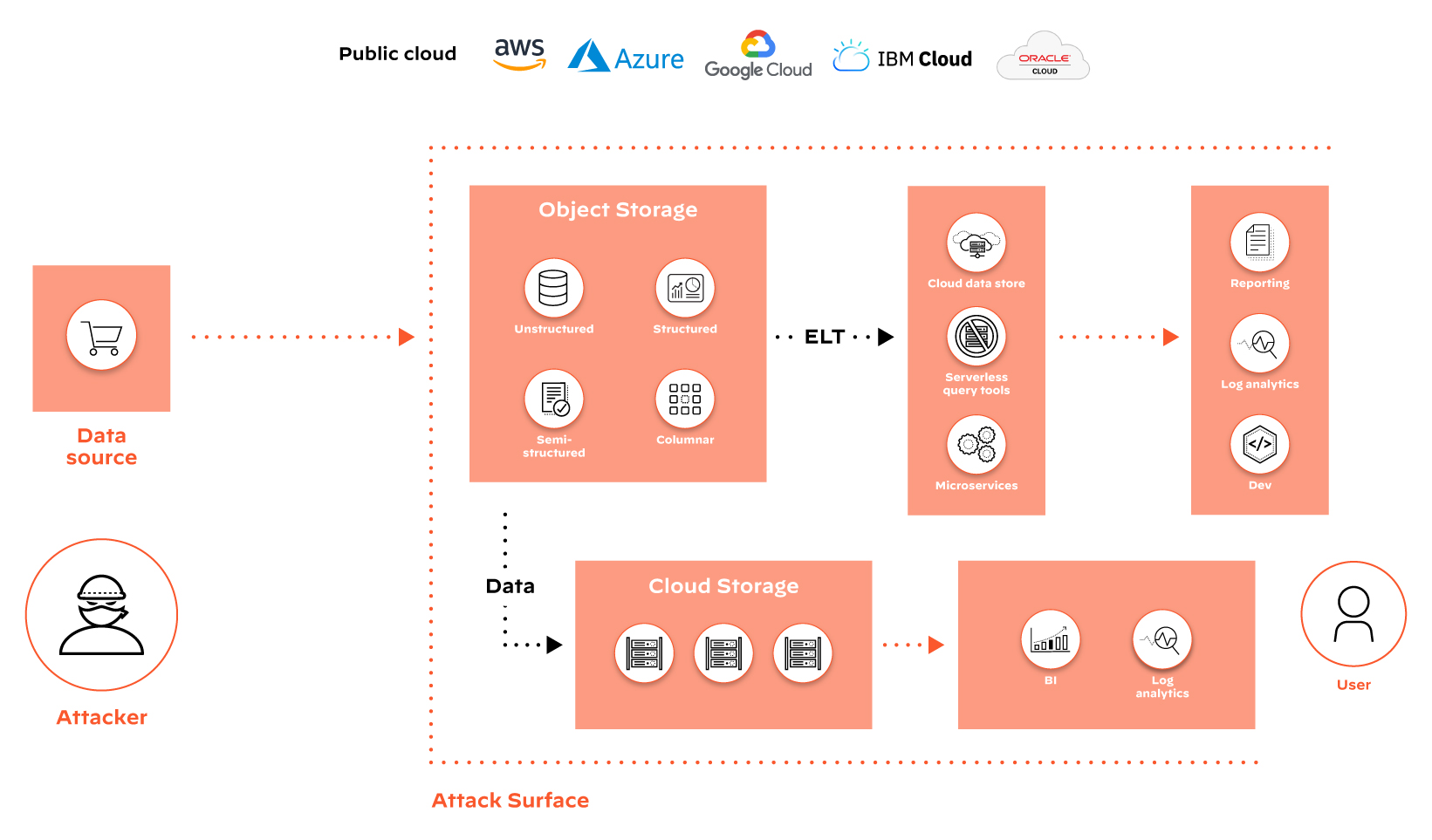

Scoperta completa dei dati

Esaminando gli ambienti cloud e gli archivi dati locali per individuare e catalogare le risorse di dati, gli strumenti DSPM svolgono un ruolo fondamentale nella scoperta dei dati ombra e consentono alle organizzazioni di comprendere e affrontare la superficie di attacco.

I dati ombra si riferiscono alle informazioni create, archiviate ed elaborate al di fuori dei sistemi IT ufficiali di un'organizzazione, spesso senza la conoscenza o il consenso dei reparti IT. Incorporando la data discovery nel DSPM, le organizzazioni possono identificare e localizzare le fonti di dati ombra nella loro infrastruttura, sia nei servizi cloud non autorizzati che nei dispositivi personali e nelle applicazioni di terze parti.

Ottenere visibilità su tutte le informazioni in possesso di un'organizzazione, compresi i dati ombra, è fondamentale per comprendere il panorama dei dati e implementare la crittografia, il controllo degli accessi, la prevenzione della perdita di dati (DLP) e altri controlli di sicurezza appropriati sul campo.

Vantaggio della classificazione dei dati

Il processo di classificazione attiva dei dati all'interno di DSPM consente alle organizzazioni di concentrare le risorse di sicurezza sulle risorse informative più critiche, attraverso un approccio mirato che garantisce che i dati sensibili ricevano il livello di protezione adeguato.

La classificazione dei dati aiuta anche le organizzazioni a rispettare le normative sulla protezione dei dati, in quanto i diversi tipi di dati possono richiedere controlli di sicurezza specifici per mantenere la conformità. Comprendendo la sensibilità e i requisiti normativi dei propri dati, le organizzazioni possono implementare misure personalizzate.

Accesso alla governance

La governance dell'accesso è una caratteristica fondamentale del DSPM. Si tratta di gestire chi ha accesso a quali dati e di garantire che i diritti di accesso siano concessi in base al principio del minimo privilegio, che afferma che le persone devono avere accesso solo ai dati di cui hanno bisogno per svolgere le loro funzioni lavorative. Il DSPM aiuta le organizzazioni a far rispettare questo principio, fornendo visibilità sui controlli di accesso e identificando i casi di accesso eccessivo o inappropriato.

Rilevamento e rimedio di vulnerabilità e misconfigurazione

Un punto di forza critico del DSPM è la capacità di individuare i rischi. Esaminando continuamente varie fonti di dati, come database, file system e cloud storage, gli strumenti DSPM possono scoprire vulnerabilità nascoste e configurazioni errate che possono esporre i dati sensibili ad accessi non autorizzati o a perdite.

Il DSPM può rilevare il comportamento anomalo degli utenti, i modelli di accesso e il movimento dei dati, che possono indicare potenziali minacce interne o attacchi esterni. Fornendo avvisi in tempo reale e approfondimenti praticabili, le soluzioni DSPM consentono alle organizzazioni di rispondere rapidamente ai rischi emergenti e di prevenire le violazioni dei dati prima che si verifichino.

Video 1: Scopra come QlikTech ha affrontato la sicurezza dei dati dei clienti nel modello di responsabilità condivisa.

Supporto per la conformità

La mancata conformità alle normative sulla protezione dei dati come GDPR, HIPAA e CCPA comporta multe e sanzioni pecuniarie significative. Fornendo visibilità sulle risorse di dati e sui controlli di sicurezza, DSPM aiuta le organizzazioni a soddisfare gli standard normativi e a dimostrare la loro conformità con gli standard PCI DSS e altre normative sulla protezione dei dati. Possono anche monitorare la non conformità e avvisare il team di sicurezza dei problemi da affrontare.

Analisi statica del rischio

Gli strumenti DSPM utilizzano l'analisi statica dei rischi per identificare i rischi potenziali dei dati. Ciò comporta l'analisi dei dati a riposo per identificare le informazioni sensibili, valutare il loro livello di rischio e determinare se sono adeguatamente protette. Identificando i rischi dei dati, le organizzazioni possono dare priorità ai loro sforzi di sicurezza e agire per mitigarli.

Controlli della politica

Il DSPM offre funzionalità per il controllo delle politiche, consentendo alle organizzazioni di definire politiche di sicurezza che specificano come i dati devono essere protetti e chi deve accedervi. Il DSPM applicherà quindi i controlli definiti - che potrebbero includere la crittografia, la tokenizzazione, le restrizioni di accesso - e li applicherà in tutti gli archivi dati dell'organizzazione, garantendo una protezione dei dati coerente e riducendo il rischio di accesso non autorizzato.

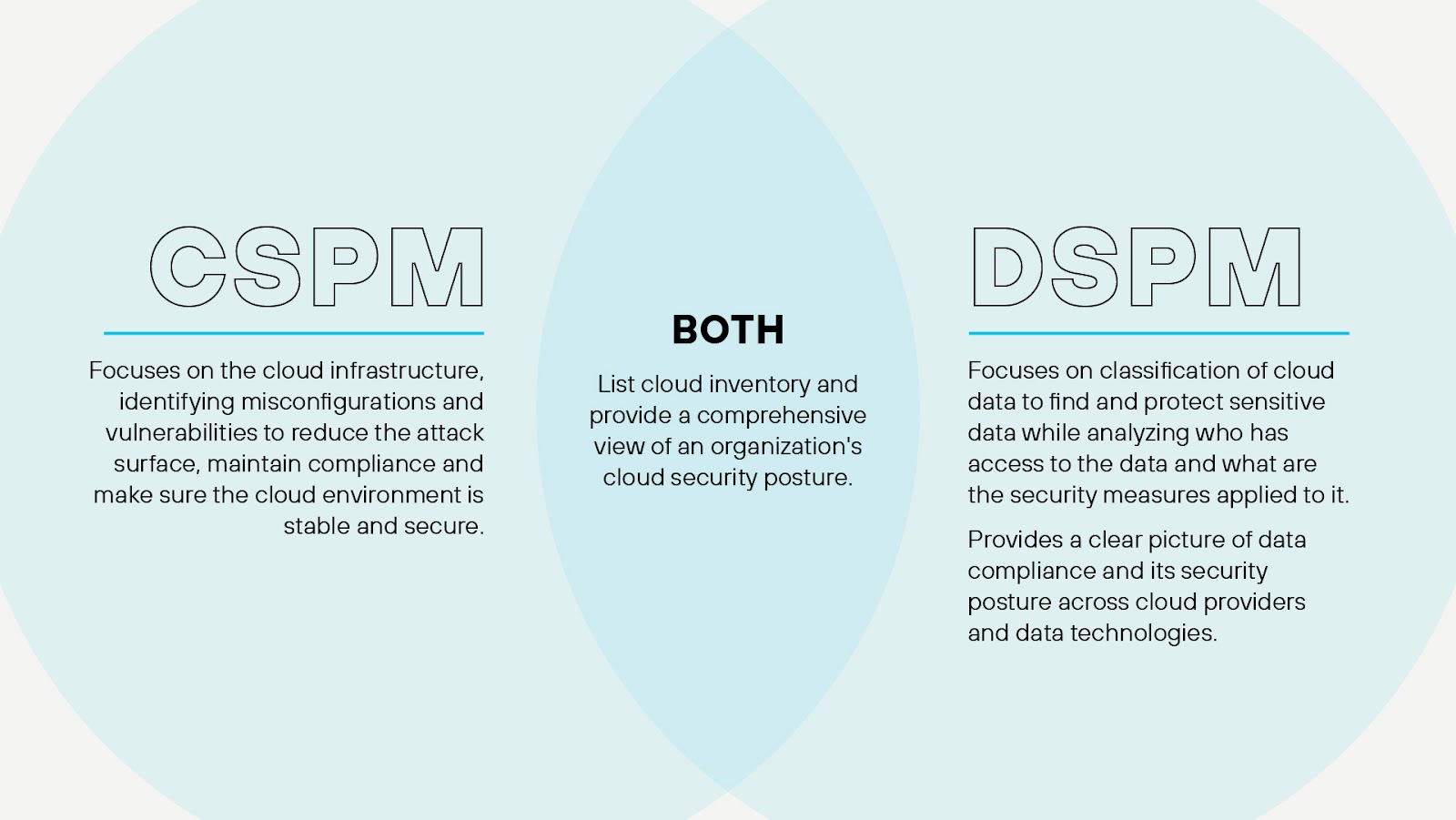

DSPM contro CSPM

Sebbene il DSPM e la gestione della postura di sicurezza del cloud (CSPM) contribuiscano entrambi alla postura di sicurezza complessiva di un'organizzazione, affrontano aspetti diversi della sicurezza delle informazioni.

Il CSPM si concentra sul monitoraggio, la valutazione e il miglioramento continui della posizione di sicurezza di un'organizzazione in un ambiente cloud computing. Le organizzazioni si affidano alle soluzioni CSPM per identificare e rimediare a configurazioni errate, vulnerabilità e violazioni della conformità nelle infrastrutture basate sul cloud, come l'infrastruttura come servizio (IaaS), la piattaforma come servizio (PaaS) e il software come servizio (SaaS).

I CSPM - tipicamente integrati nelle piattaforme applicative cloud-native - sfruttano le API, l'automazione e l'apprendimento automatico per raccogliere e analizzare i dati da varie risorse cloud, tra cui macchine virtuali, storage, reti e applicazioni. Valutano le configurazioni e le impostazioni di sicurezza di queste risorse rispetto ai benchmark standard del settore, alle best practice e ai requisiti normativi, come CIS, NIST, GDPR e HIPAA. Identificando le deviazioni dalle linee di base di sicurezza stabilite, le soluzioni CSPM consentono alle organizzazioni di dare priorità e di rimediare ai rischi di sicurezza in modo tempestivo.

Il DSPM si concentra sui dati stessi. Mentre il CSPM protegge l'ambiente cloud, il DSPM protegge i dati all'interno dell'ambiente. I suoi numerosi componenti lavorano insieme per identificare i dati sensibili, classificarli in base al loro livello di sensibilità, applicare la crittografia e i controlli di accesso appropriati e monitorare continuamente la potenziale esfiltrazione dei dati o le attività non autorizzate. Le soluzioni DSPM offrono anche funzionalità di reporting e di auditing per aiutare le organizzazioni a monitorare l'utilizzo dei dati, a dimostrare la conformità agli standard normativi e a identificare le aree di miglioramento.

Entrambe le tecnologie svolgono un ruolo vitale nel garantire la riservatezza, l'integrità e la disponibilità delle risorse critiche di un'organizzazione, e l'implementazione combinata di CSPM e DSPM può migliorare significativamente la postura di sicurezza di un'organizzazione.

Casi d'uso DSPM

Catalogare le risorse di dati

Con DSPM, le organizzazioni possono individuare e catalogare rapidamente le loro risorse di dati, anche in ambienti multicloud complessi. Gli strumenti DSPM possono anche classificare i dati in base alla loro sensibilità, aiutando a dare priorità agli sforzi di sicurezza e a garantire che i dati sensibili siano adeguatamente protetti.

Valutare e affrontare la superficie di attacco.

Fornendo visibilità su dove risiedono i dati sensibili e su chi vi ha accesso, gli strumenti DSPM aiutano a identificare i potenziali vettori di attacco e a prendere provvedimenti per ridurre al minimo la superficie di attacco. Questo può ridurre significativamente il rischio di una violazione dei dati e contribuire a proteggere la reputazione dell'organizzazione.

Applicare il Privilegio Minimo

Le organizzazioni utilizzano il DSPM per tracciare i permessi di accesso ai dati e applicare il principio del minimo privilegio. Gli strumenti DSPM forniscono visibilità su chi ha accesso a quali dati e identificano i casi di accesso eccessivo o inappropriato - entrambi aiutano nell'implementazione di controlli di accesso appropriati.

Semplificare la sicurezza dei dati negli ambienti multi-cloud.

Le aziende che operano in ambienti multicloud - sfruttando i servizi di Google Cloud, AWS, Azure e altri fornitori cloud - incontrano rapidamente le sfide della gestione della sicurezza dei dati tra le varie piattaforme. DSPM semplifica i processi di gestione dei dati fornendo una visione unificata di tutte le risorse di dati, indipendentemente da dove risiedono. Molte organizzazioni si affidano al DSPM per scoprire e classificare i dati negli ambienti multicloud, applicare politiche di sicurezza coerenti e fornire visibilità in tempo reale sulla postura della sicurezza dei dati.

Migliori la protezione dei dati in una strategia cloud-first.

Per le organizzazioni che adottano una strategia cloud-first, il DSPM può aiutare a garantire che la sicurezza dei dati non venga compromessa nella transizione al cloud. Il DSPM può scoprire e classificare i dati mentre vengono spostati nel cloud e identificare i rischi potenziali. Può anche monitorare i dati in tempo reale, avvisando il team di sicurezza dei cambiamenti che potrebbero indicare un rischio per la sicurezza.

Implementazione di un approccio orientato ai dati

Per le organizzazioni che privilegiano un approccio data-first, DSPM offre una protezione di alto livello per i dati sensibili. Questo è particolarmente vantaggioso per le organizzazioni che gestiscono grandi volumi di dati sensibili, come quelle del settore finanziario o sanitario. Il DSPM aiuta anche queste organizzazioni a garantire e dimostrare la conformità alle normative sulla protezione dei dati.

Strumenti e piattaforme DSPM

Progettate per proteggere i dati sensibili, le piattaforme DSPM offrono una serie di funzionalità.

- Prevenzione della perdita di dati (DLP): Le funzionalità di DPL consistono nel monitorare e controllare il movimento dei dati all'interno di un'organizzazione, aiutando a prevenire accessi non autorizzati, fughe di dati e violazioni.

- Crittografia: Le soluzioni DSPM offrono funzionalità di crittografia e decrittografia dei dati, salvaguardando i dati sensibili a riposo e in transito.

- Gestione dell'identità e dell'accesso (IAM): Le funzionalitàIAM svolgono il compito critico di gestire le identità, l'autenticazione e l'autorizzazione degli utenti, garantendo che solo gli utenti autorizzati abbiano accesso a dati e risorse sensibili.

- Mascheramento e anonimizzazione dei dati: L'inclusione del mascheramento dei dati serve a proteggere i dati sensibili sostituendoli con dati fittizi o criptati, che mantengono la loro struttura e il loro formato ma non possono essere collegati alle informazioni originali.

- Gestione delle informazioni e degli eventi di sicurezza (SIEM): Le funzionalità SIEM raccolgono, analizzano e segnalano gli eventi di sicurezza e gli incidenti per rilevare le minacce, eseguire analisi forensi e mantenere la conformità.

- Classificazione dei dati: Le piattaforme DSPM aiutano le organizzazioni a identificare e categorizzare i dati sensibili, consentendo un controllo e una protezione migliori.

La scelta della soluzione DSPM appropriata dipende dai requisiti e dagli obiettivi dell'organizzazione. Le aziende cloud-native che lavorano con applicazioni a microservizi distribuiti optano in genere per la soluzione centralizzata di un CNAPP con funzionalità DSPM perfettamente integrate. Ma le soluzioni di gestione della postura della sicurezza dei dati non sono necessariamente uguali per tutti.

Ogni organizzazione deve scegliere una soluzione DSPM che si allinei alle sue esigenze di sicurezza dei dati e ai suoi obblighi normativi.