Cosa sono rilevamento e risposta estesi (XDR)?

Rilevamento e risposta estesi o XDR è un nuovo approccio al rilevamento e alla risposta alle minacce che fornisce una protezione olistica da attacchi informatici, accessi non autorizzati e uso improprio. Il termine XDR, coniato dal direttore tecnico di Palo Alto Networks Nir Zuk nel 2018, abbatte i compartimenti stagni nella sicurezza per offrire rilevamento e risposta in tutte le origini di dati.

Descrizione di XDR

Evoluzione e necessità di XDR nella sicurezza informatica

Lo scenario digitale ha assistito a una crescita esponenziale di minacce informatiche, inducendo i professionisti di sicurezza informatica a innovare costantemente le proprie strategie difensive. Una delle innovazioni più degne di nota a emergere negli ultimi anni è rilevamento e risposta estesi (XDR). XDR è un'evoluzione di rilevamento e risposta degli endpoint (EDR) e rappresenta un cambio di paradigma nella sicurezza informatica, fornendo un approccio olistico e integrato al rilevamento, alla risposta e alla mitigazione delle minacce.

Le soluzioni di sicurezza informatica tradizionali non riuscivano a stare al passo con la complessità delle minacce moderne. Raccogliendo e mettendo in relazione dati diversi da più origini nell’intero ecosistema IT di un’organizzazione, inclusi endpoint, reti, ambienti cloud e applicazioni, XDR consente ai team addetti alla sicurezza di acquisire una visibilità completa delle potenziali minacce e del loro contesto più ampio. Questa comprensione nel contesto è essenziale per identificare accuratamente attacchi sofisticati in più fasi che altrimenti potrebbero passare inosservati e ridurre significativamente il tempo tra l’identificazione e la mitigazione di una minaccia.

Gli aggressori hanno superato gli attacchi a vettore singolo: ora organizzano campagne multivettoriali complesse che sfruttano le vulnerabilità di più punti di accesso. Le misure di sicurezza tradizionali, spesso concentrate su livelli di difesa isolati, non possono più stare al passo con questi attacchi avanzati. XDR colma queste lacune unificando i dati relativi alla sicurezza e consentendo l'analisi in tempo reale, il rilevamento delle minacce e una risposta rapida. XDR non migliora solo la capacità di un’organizzazione di contrastare le minacce, ma offre anche operazioni di sicurezza più semplici ed efficienti, liberando risorse preziose altrimenti dedicate ad attività di indagine e risposta manuali.

Scopri l'evoluzione di XDR in questa mappa interattiva.

Differenze tra XDR e soluzioni di sicurezza tradizionali

Rilevamento e risposta estesi (XDR) rappresenta una netta differenza rispetto a soluzioni di sicurezza tradizionali, offrendo un approccio più completo e adattivo alla sicurezza informatica. Ecco alcune differenze chiave che evidenziano i vantaggi di XDR rispetto ai metodi tradizionali:

Integrazione di portata e dati:

Le soluzioni tradizionali spesso operano a compartimenti stagni, concentrandosi su livelli di difesa specifici come sicurezza degli endpoint, della rete o delle applicazioni. Questa frammentazione limita la capacità di rilevare e rispondere efficacemente ad attacchi multivettoriali coordinati.

XDR integra i dati da diverse origini, inclusi endpoint, reti, ambienti cloud e applicazioni. Questo approccio olistico fornisce una prospettiva più ampia sulle minacce e consente la correlazione dei dati tra vari vettori, aiutando a scoprire schemi di attacco complessi che altrimenti potrebbero passare inosservati.

Comprensione del contesto:

Le soluzioni tradizionali sono prive di contesto e spesso forniscono avvisi isolati che richiedono indagini e correlazione manuali per comprendere la piena portata di un attacco.

XDR fornisce informazioni sul contesto analizzando i dati dei diversi livelli dell’ambiente IT. Questo aiuta i team addetti alla sicurezza a comprendere le tattiche, le tecniche e le procedure (TTP) degli aggressori, consentendo di rispondere in modo più informato.

Rilevamento e risposta alle minacce automatizzati:

Le soluzioni tradizionali dipendono fortemente dall’intervento manuale per l’analisi, le indagini e la risposta alle minacce, provocando ritardi nel rilevamento e nella mitigazione degli attacchi.

XDR usa l’automazione e l'apprendimento automatico per identificare e rispondere rapidamente alle minacce. I playbook automatizzati possono eseguire azioni predefinite basate sulla gravità delle minacce, riducendo i tempi di risposta e consentendo ai team addetti alla sicurezza di concentrarsi su attività più strategiche.

Monitoraggio in tempo reale:

Le soluzioni tradizionali sono spesso prive di funzionalità di monitoraggio in tempo reale, rendendo difficile rilevare e rispondere alle minacce mentre si manifestano.

XDR fornisce monitoraggio in tempo reale e rilevamento delle minacce costante nell’intero ecosistema IT. Questo approccio proattivo aiuta a identificare e contrastare le minacce nelle prime fasi, minimizzando i potenziali danni.

Adattabilità e scalabilità:

Le soluzioni tradizionali potrebbero faticare a adattarsi a nuove tecniche di attacco e alla natura dinamica delle minacce in evoluzione. Rendere scalabili queste soluzioni può essere complesso e dispendioso in termini di risorse.

Le soluzioni XDR sono progettate per adeguarsi a nuove minacce, vettori di attacco e alle crescenti infrastrutture IT, assicurando una protezione coerente nonostante un’impronta digitale dell’organizzazione in crescita.

Supporto al lavoro in cloud e da remoto:

Le soluzioni tradizionali potrebbero non essere le più adatte a proteggere gli ambienti cloud e il lavoro da remoto, che hanno assunto sempre più peso.

XDR è progettato per gestire ambienti diversi, inclusi i sistemi basati su cloud e i dispositivi remoti. Questa flessibilità consente alle organizzazioni di mantenere la sicurezza in infrastrutture distribuite e in evoluzione.

XDR e EDR a confronto

Mentre EDR si concentra sul livello degli endpoint, XDR espande la propria portata a diversi vettori, offrendo un approccio più integrato e olistico al rilevamento e alla risposta alle minacce. Questa prospettiva più ampia consente di dare la caccia alle minacce in modo più efficace, rispondere agli incidenti più rapidamente e migliorare il livello di sicurezza complessivo. La scelta tra EDR e XDR dipenderà dai requisiti, dalle risorse e dal livello di maturità specifico di un’organizzazione.

Un'attenta considerazione di EDR e XDR è essenziale per prendere decisioni informate sul livello di sicurezza della propria organizzazione, come la portata della protezione, l’integrazione, il rilevamento e la risposta alle minacce, l'efficienza operativa, le valutazioni su costi e risorse e la dipendenza dai fornitori.

Approfondisci i punti di forza e di debolezza e le migliori applicazioni di EDR e XDR con l'articolo Cosa sono EDR e XDR? Un confronto.

XDR e SIEM a confronto

Nel campo della sicurezza informatica, comprendere le differenze tra sistemi di rilevamento e risposta estesi (XDR) e di di gestione delle informazioni e degli eventi di sicurezza (SIEM) è essenziale. Sono strumenti distinti con scopi e funzionalità diversi e sapere come funzionano può fornire informazioni per la strategia di sicurezza informatica.

I sistemi SIEM aggregano e analizzano i dati di registro generati nell'ambiente IT, che può includere dispositivi, sistemi e applicazioni di rete. Forniscono un'analisi in tempo reale degli avvisi di sicurezza e supportano anche i report sulla conformità e la risposta agli incidenti. Un aspetto chiave del SIEM è la sua capacità di correlare eventi tra sistemi e creare avvisi basati su regole definite. Tuttavia, spesso i SIEM tradizionali sono reattivi e si basano su regole predefinite; questo può limitare la loro efficacia nell’identificare minacce nuove o complesse.

XDR, d’altra parte, unifica i punti di controllo, l’infrastruttura di sicurezza e la threat intelligence in una piattaforma coesa. Raccoglie e mette in relazione in modo automatico i dati da diversi prodotti di sicurezza per facilitare il rilevamento delle minacce e migliorare la risposta agli incidenti. XDR è generalmente più proattivo rispetto al SIEM e usa l'apprendimento automatico e altre analisi avanzate per identificare le minacce e rispondervi.

Scopri come funzionano XDR e SIEM per una strategia di sicurezza informatica più informata leggendo il nostro articolo, Cosa sono XDR e SIEM? Un confronto.

XDR e MDR a confronto

La combinazione di rilevamento e risposta estesi (XDR) e rilevamento e risposta gestiti (MDR) può rafforzare il livello di sicurezza di un’organizzazione. Una distinzione fondamentale tra i due è che XDR è un prodotto di sicurezza usato dai team, gestiti o interni, per il rilevamento, la risposta e le indagini sugli incidenti legati alla sicurezza. I servizi MDR forniscono servizi di sicurezza alle organizzazioni che non hanno le risorse per gestire direttamente il monitoraggio, il rilevamento e la risposta alle minacce.

Approfondisci le differenze fondamentali tra XDR e MDR.

Vantaggi di XDR

Funzionalità di visibilità e rilevamento migliorate

Visibilità e rilevamento sono essenziali per la mitigazione delle minacce. Se non si vede una minaccia, non la si può identificare o sottoporre a indagini, e ovviamente non la si può bloccare. Gli autori di minacce sfruttano il cloud e l'apprendimento automatico per lanciare attacchi massicci e multiformi, che consentono di stabilire una persistenza ed esfiltrare dati preziosi e proprietà intellettuale. Ciò significa che XDR deve avere solide funzionalità di visibilità e rilevamento, tra cui:

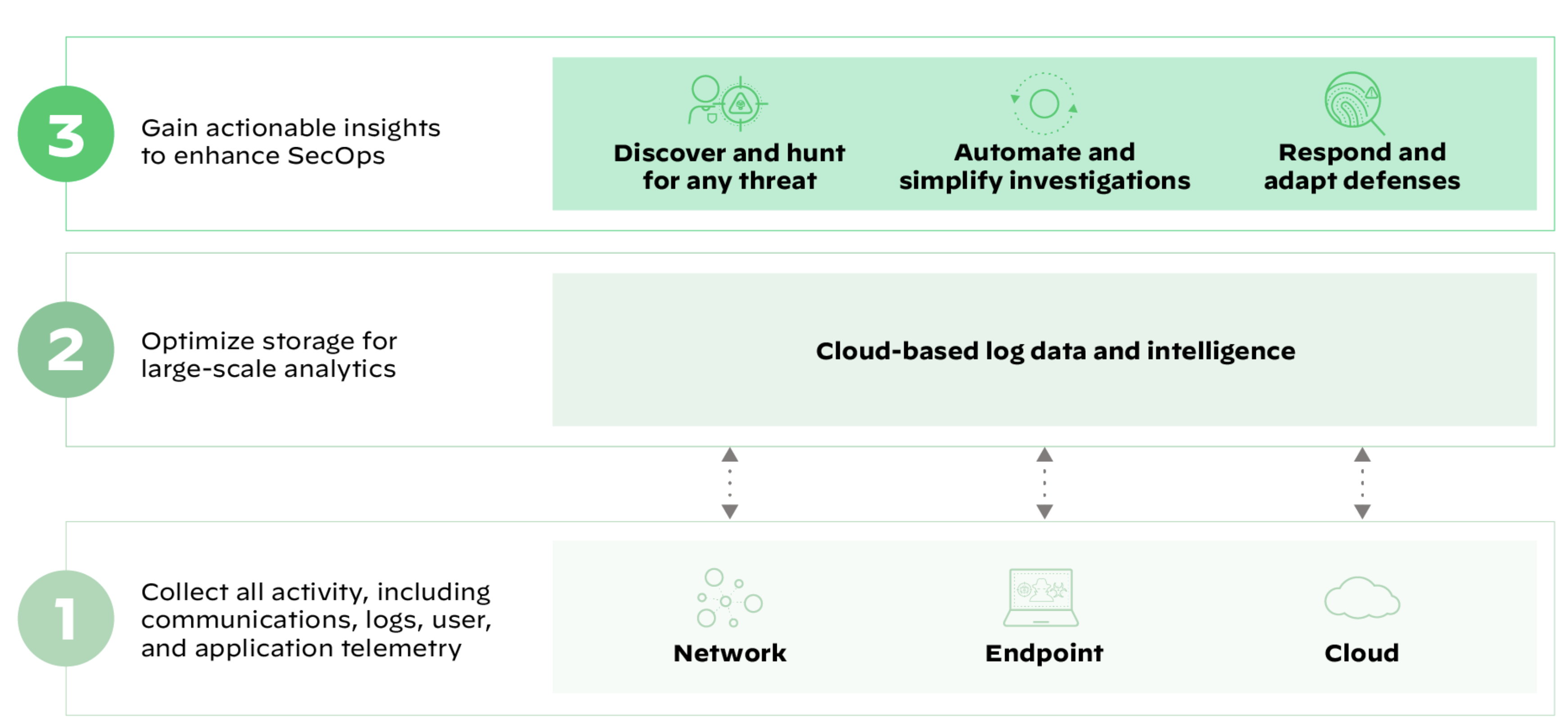

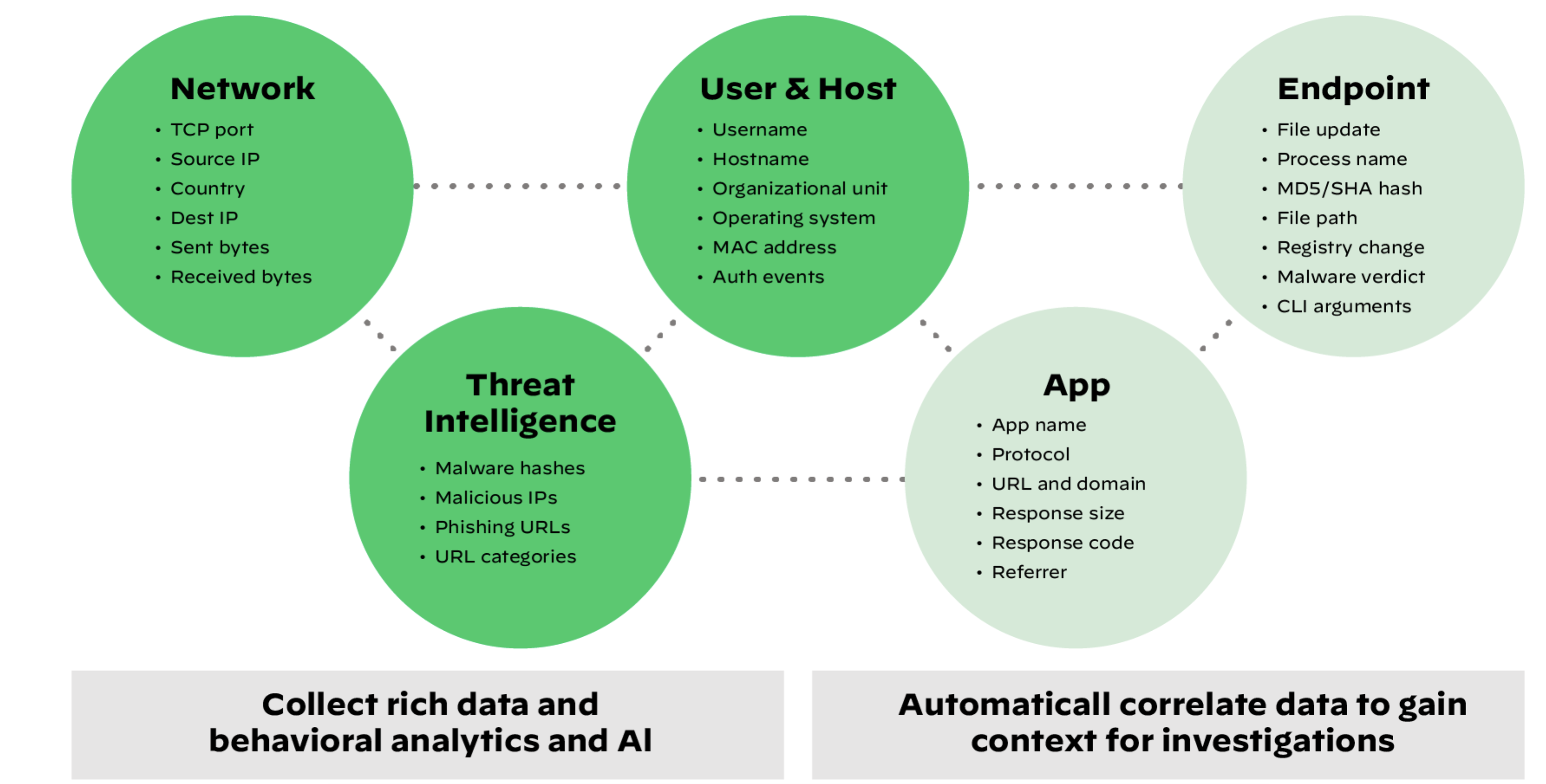

Ampia visibilità e comprensione del contesto: singoli prodotti isolati portano a dati isolati, che non sono efficaci. Non si può sperare di difendersi efficacemente dagli attacchi se nel proprio ambiente non si è per lo meno agili quanto gli autori di minacce. XDR deve avere funzionalità di visibilità e rilevamento nell’intero ambiente, integrando la telemetria dagli endpoint, dalle reti e dagli ambienti cloud. In più, deve essere in grado di correlare le origini dei dati per comprendere le connessioni tra i vari eventi e quando un determinato comportamento è considerato o meno sospetto in base al contesto (vedere la figura qui sotto).

XDR abbatte i silos tradizionali per il rilevamento e la risposta.

Conservazione dei dati: gli aggressori sono pazienti e persistenti. Sanno che è più difficile rilevarli se si muovono lentamente, aspettando i periodi di conservazione dei registri delle tecnologie di rilevamento con cui hanno a che fare. XDR raccoglie, mette in relazione e analizza i dati di rete, endpoint e cloud all’interno di un unico repository, offrendo almeno 30 giorni di conservazione dello storico.

Analisi del traffico interno ed esterno: le tecniche di rilevamento tradizionali si concentrano principalmente sugli aggressori esterni, fornendo una visione incompleta dei potenziali autori di minacce. Il rilevamento non può cercare solo gli attacchi esterni al perimetro: deve anche profilare e analizzare le minacce interne in cerca di comportamenti potenzialmente anomali e dannosi e identificare usi impropri delle credenziali.

Threat intelligence integrata: bisogna essere attrezzati per affrontare attacchi ignoti. Un metodo per raggiungere l'equilibrio è sfruttare gli attacchi noti già affrontati da altre organizzazioni. Il rilevamento deve basarsi sulla threat intelligence raccolta da una rete globale di imprese. Quando un’organizzazione all’interno della rete estesa identifica un attacco, puoi usare la conoscenza acquisita da quell'aggressione iniziale per individuare attacchi successivi nel tuo ambiente.

Rilevamento personalizzabile: proteggere la tua organizzazione pone sfide uniche associate a sistemi specifici, gruppi di utenti diversi e vari autori di minacce. I sistemi di rilevamento devono anche essere altamente personalizzabili in base alle esigenze specifiche del tuo ambiente. Queste sfide richiedono una soluzione XDR che supporta rilevamenti sia predefiniti che personalizzati.

Rilevamento basato sull'apprendimento automatico: con attacchi che non hanno l’aspetto di malware tradizionali, come quelli che compromettono i file di sistema non autorizzati, usano ambienti basati su script e attaccano i registri, la tecnologia di rilevamento deve utilizzare tecniche analitiche avanzate per analizzare tutta la telemetria raccolta. Questi approcci comprendono l'apprendimento automatico supervisionato e semi-supervisionato.

Operazioni di sicurezza semplificate

Mentre le organizzazioni fanno i conti con uno scenario delle minacce in continua espansione e con ecosistemi IT sempre più complessi, XDR offre un approccio semplificato alla gestione della sicurezza consolidando e automatizzando varie attività.

Uno dei modi chiave usati da XDR per semplificare le operazioni di sicurezza è la visibilità centralizzata. Le soluzioni di sicurezza tradizionali spesso generano una raffica di avvisi da diverse origini, inondando i team di sicurezza con una marea di dati da setacciare. XDR affronta queste sfide aggregando i dati da endpoint, reti, applicazioni e ambienti cloud in una piattaforma unificata. Questa visualizzazione a pannello unico fornisce ai team addetti alla sicurezza informazioni complete sul livello di sicurezza di un’organizzazione, eliminando la necessità di utilizzare strumenti e interfacce separati. Questa visibilità semplificata accelera il rilevamento delle minacce e facilita processi decisionali più rapidi, dato che i professionisti della sicurezza possono comprendere il contesto più ampio di un incidente e valutarne la gravità in tempo reale.

Inoltre, le funzionalità di automazione di XDR migliorano notevolmente l'efficienza delle operazioni di sicurezza. Al posto di indagini e risposte manuali, XDR utilizza playbook predefiniti e algoritmi di apprendimento automatico per automatizzare le attività sulla base di schemi e gravità delle minacce. Non solo questa automazione accelera i processi di risposta, ma minimizza anche il rischio di errore umano, lasciando più tempo al personale addetto alla sicurezza per concentrarsi su iniziative più strategiche. Attività ripetitive e di routine come la valutazione degli avvisi, l’isolamento degli endpoint compromessi e l'avvio di flussi di lavoro di risposta agli incidenti sono eseguiti dalla piattaforma XDR, consentendo ai team addetti alla sicurezza di dedicare la loro esperienza a compiti più importanti.

Velocità di risposta e indagini

Dopo aver ricevuto un avviso su potenziali minacce nel proprio ambiente, bisogna riuscire a valutarle e a indagare su di esse rapidamente. È proprio quando si tratta di farlo in modo efficace, specialmente durante un attacco che tocca più parti dell'ambiente, che i sistemi tradizionali di rilevamento e risposta falliscono. Le soluzioni XDR possono migliorare drasticamente questo processo, con funzionalità di indagine e risposta che includono:

Messa in relazione e raggruppamento di avvisi correlati e dati telemetrici: quando la tua organizzazione è sotto attacco, il tempismo è fondamentale. Nel momento in cui ricevi l'avviso di una minaccia, l’aggressore è già duramente al lavoro per raggiungere il proprio obiettivo nel tuo ambiente. Devi essere in grado di comprendere rapidamente l'attacco e la sua catena di causalità completa. Questo significa che il tuo strumento XDR deve prima ridurre gli avvisi inutili raggruppando automaticamente quelli correlati e assegnando priorità in modo efficace agli eventi che richiedono attenzione più urgente. In seguito, lo strumento XDR deve ricostruire una linea temporale dell'attacco, aggregando i registri delle attività della rete, degli endpoint e degli ambienti cloud. Visualizzando l'attività e mettendo in sequenza gli eventi, si può stabilire la causa principale della minaccia e valutarne i potenziali danni e la portata.

XDR raccoglie dati da tutte le origini, mettendoli in relazione e aggregandoli per un rilevamento e una ricerca migliori.

Indagini rapide degli incidenti con accesso immediato a tutti gli artefatti forensi, agli eventi e alla threat intelligence in un'unica posizione: individua rapidamente l'attività di aggressione esaminando artefatti chiave come i registri degli eventi, le chiavi di registro, la cronologia del browser e altro ancora. Gli agenti che si occupano esclusivamente di indagini forensi, protezione degli endpoint e rilevamento e risposta possono rallentare le prestazioni e aggiungere complessità. Per risolvere un incidente, è necessario trovare il punto di ingresso e individuare le tracce, anche se gli avversari hanno cercato di nasconderle.

Interfacce utente consolidate con la capacità di cambiare rapidamente: quando gli analisti della sicurezza iniziano ad approfondire gli avvisi, hanno bisogno di un ambiente di lavoro semplificato che consenta loro di comprendere la causa principale degli avvisi da qualunque origine con un semplice clic. Gli analisti non dovrebbero sprecare tempo passando da uno strumento all’altro.

Ricerca delle minacce manuale e automatizzata: un numero crescente di organizzazioni è alla ricerca proattiva di aggressori attivi, consentendo agli analisti di sviluppare ipotesi di attacco e cercare attività pertinenti all’interno dell'ambiente. Per supportare la ricerca delle minacce servono potenti funzionalità per la ricerca di prove a dimostrazione delle ipotesi e threat intelligence per cercare attività già viste all’interno delle informazioni estese, integrata e automatizzata in modo da rendere chiaro se una minaccia è già stata vista senza richiedere un ingente lavoro manuale da parte degli analisti (ad esempio, aprire 30 schede diverse del browser per cercare diversi feed di threat intelligence per un indirizzo IP dannoso noto).

Risposta coordinata: al rilevamento e alle indagini sulle attività di minaccia segue la correzione efficace ed efficiente e l'applicazione delle policy. Il sistema deve essere in grado di coordinare una risposta alle minacce attive e prevenire attacchi futuri all’interno della rete, degli endpoint e degli ambienti cloud. Questo include la comunicazione tra tecnologie di prevenzione (ovvero, un attacco bloccato sulla rete aggiorna automaticamente le policy degli endpoint), in modo nativo o attraverso interfacce di programmazione delle applicazioni (API). Questo include anche la possibilità, per gli analisti, di intraprendere azioni di risposta direttamente nell’interfaccia XDR.

Casi d'uso di settore di XDR

Proteggere le grandi aziende

La maggior parte delle aziende riceve migliaia di avvisi da una moltitudine di soluzioni di monitoraggio, ma altri avvisi inutili sono controproducenti. Il rilevamento avanzato non corrisponde a più avvisi, ma ad avvisi migliori e più fruibili. Ottenere questo tipo di rilevamento avanzato richiede l’integrazione di tutte le tecnologie di rilevamento in uso, nonché analisi sofisticate dei dati degli endpoint, della rete e del cloud per individuare e valutare le attività degli aggressori nel tuo ambiente.

A tal fine, XDR svolge un ruolo essenziale nella protezione delle grandi imprese, offrendo una soluzione di sicurezza informatica completa. Combina vari aspetti connessi al rilevamento, alla risposta e alla prevenzione delle minacce in un sistema unificato. XDR fornisce visibilità centralizzata raccogliendo e analizzando i dati da diverse parti dell’infrastruttura aziendale, inclusi reti, endpoint e ambienti cloud. Questo consente ai team di sicurezza di identificare e rispondere alle minacce complesse che potrebbero interessare più aree dell’ambiente di sicurezza di un'azienda.

Difendersi dalle minacce avanzate persistenti (APT)

XDR è una solida difesa dalle minacce avanzate persistenti (APT) per via del suo approccio multiforme al rilevamento, alla risposta e alla prevenzione delle minacce. Gli APT sono attacchi informatici sofisticati ed elusivi che mirano a ottenere accesso prolungato ai sistemi di un’organizzazione per il furto di dati, lo spionaggio o le interruzioni. Le funzionalità XDR si allineano bene con il contrasto alle APT:

Per prima cosa, la visibilità centralizzata di XDR e l'aggregazione dei dati della rete, degli endpoint, degli ambienti cloud e altro ancora di un’organizzazione consentono l’identificazione di segnali sottili di APT. Analizzando gli schemi di comportamento e le anomalie, XDR può scoprire indicatori che potrebbero segnalare una campagna APT in atto, aiutando i team addetti alla sicurezza a rilevare precocemente questi attacchi.

In secondo luogo, i meccanismi avanzati di rilevamento delle minacce di XDR, compresi l'apprendimento automatico e l’analisi dei comportamenti, sono eccellenti nel riconoscere le tattiche, le tecniche e le procedure (TTP) sofisticate utilizzate dagli autori di APT. Questi meccanismi consentono a XDR di rilevare anomalie che potrebbero non essere evidenti attraverso gli approcci tradizionali basati su firme.

In terzo luogo, le funzionalità di risposta alle minacce automatizzate di XDR consentono il contenimento e la mitigazione rapida delle APT. Quando vengono rilevate attività APT, i playbook predefiniti possono avviare automaticamente le risposte, come l’isolamento degli endpoint compromessi o il blocco di comunicazioni dannose. Questa azione rapida interrompe la persistenza dell’APT e ne limita l’impatto.

Inoltre, le funzioni di integrazione e orchestrazione di XDR migliorano l'efficacia della difesa dalle APT. Connettendo vari strumenti di sicurezza e condividendo la threat intelligence tra di essi, XDR può mettere in relazione informazioni per creare una comprensione completa della portata di una campagna APT, consentendo risposte più mirate.

XDR è una difesa formidabile dalle APT per la sua capacità di rivelare indicatori sottili, utilizzare tecniche di rilevamento delle minacce avanzate, automatizzare le risposte e integrarsi con altri strumenti di sicurezza. Collettivamente, questi attributi forniscono una potente difesa dalle minacce persistenti e in evoluzione poste dalle APT.

XDR per la conformità normativa

XDR svolge un ruolo cruciale nell'assistere le organizzazioni con la conformità normativa, in particolare per soddisfare requisiti come il GDPR (General Data Protection Regulation), la protezione delle informazioni di identificazione personale (PII), l’HIPAA (Health Insurance Portability and Accountability Act) e la FINRA (Financial Industry Regulatory Authority). I contributi di XDR in questo contesto includono:

- Protezione dei dati e monitoraggio della privacy: la visibilità centralizzata di XDR e le funzionalità di aggregazione dei dati complete consentono alle organizzazioni di monitorare i flussi di dati e gli accessi all’infrastruttura. Questo aiuta a identificare e prevenire accessi non autorizzati ai dati sensibili, garantendo la conformità a normative come il GDPR, che impone misure strette per la prevenzione dei dati e la privacy.

- Rilevamento delle minacce e risposta agli incidenti: le funzionalità di rilevamento avanzato delle minacce consentono l’identificazione di potenziali violazioni o attività non autorizzate che potrebbero compromettere i dati sensibili. Nel caso di un incidente di sicurezza, la risposta rapida agli incidenti e le azioni automatizzate di XDR aiutano a contenere la violazione rapidamente, minimizzando l’esposizione dei dati e garantendo la conformità alle normative che richiedono la notifica e risoluzione rapida delle violazioni.

- Gestione del rischio e valutazione della vulnerabilità: la capacità di XDR di analizzare e mettere in relazione i dati da varie origini aiuta a identificare le vulnerabilità nell'ambiente IT. Una valutazione regolare delle vulnerabilità aiuta le organizzazioni ad affrontare in modo proattivo le debolezze nella sicurezza, requisito essenziale per mantenere la conformità con regolamenti come HIPAA e FINRA, che richiedono solide pratiche di gestione dei rischi.

- Creazione e report degli audit trail: le soluzioni XDR generano registri e audit trail dettagliati degli eventi di sicurezza, delle attività degli utenti e delle variazioni nel sistema. Questo audit trail aiuta le organizzazioni a dimostrare la conformità, fornendo prove delle misure e risposte di sicurezza alle autorità di controllo o agli auditor.

- Condivisione della threat intelligence: XDR agevola la condivisione di threat intelligence tra diversi strumenti e sistemi di sicurezza, aiutando nel rilevamento precoce delle minacce emergenti che potrebbero prendere di mira dati sensibili. Questo approccio proattivo si allinea con i requisiti di conformità per proteggere le informazioni sensibili e mantenere gli standard normativi.

- Documentazione e responsabilità: la documentazione XDR degli eventi di sicurezza, delle risposte agli incidenti e dei tentativi di mitigazione contribuisce alla responsabilità e alla trasparenza, che sono aspetti cruciali della conformità normativa. Le organizzazioni possono mostrare il loro impegno a aderire alle normative mantenendo registri accurati delle proprie attività di sicurezza.

- Miglioramento e monitoraggio continui: i meccanismi di monitoraggio e miglioramento continui di XDR aiutano le organizzazioni a mantenere un livello di sicurezza costante, adeguandosi a nuove minacce e cambiamenti normativi. Questo si allinea alla necessità di conformità coerente ai requisiti in evoluzione.

Strategie per un’implementazione efficace di XDR

Ecco alcune strategie specifiche che le organizzazioni possono valutare per implementare efficacemente XDR:

- Valutazione e pianificazione:

Valutazione dell’ambiente attuale: inizia con la comprensione dell’infrastruttura di sicurezza esistente dell’organizzazione, inclusi strumenti, processi e origini di dati. Questa valutazione aiuterà a identificare le lacune che XDR può affrontare.

Definizione degli obiettivi: definisci chiaramente i tuoi obiettivi per l’implementazione di XDR. Che si tratti di migliorare il rilevamento delle minacce, la risposta agli incidenti, la conformità o la sicurezza complessiva, avere obiettivi specifici guiderà la tua strategia di implementazione. - Selezione dei fornitori:

Ricerca e valutazione: esplora le varie soluzioni XDR disponibili sul mercato. Valutane funzionalità, caratteristiche, scalabilità, opzioni di integrazione e allineamento con le esigenze e gli obiettivi della tua organizzazione.

Partnership con i fornitori: prendi in considerazione fornitori con esperienza, obiettivi e valutazioni di terze parti comprovati, esperienza nel tuo settore e impegno per il supporto e gli aggiornamenti su base continua. - Integrazione e raccolta dei dati:

Identificazione delle origini di dati: stabilisci i tipi di origini di dati che devi integrare con XDR; potrebbero includere registri di rete, dati degli endpoint, attività cloud e molto altro.

Qualità e arricchimento dei dati: assicurati che i dati raccolti siano accurati, pertinenti e adeguatamente arricchiti con informazioni contestuali per migliorare l'accuratezza del rilevamento delle minacce. - Integrazione con gli strumenti esistenti:

Strategia di integrazione: pianifica il modo in cui XDR si integrerà con gli strumenti di sicurezza già in uso, come SIEM, EDR o altro. Questa integrazione migliora la visibilità e le funzionalità di correlazione complessive.

API e connettori: esplora gli API e i connettori disponibili offerti dai fornitori XDR per semplificare l’integrazione con il tuo ecosistema attuale. - Rilevamento delle minacce e flussi di lavoro di risposta:

Personalizzazione: scegli flussi di lavoro di rilevamento e risposta su misura basati sui rischi, sullo scenario delle minacce e sui requisiti di conformità unici della tua organizzazione.

Automazione: implementa risposte automatizzate a certi tipi di minacce per accelerare il contenimento degli incidenti e ridurre gli interventi manuali. - Personale e formazione:

Sviluppo di competenze: fornisci formazione al tuo team addetto alla sicurezza per utilizzare e gestire in modo efficace la piattaforma XDR. In questo modo, il tuo team può sfruttare il pieno potenziale della soluzione.

Collaborazione interfunzionale: promuovi la collaborazione tra team addetti alla sicurezza, all’IT e alla conformità per assicurare l’allineamento nell’implementazione delle strategie XDR. - Monitoraggio e miglioramento continui:

Metriche delle prestazioni: stabilisci gli indicatori principali di prestazione (key performance indicators, KPI) che misurano l’efficacia della tua implementazione XDR, come il tempo medio di rilevamento (MTTD) e il tempo medio di risposta (MTTR).

Valutazioni regolari: conduci valutazioni regolari della tua implementazione XDR per identificare aree di miglioramento, correggere le configurazioni e affrontare minacce emergenti. - Conformità normativa:

Allineamento con le normative: personalizza la tua implementazione XDR per allinearla a requisiti normativi specifici a cui deve aderire la tua organizzazione, come GDPR, HIPAA o norme specifiche di un settore. - Collaborazione con il fornitore:

Coinvolgimento del supporto del fornitore: mantieni una stretta relazione di lavoro con il fornitore XDR scelto. Sfrutta la sua esperienza per ricevere assistenza, aggiornamenti e risoluzione dei problemi.

Ricorda che l’implementazione XDR effettiva è un processo dinamico che richiede attenzione e adeguamenti costanti. Verifica regolarmente le tue strategie, valutane l'efficacia e apporta le correzioni necessarie per assicurare che la tua organizzazione massimizzi i vantaggi di XDR nel migliorare la sicurezza, il rilevamento delle minacce e la conformità normativa.