Che cos'è l'autenticazione a più fattori?

L'autenticazione a più fattori (MFA) è un metodo per autenticare gli utenti quando accedono a risorse specifiche come applicazioni, account online o VPN. Oltre al nome utente e alla password, gli utenti devono utilizzare almeno un altro metodo di verifica, se non di più.

L'obiettivo dell'autenticazione a più fattori è quello di rendere difficile l'accesso al sistema da parte di persone non autorizzate. Si sta diffondendo nei settori che comprendono la necessità di buone pratiche di cybersecurity - tra cui la finanza e persino le piattaforme di gioco più popolari - per richiedere una verifica supplementare quando qualcuno effettua l'accesso. È opinione diffusa che l'MFA sia un punto fermo delle buone pratiche di cybersecurity.

Perché l'autenticazione a più fattori è importante?

Metodi di attacco come credential harvesting e phishing sono sempre più diffusi nell'attuale panorama delle minacce. Quando un attore di minacce ottiene l'accesso a un sistema attraverso le credenziali di un dipendente, può infliggere danni immensi dando seguito al suo attacco iniziale con malware, come ransomware o botnet. Sebbene l'incoraggiamento di una buona igiene di sicurezza e la formazione obbligatoria possano ridurre le probabilità che le persone di un'organizzazione cadano nella raccolta di credenziali e negli attacchi di phishing, l'MFA è un'altra linea di difesa cruciale per tenere a bada gli attori di minacce.

L'implementazione dell'MFA rende più difficile per un attore di minacce accedere all'ambiente e ai sistemi informativi di un'azienda, anche se le credenziali come password o PIN sono state compromesse. Questo ulteriore livello di protezione notifica il SOC se un tentativo di MFA non è andato a buon fine, consentendo al team addetto alla sicurezza di identificare le lacune del sistema prima che si verifichino danni. Oltre ad aumentare la protezione, l'MFA è abbastanza semplice e facile da usare.

Come funziona l'autenticazione a più fattori?

Quando un utente crea un account da qualche parte, gli viene richiesto di fornire diverse informazioni per soddisfare i processi di identificazione e autenticazione, tra cui un nome utente e una password che rappresentano la sua identità all'interno del sistema. Il servizio informerà poi l'utente su quali metodi di verifica aggiuntivi (se ce ne sono) sono necessari per finalizzare il suo account.

Questi metodi aggiuntivi sono in genere costituiti da fattori diversi:

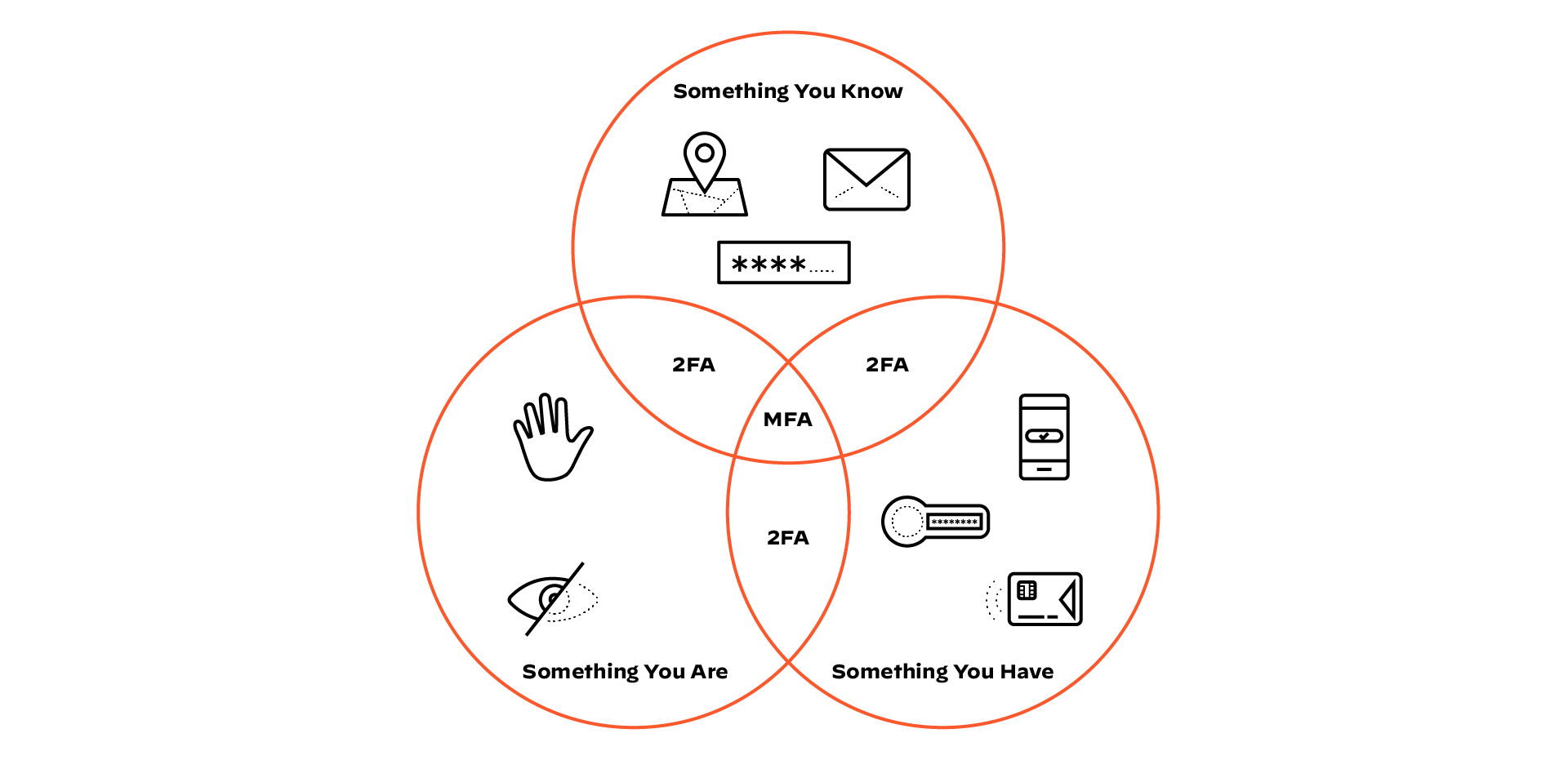

- Qualcosa che lei conosce (ad esempio, una password, un numero di identificazione personale o PIN e/o domande di sicurezza).

- Qualcosa che lei ha (ad esempio, un dispositivo mobile, un account e-mail, una chiave di sicurezza fisica o una carta bancaria), e/o

- Qualcosa che lei è (ad esempio, un'identificazione biometrica come le impronte digitali o il riconoscimento facciale)

Quando qualcuno si iscrive a quel servizio in un secondo momento, il sistema chiederà le informazioni che ha fornito al momento dell'iscrizione. Potranno accedere al sistema solo dopo aver effettuato la verifica corretta attraverso i metodi necessari. Se questo processo si ferma alle credenziali o richiede più forme di autenticazione, dipende dal servizio.

Tipi di autenticazione

Mentre l'MFA è il termine generale per richiedere più fattori di verifica, esistono termini specifici che vengono utilizzati per descrivere tecnologie o scenari di autenticazione unici, tra cui i seguenti:

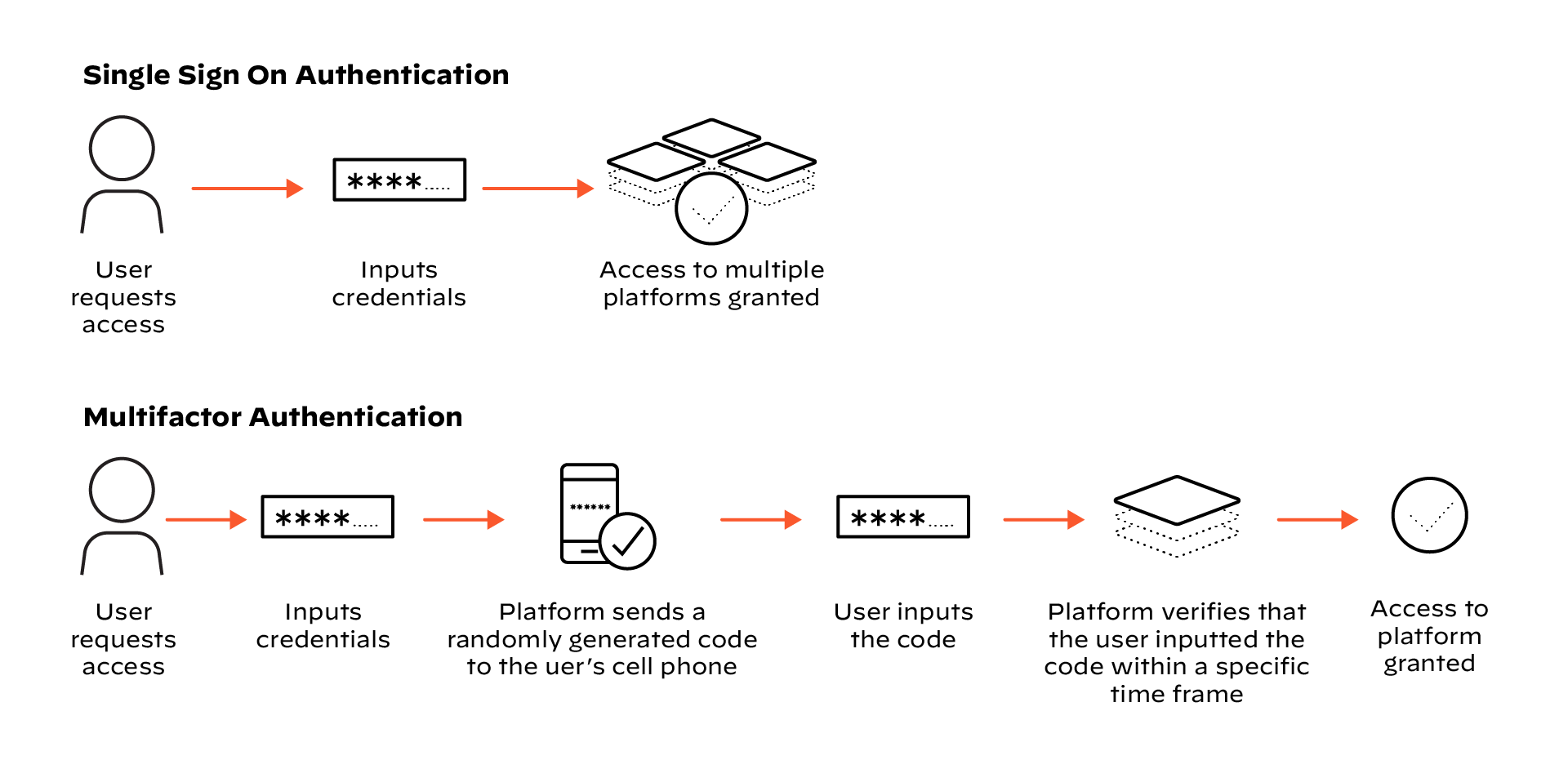

- Single sign-on (SSO): Spesso utilizzato con i sistemi di gestione delle identità, l'SSO consente ad un utente di accedere a più piattaforme o servizi con un unico set di credenziali.

- Autenticazione a due fattori (2FA): Richiede esattamente due forme di autenticazione per l'accesso di un utente al sistema.

- Autenticazione in banda: Un servizio o una piattaforma contiene un canale di autenticazione che consente agli utenti di accedere direttamente.

- Autenticazione fuori banda: Un'azienda utilizza un canale di comunicazione diverso per autenticare i suoi utenti.

- Autenticazione a più fattori: L'MFA richiede tre o più forme di autenticazione per l'accesso dell'utente al sistema.

- Autenticazione adattiva a più fattori (AMFA): Autenticazione basata sul rischio (RBA), AMFA verifica l'identità dell'utente analizzando informazioni come ruolo, posizione, dispositivo e altro ancora.

La piattaforma o il servizio a cui l'utente accede determina quale tipo di autenticazione utilizzare e quali metodi sono abilitati.

Metodi di verifica

Ci sono molti modi in cui gli utenti possono verificare la propria identità, e l'elenco è in continua crescita. Alcuni formati comuni includono:

- PIN: Un codice tra le quattro e le 10 cifre creato quando l'utente si iscrive al servizio o alla piattaforma.

- Domande sulla sicurezza: Gli utenti sceglieranno e risponderanno a queste domande al momento della creazione del loro account, quindi risponderanno a una o più domande al momento dell'accesso.

- Verificare le informazioni personali: Riscrivere o verificare il numero di cellulare, l'indirizzo e-mail o l'indirizzo fisico associato all'account.

- Carte intelligenti: Una carta con un chip a circuito integrato incorporato, come una carta di debito/credito.

- Basato sui gettoni: L'utente deve inviare un codice casuale che si genera quando inserisce le proprie credenziali. Questo codice può essere inviato al dispositivo mobile o all'e-mail dell'utente, oppure generato su un'app di autenticazione che l'utente scarica o ancora su un dispositivo fisico che gli viene inviato.

- Biometria: Metodi come la scansione delle impronte digitali, il riconoscimento facciale e altri ancora possono aiutare gli utenti a verificare la propria identità.

Molte persone possono riconoscere l'utilizzo di questi metodi nella loro vita quotidiana, indipendentemente dal fatto che si concentrino o meno sulla cybersecurity. L'AMF sta diventando una parte più comune - e più integrante - della società, in molti modi diversi.

Esempi di autenticazione

L'autenticazione a più fattori è diventata molto comune; gli utenti di tutti i tipi di piattaforme e settori utilizzano l'MFA senza nemmeno saperlo!

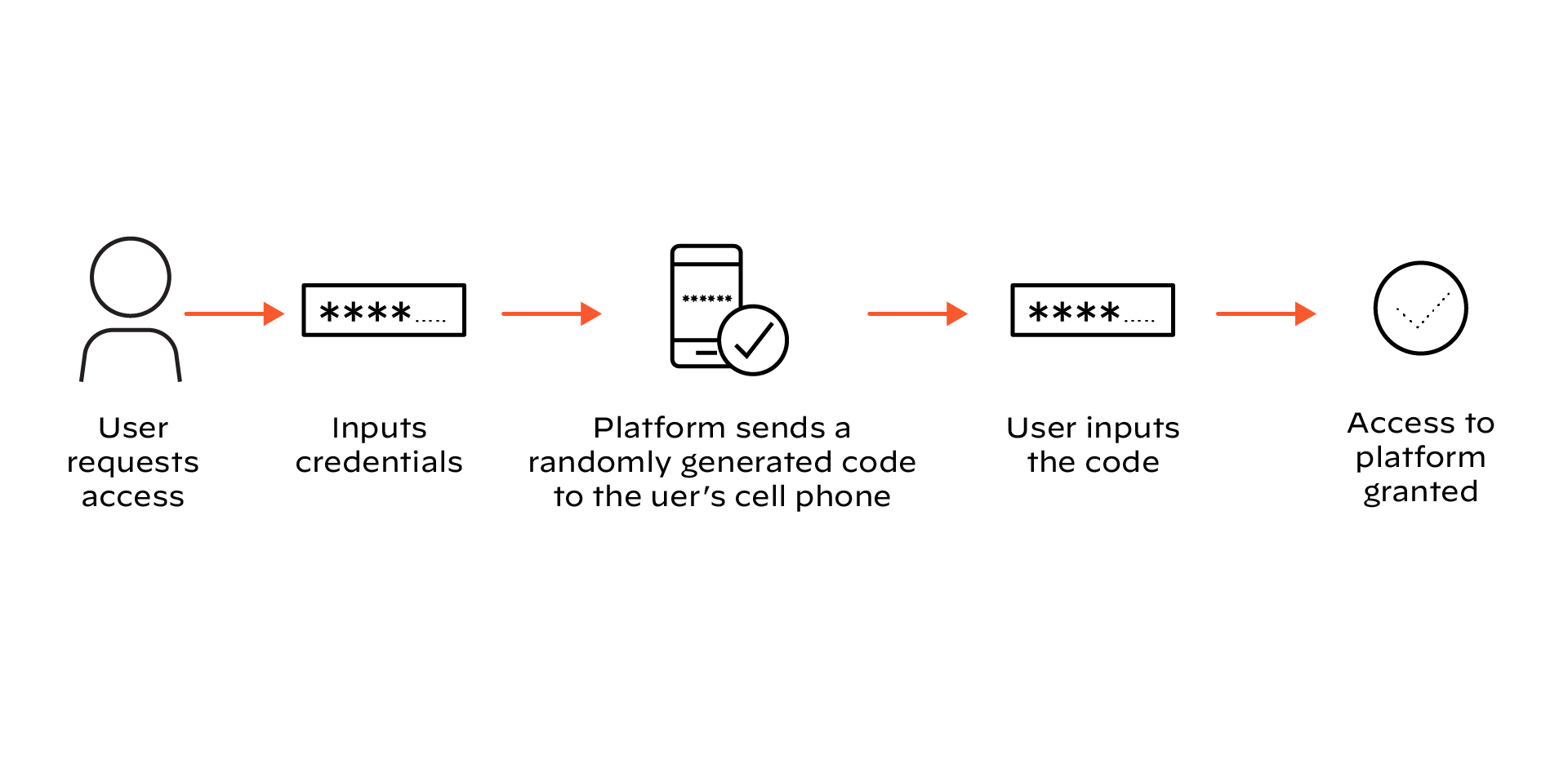

Molti servizi utilizzano il 2FA quando qualcuno accede alla loro piattaforma online. Dopo aver inviato le proprie credenziali di accesso, la piattaforma genererà in modo casuale un codice che verrà inviato all'utente tramite un telefono o un indirizzo e-mail identificato al momento dell'iscrizione. L'utente inserirà poi il codice nella piattaforma per un accesso sicuro.

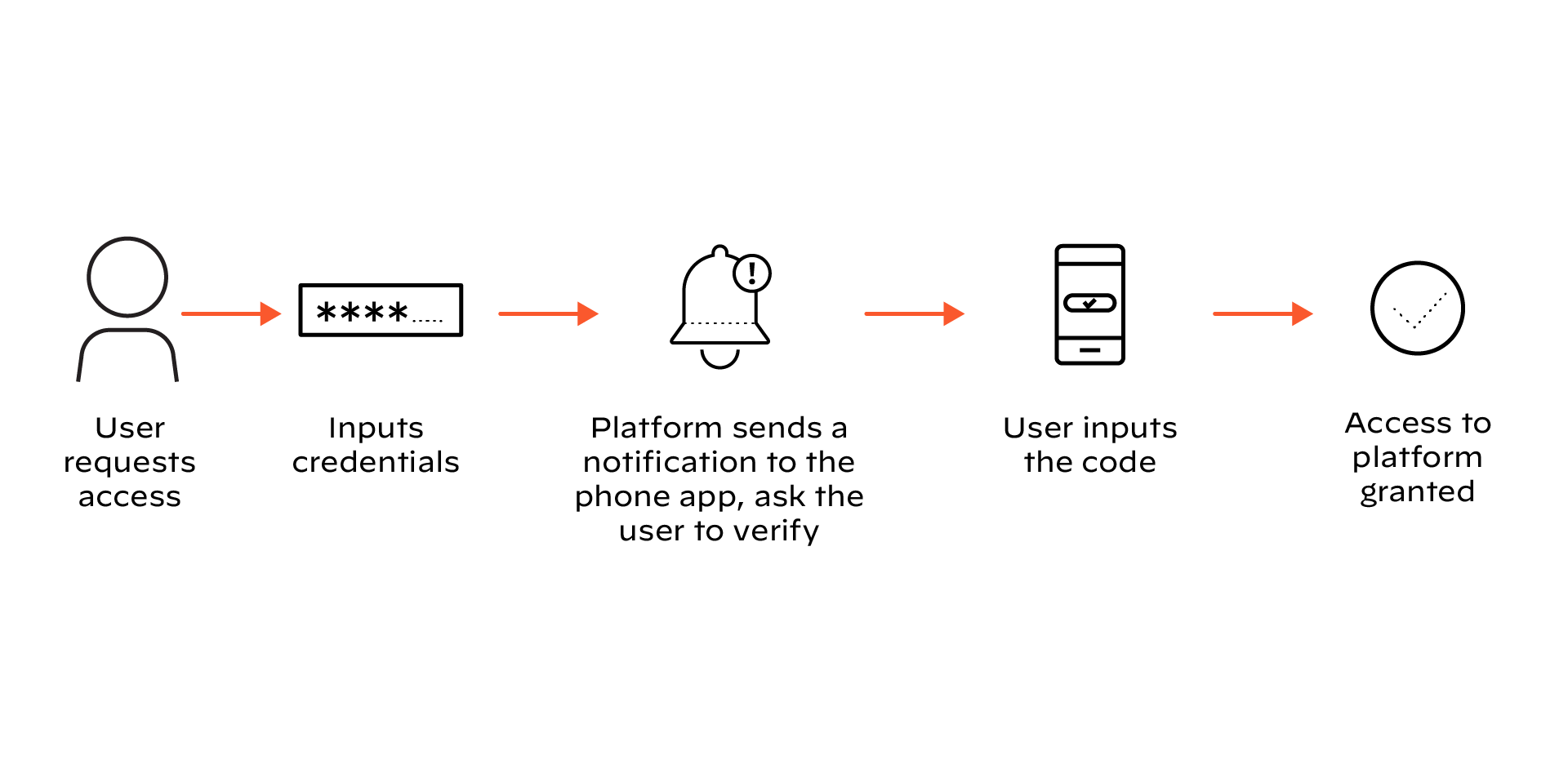

Un altro esempio di autenticazione viene dalle aziende di identity and access management (IAM) che forniscono metodi di autenticazione B2B. Gli utenti dovranno creare un account con l'azienda di terze parti e scaricare un'applicazione di accompagnamento sui loro dispositivi mobili. Al momento dell'accesso al sistema, la piattaforma invia una notifica all'app e chiede all'utente di verificare l'accesso. Questo esempio di autenticazione fuori banda è molto comune nell'attuale panorama lavorativo.

Uno dei migliori metodi di protezione quotidiana è l'autenticazione a più fattori, ma questo non significa che sia impenetrabile.

L'MFA può essere violato o aggirato?

Sebbene l'MFA riduca notevolmente la probabilità di un attacco riuscito, può comunque essere aggirato in vari modi. È possibile attraverso il phishing, il malware e gli attacchi meddler-in-the-middle. A volte, si tratta anche di un errore dell'utente: occasionalmente, gli utenti abilitano le richieste di autenticazione anche se non ne conoscono l'origine. Penseranno semplicemente che la richiesta provenga da un processo in background, oppure che si siano dimenticati di aver chiesto l'accesso.

Anche se l'MFA non è un piano di difesa concreto di per sé, dovrebbe assolutamente essere implementato in un sistema. Per una protezione aggiuntiva, i SOC possono rivolgersi a soluzioni di protezione degli endpoint come Cortex XDR o SOAR come Cortex XSOAR per identificare potenziali violazioni e automatizzare le risposte.