Cos'è Zero Trust Network Access (ZTNA)

Cos'è ZTNA?

Zero Trust Network Access (ZTNA) è una categoria di tecnologie che fornisce accesso remoto sicuro ad applicazioni e servizi in base a policy definite di controllo degli accessi. A differenza delle VPN, che concedono un accesso completo alla LAN, le soluzioni ZTNA lo negano per impostazione predefinita, fornendo accesso solo ai servizi esplicitamente concessi all’utente. È importante comprendere le lacune nella sicurezza e i vantaggi che una soluzione ZTNA può offrire alle organizzazioni in un momento in cui sempre più utenti remoti si connettono alla rete.

Come funziona ZTNA?

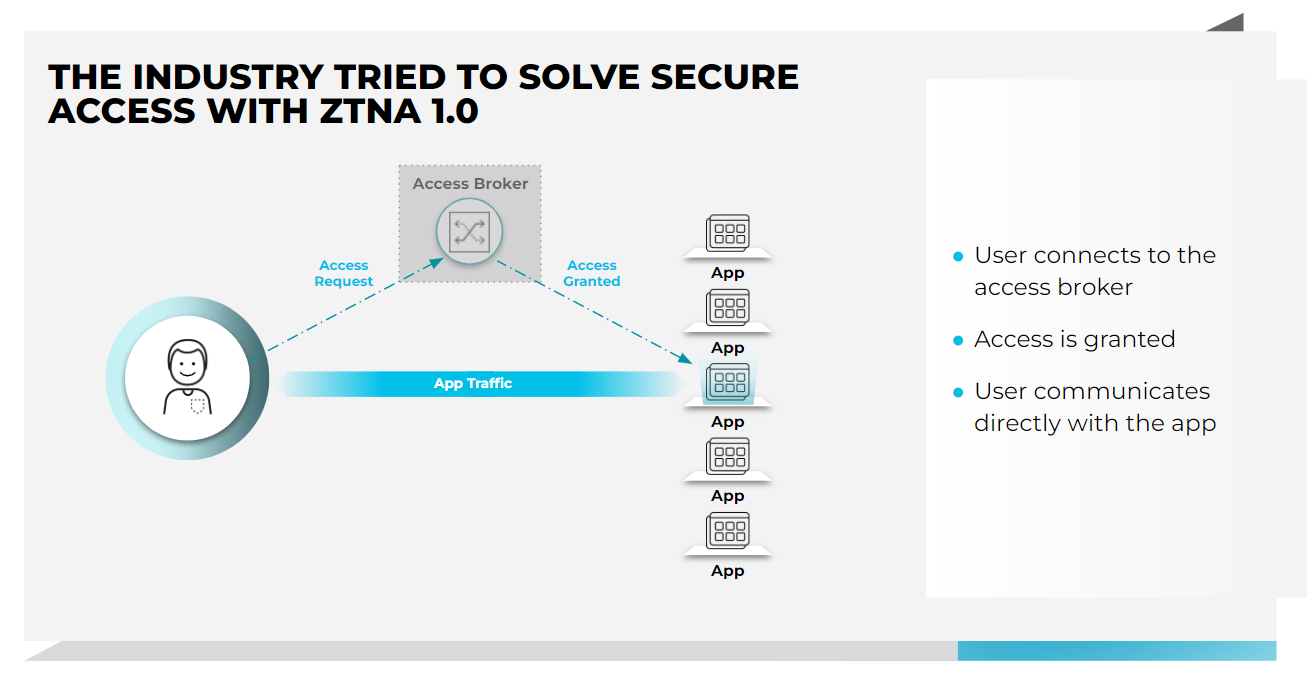

Con ZTNA, l'accesso viene stabilito dopo che un utente è stato autenticato al servizio ZTNA, che successivamente fornisce l'accesso all'applicazione per conto dell’utente tramite un tunnel sicuro e crittografato. Questo sistema offre un livello aggiuntivo di protezione per applicazioni e servizi aziendali, schermando indirizzi IP che altrimenti sarebbero pubblicamente visibili.

Proprio come i perimetri definiti da software (SDP), ZTNA sfrutta il concetto di “dark cloud”, impedendo agli utenti di visualizzare applicazioni e servizi a cui non hanno il permesso di accedere. In questo modo viene introdotta una protezione dagli spostamenti laterali degli aggressori, nei casi in cui altrimenti un endpoint o delle credenziali compromessi avrebbero consentito la scansione e il passaggio ad altri servizi.

ZTNA e VPN a confronto

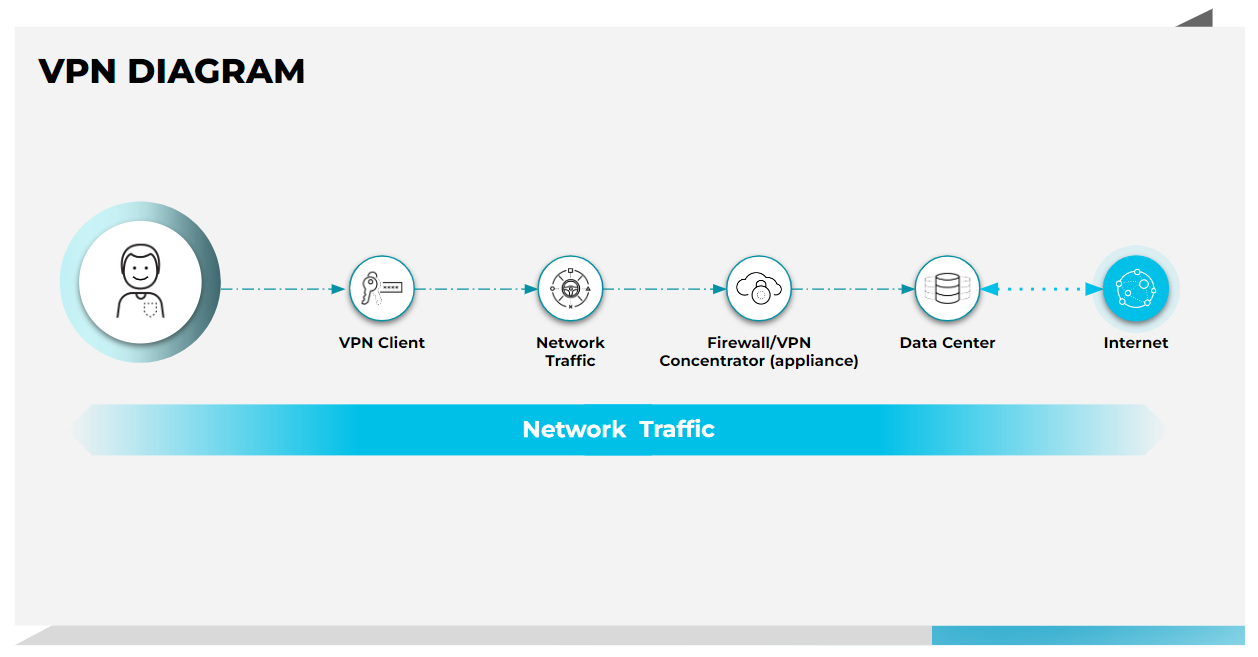

Le VPN sono state progettate per concedere l'accesso completo alla LAN, offrendo ai dipendenti da remoto un tunnel privato crittografato per connettersi alla rete aziendale. Anche se potrebbe sembrare una soluzione pratica, la VPN non dispone della flessibilità e della granularità per controllare cosa possono fare esattamente gli utenti e a quali app possono accedere. Quando a un utente viene concesso di entrare, può accedere a tutto ciò che si trova nella rete; questo provoca lacune nella sicurezza e problemi nell’applicazione delle policy.

ZTNA, invece, fornisce accesso remoto sicuro alle applicazioni in base a policy di controllo degli accessi granulari. Inoltre, offre controlli continui degli utenti che si connettono alle app, anziché seguire l'approccio “una volta effettuata la verifica, sei dentro” usato dalle VPN. In questo modo, ZTNA applica un approccio “mai fidarsi, verificare sempre” basato sui privilegi minimi, verificando costantemente il comportamento dell’utente, del dispositivo e dell’app durante una sessione utente.

Sostituzione della VPN / Accesso remoto sicuro

Oggi, un'area di interesse centrale per molte organizzazioni è la sostituzione delle tecnologie VPN obsolete che forniscono l'accesso alla rete al personale da remoto e ibrido con una più moderna soluzione ZTNA, che elimina i colli di bottiglia legati alle prestazioni e semplifica la gestione. Generalmente, queste iniziative di sostituzione della VPN dipendono da numerosi fattori:

- Applicazioni che hanno iniziato ad avvicinarsi a un modello ibrido, sfruttando gli ambienti on-premise, cloud e multicloud. Pertanto, le tecnologie VPN tradizionali che seguono un percorso a "trombone" o effettuano il backhauling del traffico su un "concentratore" fisico non sono scalabili e non offrono la migliore esperienza utente possibile.

- Anche i requisiti attualmente esistenti per accedere alle app aziendali stanno cambiando. Tradizionalmente, gli utenti utilizzavano i dispositivi gestiti, ma ora ci sono sempre più dispositivi non gestiti che si affacciano sulle reti aziendali e richiedono l'accesso alle applicazioni.

- Infine, le organizzazioni vogliono un modello di protezione e sicurezza coerente per tutte le app universalmente, non solo per quelle Web o tradizionali.

Le soluzioni VPN non sono state progettate per la fornitura costante, ad alte prestazioni e con scalabilità rapida dei servizi di sicurezza avanzata ora necessaria per connettere in modo sicuro gli utenti ibridi alle innumerevoli applicazioni ormai necessarie per svolgere il proprio lavoro. Ecco perché le organizzazioni hanno iniziato a sostituire le distribuzioni VPN obsolete con soluzioni ZTNA.

Vantaggi di ZTNA

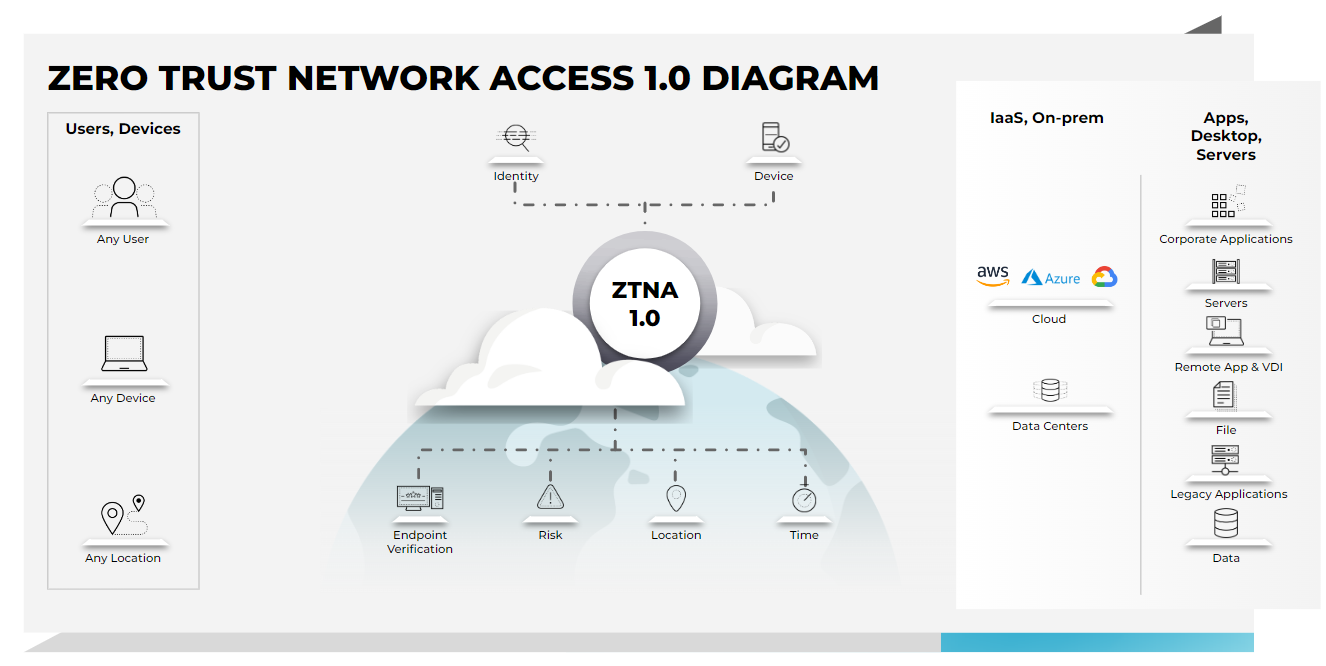

L'autenticazione basata su identità e il controllo degli accessi disponibili nei servizi ZTNA rappresentano un'alternativa al controllo degli accessi basato su IP tipicamente usato con la maggior parte delle configurazioni VPN e contribuiscono a ridurre la superficie di attacco di un’organizzazione. ZTNA consente anche alle organizzazioni di implementare policy di controllo degli accessi specifiche in base alla posizione o al dispositivo per impedire a dispositivi vulnerabili privi di patch di connettersi ai servizi aziendali. Questo riduce alcune delle difficoltà comuni legate alla VPN, che concede agli utenti remoti BYOD lo stesso livello di accesso degli utenti negli uffici aziendali, nonostante il fatto che di solito dispongano di meno controlli di sicurezza. Alcune soluzioni ZTNA basate su agente forniscono una valutazione dell'affidabilità pre-autenticazione dell’utente e del dispositivo che si connette, inclusi livello di sicurezza del dispositivo, stato di autenticazione e posizione dell’utente. Tuttavia, il rapido passaggio al lavoro da remoto e ibrido, unito all'aumento vertiginoso nell'adozione del cloud, ha rivelato notevoli lacune nelle iterazioni iniziali, o 1.0, di ZTNA.

ZTNA 2.0

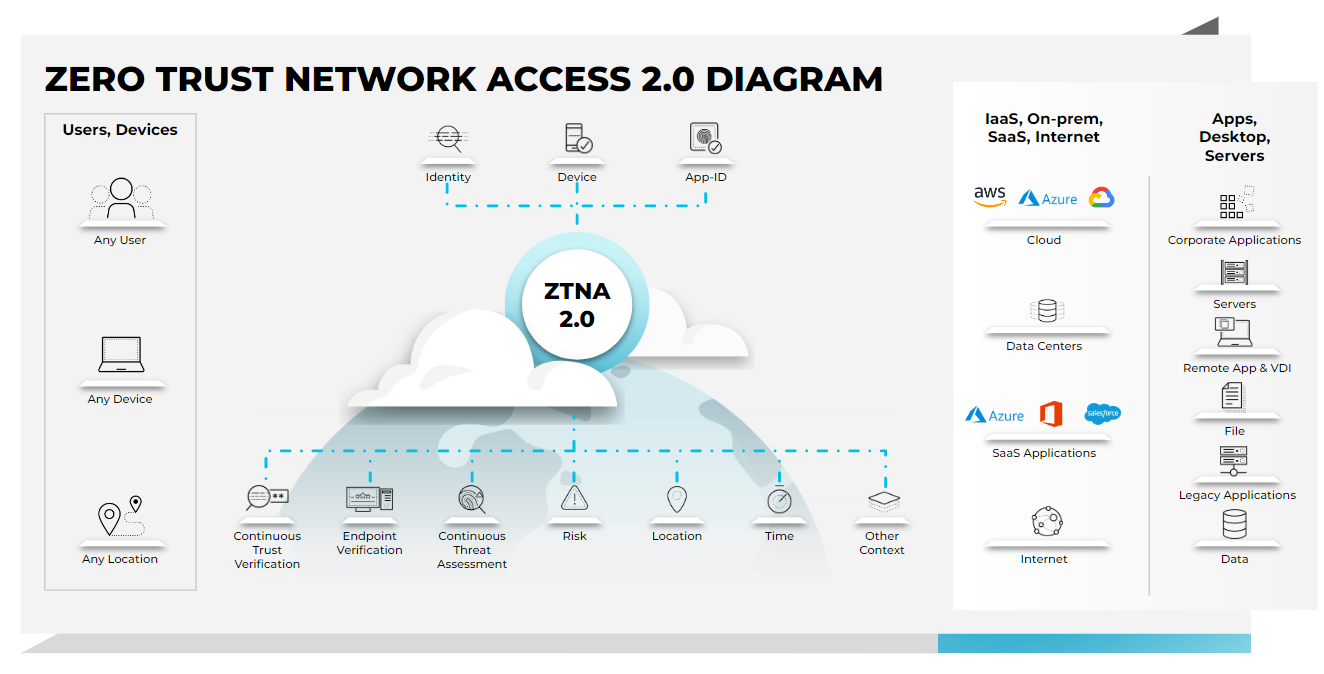

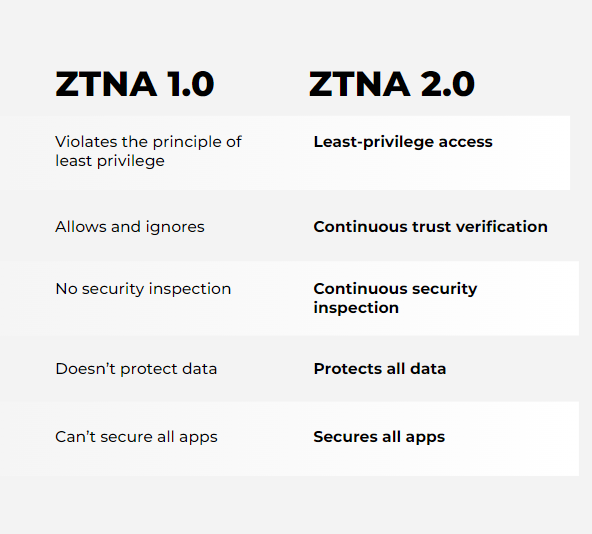

Zero Trust Network Access 2.0 supera i limiti delle soluzioni ZTNA tradizionali, fornendo connessioni protette per offrire risultati di sicurezza migliori alle aziende con una forza lavoro ibrida. ZTNA 2.0 offre:

- Accesso con privilegi minimi effettivo: identifica le applicazioni in base ad App-ID di Livello 7. Questo consente un controllo degli accessi preciso al livello dell'app e delle app secondarie, indipendentemente da costrutti di rete come IP e numeri di porta.

- Verifica continua dell'affidabilità: una volta concesso l’accesso a un’app, l'affidabilità viene valutata costantemente in base alle variazioni del livello di sicurezza del dispositivo e del comportamento dell’utente e dell'app. Se viene rilevata qualche attività sospetta, l’accesso può essere revocato in tempo reale.

- Ispezione continua della sicurezza: viene eseguita un'ispezione approfondita e continua di tutto il traffico, anche delle connessioni consentite, per impedire tutte le minacce, comprese quelle zero-day. Questo è particolarmente importante in scenari in cui le credenziali legittime dell’utente vengono rubate e utilizzate per lanciare attacchi contro applicazioni o infrastrutture.

- Protezione di tutti i dati: viene applicato un controllo dei dati coerente in tutte le app utilizzate in azienda, comprese quelle private e SaaS, con un'unica policy DLP.

- Protezione di tutte le app: offre una protezione coerente di tutte le applicazioni usate dall’azienda, comprese quelle cloud-native moderne, quelle private tradizionali, quelle SaaS, quelle che usano porte dinamiche e quelle che sfruttano connessioni avviate da server.

ZTNA 1.0 e ZTNA 2.0 a confronto

Il più grande cambiamento avvenuto nell'ambito delle reti e della sicurezza negli ultimi 24 mesi è che il lavoro non è più un luogo in cui recarsi, ma un'attività da svolgere. Il lavoro ibrido è la nuova normalità e questo significa che le nostre app e i nostri utenti ora sono ovunque, espandendo drasticamente la superficie di attacco. Parallelamente, gli attacchi informatici che cercano di approfittare di questa enorme espansione sono aumentati e sono diventati più sofisticati.

Le attuali soluzioni ZTNA 1.0 risolvono solo alcuni dei problemi associati all'accesso diretto alle app. In particolare, le soluzioni ZTNA 1.0:

ZTNA e SASE

Tuttavia, ZTNA, così come SDP, non fornisce l’ispezione inline del traffico degli utenti dall’applicazione dopo che l’utente stabilisce una connessione. Questo può portare a potenziali problemi legati alla sicurezza quando il dispositivo o le credenziali di un utente sono compromessi o nel caso di un utente interno malevolo che usa il proprio accesso a una risorsa per danneggiare l'applicazione o l’host.

Secure access service edge (SASE) è il punto d’incontro tra wide area networking, o WAN, e i servizi di sicurezza in un “edge” di servizi distribuiti tramite cloud. È progettato per aiutare le organizzazioni a modernizzare le proprie infrastrutture di sicurezza e di rete per rispondere alle esigenze degli ambienti e della forza lavoro ibridi. Le soluzioni SASE consolidano diversi prodotti specifici, tra cui ZTNA, Cloud SWG, CASB, FWaaS e SD-WAN, in un unico servizio integrato, riducendo la complessità della rete e della sicurezza e aumentando l'agilità dell'organizzazione.

Ci sono molti modi per iniziare un percorso SASE, e ZTNA è uno di essi. Le soluzioni secure access service edge (SASE) che incorporano l’autenticazione basata su identità e le funzionalità di controllo degli accessi granulare di ZTNA 2.0 forniscono un approccio più completo e olistico.

Scopri di più sull'evoluzione di ZTNA in questo blog.