-

- Tipi di strumenti di intelligence sulle minacce.

- Come funzionano gli strumenti di intelligence sulle minacce.

- Funzioni chiave degli strumenti di intelligence sulle minacce.

- Che cos'è una piattaforma di intelligence sulle minacce (TIP)?

- Le migliori pratiche per l'implementazione degli strumenti di intelligence sulle minacce.

- Tendenze emergenti nell'intelligence sulle minacce.

- FAQ sugli strumenti di intelligence sulle minacce

Indice dei contenuti

-

Che cos'è l'intelligence sulle minacce informatiche (CTI)?

- Intelligence sulle minacce: Perché è importante

- I vantaggi dell'intelligence sulle minacce informatiche

- Le sfide dell'intelligence sulle minacce informatiche

- Tipi di intelligence sulle minacce informatiche.

- Fonti di intelligence sulle minacce.

- Strumenti e servizi nell'intelligence sulle minacce.

- Implementazione pratica dell'intelligence sulle minacce.

- Il ciclo di vita dell'intelligence sulle minacce: Una panoramica

- Costruire un efficace programma di intelligence sulle minacce.

- Domande frequenti sull'intelligence delle minacce.

- Che cos'è il ciclo di vita dell'intelligence sulle minacce?

- What is Digital Forensics and Incident Response (DFIR)?

Cosa sono gli strumenti di intelligence sulle minacce informatiche?

Indice dei contenuti

Gli strumenti di intelligence sulle minacce sono applicazioni e piattaforme software che assistono la gestione delle minacce raccogliendo, analizzando e fornendo informazioni attuabili sulle minacce e le vulnerabilità della cybersecurity.

Il software di intelligence sulle minacce migliora l'intelligence sulle minacce informatiche, fornendo informazioni aggiornate sulle singole minacce che possono attaccare i punti di vulnerabilità (endpoint, applicazioni, gateway cloud e altro). I team addetti alla sicurezza (SecOps) e IT utilizzano strumenti di threat intelligence per individuare potenziali problemi prima che si manifestino, spesso collegandosi ad altre fonti e feed di intelligence sulle minacce.

Tipi di strumenti di intelligence sulle minacce.

Quando si tratta di salvaguardare le risorse digitali di un'organizzazione, è fondamentale avere a disposizione i giusti strumenti di intelligence sulle minacce. Queste tre categorie principali di strumenti di intelligence sulle minacce possono essere utili alla sua strategia di cybersecurity.

Soluzioni di intelligence sulle minacce open-source.

L'intelligence sulle minacce open-source è un processo completo di raccolta e analisi dei dati sulle minacce di cybersecurity da fonti pubblicamente disponibili. Queste fonti includono forum online, social media, blog e siti web. Lo scopo di questo approccio è quello di ottenere una migliore comprensione del panorama delle minacce e di stare davanti ai criminali informatici.

Vengono raccolti i seguenti tipi di dati:

- Indicatori di compromissione (IOC): informazioni specifiche, come indirizzi IP, domini o hashish, che possono indicare la presenza di attività dannose.

- Campioni di malware: programmi software dannosi che vengono analizzati per capire il loro comportamento e identificare potenziali vulnerabilità.

- Vulnerabilità: punti deboli del software o dei sistemi che possono essere sfruttati dagli aggressori.

- Tattiche, tecniche e procedure (TTP) utilizzate dagli aggressori: metodi e strategie utilizzati dagli aggressori per violare una rete o un sistema, tra cui phishing, ingegneria sociale, attacchi di forza bruta, ecc.

Soluzioni commerciali di intelligence sulle minacce.

Le soluzioni commerciali di threat intelligence forniscono alle organizzazioni dati in tempo reale, analisi, valutazione del rischio, consulenza e servizi di consulenza per aiutarle a comprendere, identificare e proteggere dalle minacce informatiche. Queste soluzioni si integrano con l'infrastruttura di sicurezza esistente e forniscono ai team addetti alla sicurezza una piattaforma centralizzata per prendere decisioni informate. Sono essenziali per un approccio proattivo alla cybersecurity.

Vantaggi della gestione commerciale dell'intelligence sulle minacce.

La gestione commerciale dell'intelligence sulle minacce offre una maggiore efficienza operativa, minori rischi e risparmi sui costi. Aggrega i dati sulle minacce da varie fonti, fa emergere rapidamente gli attacchi, riduce i tempi di attesa e identifica le vulnerabilità. Questo approccio proattivo fa risparmiare denaro ed elimina la necessità di piattaforme multiple e risorse di integrazione.

Strumenti personalizzati in-house

Gli strumenti di intelligence sulle minacce personalizzati in-house sono soluzioni software specializzate sviluppate e gestite dal team IT o di cybersecurity di un'organizzazione. Realizzati su misura per adattarsi ai requisiti di sicurezza e all'infrastruttura unica dell'organizzazione, questi strumenti si concentrano sulla raccolta e sull'analisi dei dati sulle minacce informatiche provenienti da varie fonti, tra cui l'intelligence open-source e i dati della rete interna.

Offrono una perfetta integrazione con i sistemi di sicurezza esistenti, dashboard personalizzabili per il monitoraggio e funzioni che supportano la risposta agli incidenti e la gestione del rischio. Sebbene lo sviluppo e la manutenzione richiedano molte risorse, questi strumenti offrono flessibilità, controllo e specificità nella gestione delle minacce informatiche, rendendoli particolarmente preziosi per le organizzazioni con esigenze specializzate o per quelle che operano in settori altamente regolamentati.

Come funzionano gli strumenti di intelligence sulle minacce.

Comprendere il funzionamento interno degli strumenti di intelligence sulle minacce e i meccanismi fondamentali che li alimentano è fondamentale per sfruttare il loro pieno potenziale nel rafforzare la sua postura di cybersecurity.

Raccolta e aggregazione dei dati

Gli strumenti di intelligence sulle minacce iniziano gettando un'ampia rete nel paesaggio digitale. Raccolgono sistematicamente dati da diverse fonti, tra cui i registri di rete, gli eventi di sicurezza, i feed di intelligence open-source, i forum, i blog e altro ancora. Questo ampio processo di raccolta dei dati assicura una visione completa del panorama delle minacce.

- Recupero continuo di dati da varie fonti.

- Normalizzazione e arricchimento dei dati per una migliore analisi

- Integrazione di più feed di dati in un repository unificato

Analisi dei dati e riconoscimento dei modelli

L'analisi dei dati e il riconoscimento dei modelli sono campi interconnessi che prevedono l'esame di grandi insiemi di dati per identificare informazioni significative, tendenze e modelli.

L'analisi dei dati comporta la raccolta e la pulizia dei dati da varie fonti, la loro esplorazione per comprenderne le proprietà, la selezione delle variabili rilevanti, l'applicazione dell'analisi statistica per scoprire le relazioni, la verifica delle ipotesi e l'interpretazione dei risultati per trarre conclusioni.

Il riconoscimento dei modelli comporta la raccolta e la pulizia dei dati, l'estrazione di caratteristiche rilevanti e la selezione di algoritmi appropriati, come l'apprendimento automatico, i modelli statistici o le reti neurali. L'algoritmo viene addestrato su un sottoinsieme di dati e poi testato su un altro insieme per identificare i modelli e riconoscere somiglianze, anomalie, sequenze o tendenze. Il modello viene perfezionato e riaddestrato per migliorare l'accuratezza e la pertinenza in base ai risultati iniziali.

L'analisi dei dati e il riconoscimento dei modelli sono processi complementari. L'analisi dei dati spesso fornisce la comprensione fondamentale necessaria per un riconoscimento efficace dei modelli. Le intuizioni derivanti dal riconoscimento dei modelli possono portare a un'ulteriore analisi dei dati e viceversa, creando un ciclo di miglioramento continuo.

Sia l'analisi dei dati che il riconoscimento dei modelli si basano molto sui metodi computazionali, soprattutto con l'aumento del volume e della complessità dei dati. Sono fondamentali in settori come la finanza, la sanità, il marketing e la cybersicurezza, dove la comprensione di modelli e tendenze può portare a un migliore processo decisionale, alla previsione e al rilevamento di anomalie.

Contestualizzare le minacce

Al di là del semplice rilevamento, gli strumenti di intelligence sulle minacce eccellono nel fornire un contesto intorno alle minacce identificate. Svelano dettagli essenziali, come l'attore o il gruppo responsabile della minaccia, i metodi di attacco e le risorse o le vulnerabilità prese di mira. Questa contestualizzazione fornisce ai team addetti alla sicurezza le conoscenze necessarie per comprendere appieno la gravità e le implicazioni di una potenziale minaccia.

- Correlazione dei dati sulle minacce con l'intelligence storica e globale sulle minacce.

- Attribuzione delle minacce a specifici attori o gruppi di minacce.

- Mappatura delle minacce agli asset interessati per una precisa riparazione.

Funzioni chiave degli strumenti di intelligence sulle minacce.

Un "vero" strumento di intelligence sulle minacce informatiche deve fornire informazioni sulle minacce e sulle vulnerabilità nuove ed emergenti. Inoltre, condivide istruzioni approfondite su come affrontare e risolvere i problemi derivanti da queste minacce. Gli strumenti di intelligence sulle minacce forniscono informazioni su quattro tipi di dati di intelligence sulle minacce: strategici, tattici, operativi e tecnici.

L'intelligence strategica fornisce informazioni di alto livello sul panorama delle minacce, mentre l'intelligence tattica si concentra sui metodi di attacco. L'intelligence operativa offre dettagli approfonditi su minacce e attacchi specifici, mentre l'intelligence tecnica fornisce dati altamente tecnici utilizzati dai team addetti alla sicurezza e all'IT.

Oltre alle caratteristiche sopra citate di raccolta e aggregazione dei dati, analisi dei dati e riconoscimento dei modelli e contestualizzazione delle minacce, le funzioni chiave degli strumenti di intelligence sulle minacce sono le seguenti.

Avvisi e rapporti

Quando viene rilevata una potenziale minaccia, gli strumenti di threat intel generano avvisi e rapporti dettagliati. Questi avvisi vengono inviati ai team addetti alla sicurezza in tempo reale, fornendo una notifica immediata del problema. Inoltre, gli strumenti di intelligence sulle minacce spesso includono valutazioni di gravità, consentendo ai professionisti della sicurezza di dare priorità alle loro risposte in base al livello di minaccia percepito.

Supporto al processo decisionale

Gli strumenti di intelligence sulle minacce vanno oltre il semplice rilevamento; aiutano i professionisti della sicurezza a prendere decisioni informate. Offrono raccomandazioni e approfondimenti praticabili su come mitigare le minacce specifiche. Questa guida aiuta i team addetti alla sicurezza a decidere la linea d'azione più appropriata, che si tratti di isolare un dispositivo compromesso, applicare patch o implementare ulteriori misure di sicurezza.

Automatizzare le risposte

Alcuni strumenti di intelligence avanzata sulle minacce sono dotati di funzionalità di automazione. Possono intraprendere azioni predefinite in risposta alle minacce identificate. Ad esempio, se uno strumento rileva un indirizzo IP dannoso, può bloccare automaticamente il traffico da quella fonte o isolare i dispositivi interessati per contenere la minaccia prima che si diffonda.

Monitoraggio continuo

Gli strumenti di intelligence sulle minacce forniscono un monitoraggio continuo del panorama delle minacce. Tengono d'occhio le minacce e le vulnerabilità emergenti in tempo reale. Questo approccio proattivo assicura che le organizzazioni siano in anticipo sui rischi potenziali e possano adattare le loro strategie di sicurezza di conseguenza, per proteggere efficacemente i loro beni digitali.

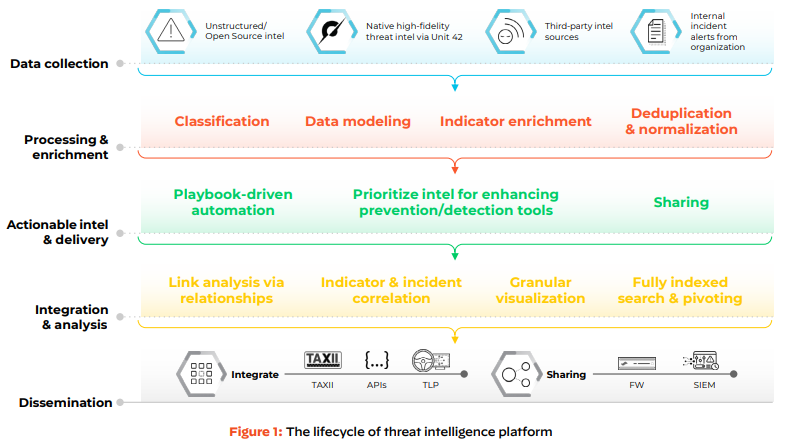

Che cos'è una piattaforma di intelligence sulle minacce (TIP)?

Una piattaforma di intelligence sulle minacce (TIP) è una soluzione completa e centralizzata progettata per gestire tutti gli aspetti dell'intelligence sulle minacce, dalla raccolta dei dati all'analisi, alla condivisione e alla risposta. Gli strumenti di intelligence sulle minacce, invece, sono software o componenti specializzati che si concentrano su funzioni specifiche all'interno del ciclo di vita dell'intelligence sulle minacce e possono essere utilizzati insieme a un TIP per rispondere a esigenze specifiche. Le organizzazioni spesso selezionano e integrano sia i TIP che gli strumenti di intelligence sulle minacce in base ai loro requisiti e alle loro risorse specifiche di cybersecurity.

I TIP forniscono un ambiente centralizzato e integrato per gestire i dati e i processi di intelligence sulle minacce. In genere sono progettati per gestire grandi volumi di dati sulle minacce provenienti da fonti diverse, offrendo un alto grado di personalizzazione e flessibilità.

I TIP incorporano spesso capacità di analisi avanzata, apprendimento automatico e intelligenza artificiale per analizzare i dati sulle minacce, rilevare i modelli e fornire approfondimenti sulle minacce emergenti. Facilitano la condivisione dei dati di intelligence sulle minacce sia all'interno di un'organizzazione che con partner esterni, consentendo sforzi di mitigazione delle minacce in collaborazione.

I TIP sono progettati per integrarsi con un'ampia gamma di strumenti e sistemi di cybersecurity, consentendo risposte automatizzate alle minacce e una collaborazione perfetta con altre soluzioni di sicurezza. Spesso includono funzioni di gestione del flusso di lavoro che aiutano le organizzazioni a organizzare e dare priorità ai compiti legati all'intelligence sulle minacce, alla risposta agli incidenti e alla bonifica.

Le migliori pratiche per l'implementazione degli strumenti di intelligence sulle minacce.

L'implementazione efficace degli strumenti di intelligence sulle minacce nella sua azienda implica un approccio strategico che si allinei alle esigenze specifiche della sua organizzazione, alle sue risorse e alla sua posizione in materia di cybersicurezza. Ecco i passi chiave da considerare:

Valutare le sue esigenze e capacità

Identificare le minacce rilevanti per il suo settore e valutare la sua infrastruttura di cybersicurezza per individuare le lacune in cui l'intelligence sulle minacce può essere utile.

Scegliere gli strumenti giusti

Determinare quali soluzioni sono adatte alle sue esigenze: prodotti commerciali, strumenti sviluppati internamente o una combinazione di entrambi. Se decide di utilizzare soluzioni commerciali, valuti i fornitori in base alle loro fonti di dati, alle capacità di integrazione e alla rilevanza dell'intelligence per la sua azienda.

Integrazione con i sistemi esistenti

Si assicuri che gli strumenti di intelligence sulle minacce si integrino bene con la sua infrastruttura di sicurezza esistente, come i sistemi SIEM, i firewall e le piattaforme di risposta agli incidenti.

Formazione e sviluppo del personale

È importante disporre di un team qualificato in grado di interpretare l'intelligence sulle minacce e di tradurla in informazioni attuabili. Occorre fornire una formazione regolare per mantenere le competenze del team aggiornate con l'evoluzione del panorama delle minacce e delle tecnologie di intelligence.

Stabilire processi e protocolli

Sviluppare procedure operative standard (SOP) che forniscano linee guida chiare su come utilizzare l'intelligence sulle minacce nelle sue operazioni di sicurezza. Queste SOP devono riguardare la risposta agli incidenti e la gestione del rischio. Inoltre, l'automazione può essere utilizzata per elaborare e analizzare grandi volumi di dati di intelligence. Questo può aiutare a liberare il suo team per concentrarsi su compiti più complessi. analisi.

Monitoraggio e analisi continui

Implementazione di strumenti per il monitoraggio in tempo reale del panorama delle minacce e analisi regolare dei dati di intelligence sulle minacce per identificare le minacce emergenti, le tendenze, i modelli e le tattiche in evoluzione.attori di minacce.

Ciclo di feedback

Esamina regolarmente l'efficacia della sua implementazione di intelligence sulle minacce. Adattare le strategie e gli strumenti, se necessario, in base al feedback e alle mutevoli esigenze aziendali.

Considerazioni legali e di conformità

Aderisca alle normative assicurandosi che le sue pratiche di intelligence sulle minacce siano conformi alle leggi, ai regolamenti e agli standard del settore.

Collaborazione e condivisione delle informazioni

Consideri la possibilità di unirsi a gruppi o forum di condivisione di intelligence sulle minacce specifici del settore. La collaborazione può migliorare la comprensione delle minacce emergenti.

Seguendo questi passi, può implementare gli strumenti di intelligence sulle minacce in un modo che non solo rafforza la sua posizione di cybersecurity, ma supporta anche i suoi obiettivi aziendali generali. Ricordiamo che l'obiettivo dell'intelligence sulle minacce non è solo quello di raccogliere dati, ma di consentire un processo decisionale informato e una difesa proattiva contro le minacce informatiche.

Tendenze emergenti nell'intelligence sulle minacce.

Poiché le minacce informatiche continuano ad evolversi, le organizzazioni devono adottare un approccio lungimirante per rimanere davanti agli avversari. Tre tendenze chiave nell'intelligence sulle minacce possono rafforzare le difese contro i pericoli emergenti:

- Sfruttare l'AI e l'apprendimento automatico per automatizzare l'analisi delle minacce. Sfruttando queste tecnologie, le organizzazioni possono rilevare rapidamente le minacce e alleggerire il carico dei team addetti alla sicurezza.

- Promuovere la collaborazione e la condivisione di informazioni con i partner. Scambiando dati sulle minacce in tempo reale tra settori e confini, le difese collettive diventano più forti.

- Abilitare le capacità predittive per anticipare le minacce. L'analisi dei dati per prevedere le vulnerabilità e le tendenze degli attacchi consente una sicurezza più proattiva e l'allocazione delle risorse.

Seguendo da vicino queste tendenze nell'intelligence sulle minacce, le organizzazioni possono migliorare la loro resilienza contro un panorama di minacce in continua evoluzione. L'integrazione di automazione, collaborazione e analisi predittiva rappresenta la prossima frontiera della difesa informatica.

FAQ sugli strumenti di intelligence sulle minacce

Sebbene esista un gran numero di strumenti e servizi di intelligence sulle minacce disponibili in commercio da parte di diversi fornitori, anche la comunità del software open-source ha catalogato un'ampia gamma di strumenti di intelligence sulle minacce. La maggior parte di questi sono gratuiti, anche se i fornitori open-source spesso offrono contratti di manutenzione a pagamento.

L'orchestrazione, l'automazione e la risposta alla sicurezza (SOAR) è una soluzione avanzata di cybersecurity che consente alle organizzazioni di affrontare le sfide della gestione e della risposta alla grande quantità di avvisi e dati sulla sicurezza che ricevono quotidianamente. I suoi componenti chiave, tra cui SOAR, lavorano insieme senza soluzione di continuità per consentire operazioni di sicurezza coordinate e semplificate. Con SOAR, i team addetti alla sicurezza possono essere certi di essere meglio equipaggiati per gestire gli incidenti di sicurezza con efficienza ed efficacia, riducendo al contempo il carico di lavoro del loro team.

L'MDR contribuisce all'intelligence sulle minacce svolgendo funzioni quali il rilevamento delle minacce, l'integrazione dei feed di intelligence sulle minacce, l'analisi delle minacce, il miglioramento della comprensione del contesto e il suggerimento di tecniche di risposta all'incidenza basate sull'analisi della minaccia. Queste attività sono in genere condotte in tempo reale, dando agli analisti e agli ingegneri della sicurezza l'opportunità di utilizzare l'intelligence sulle minacce in modo più proattivo e completo.

I principali fornitori di strumenti di intelligence sulle minacce hanno migliorato le loro capacità e la loro utilità integrando l'intelligenza artificiale (AI) in molti dei loro strumenti, o progettandoli con l'AI integrata fin dall'inizio. L'AI migliora la funzionalità degli strumenti di intelligence sulle minacce con funzioni quali il rilevamento di anomalie, l'analisi comportamentale, l'analisi predittiva, l'elaborazione del linguaggio naturale e l'apprendimento continuo.