-

Che cos'è l'intelligence sulle minacce informatiche (CTI)?

- Intelligence sulle minacce: Perché è importante

- I vantaggi dell'intelligence sulle minacce informatiche

- Le sfide dell'intelligence sulle minacce informatiche

- Tipi di intelligence sulle minacce informatiche.

- Fonti di intelligence sulle minacce.

- Strumenti e servizi nell'intelligence sulle minacce.

- Implementazione pratica dell'intelligence sulle minacce.

- Il ciclo di vita dell'intelligence sulle minacce: Una panoramica

- Costruire un efficace programma di intelligence sulle minacce.

- Domande frequenti sull'intelligence delle minacce.

-

Cosa sono gli strumenti di intelligence sulle minacce informatiche?

- Tipi di strumenti di intelligence sulle minacce.

- Come funzionano gli strumenti di intelligence sulle minacce.

- Funzioni chiave degli strumenti di intelligence sulle minacce.

- Che cos'è una piattaforma di intelligence sulle minacce (TIP)?

- Le migliori pratiche per l'implementazione degli strumenti di intelligence sulle minacce.

- Tendenze emergenti nell'intelligence sulle minacce.

- FAQ sugli strumenti di intelligence sulle minacce

- What is Digital Forensics and Incident Response (DFIR)?

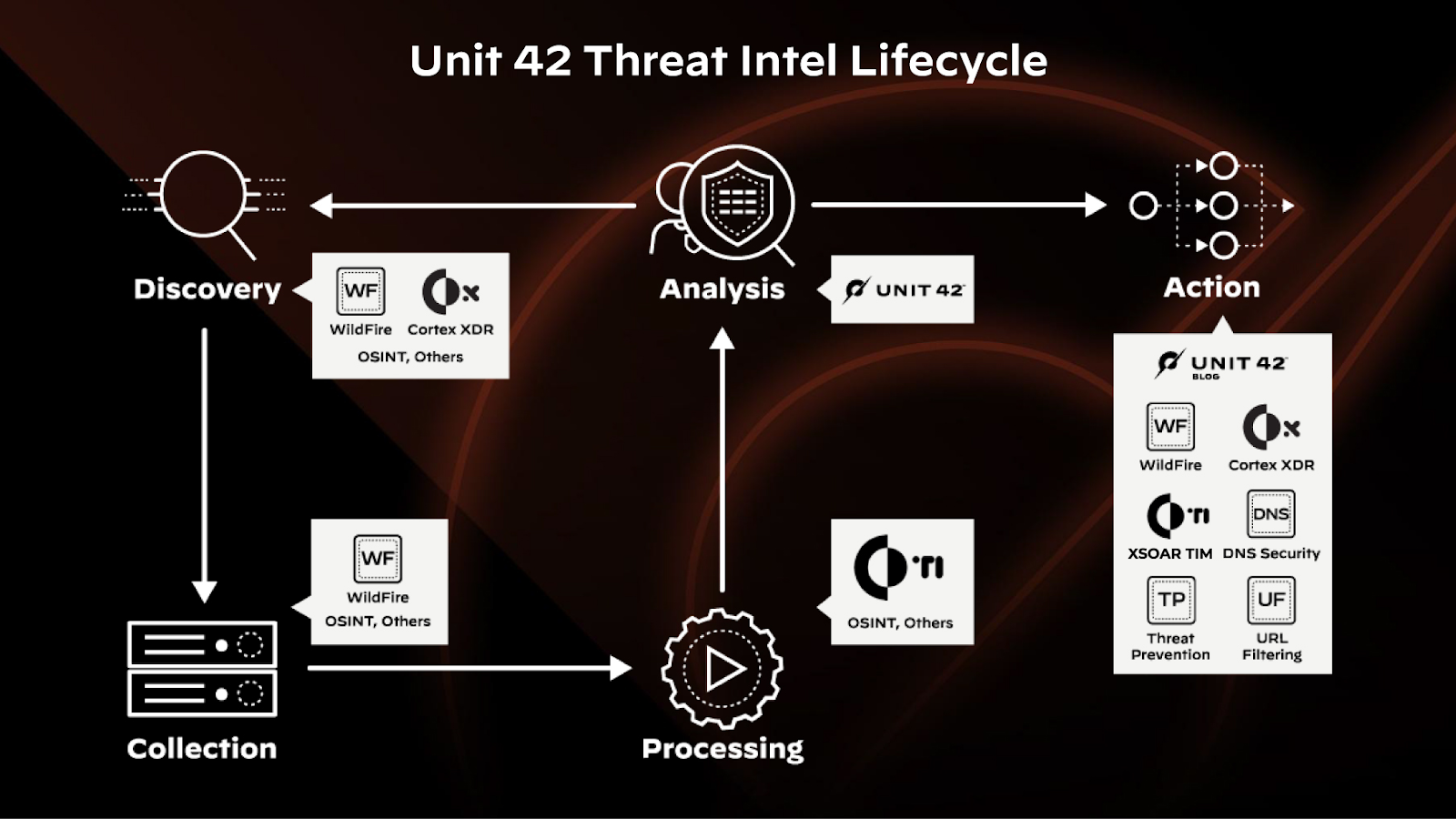

Che cos'è il ciclo di vita dell'intelligence sulle minacce?

Il ciclo di vita dell'intelligence sulle minacce è un processo utilizzato nella cybersecurity per gestire le minacce informatiche. Aiuta le organizzazioni a proteggere le loro risorse informatiche raccogliendo, analizzando e applicando le informazioni sulle minacce informatiche potenziali e attuali. L'obiettivo è migliorare continuamente la qualità e la rilevanza dell'intelligence sulle minacce, adattandosi all'evoluzione del panorama delle minacce informatiche.

Il ciclo consiste tipicamente in queste fasi:

- Direzione/Scoperta: Mira a identificare o scoprire i requisiti di intelligence dei consumatori.

- Collezione: I dati e le informazioni vengono raccolti da varie fonti per soddisfare i requisiti identificati.

- Elaborazione: I dati vengono puliti per eliminare i duplicati, le incongruenze e le informazioni irrilevanti, trasformati in un formato adatto all'analisi e arricchiti con un contesto e dei metadati aggiuntivi.

- Analisi: I dati e le informazioni grezzi vengono collazionati, fusi con altre fonti e trasformati in intelligenza con varie tecniche meccaniche e umane.

- Diffusione/Azione: La trasmissione tempestiva dei prodotti di intelligence completati viene distribuita in modo appropriato ai consumatori previsti.

- Feedback: Valutazione continua dell'efficacia di ogni fase del ciclo di intelligence per garantire che la migliore intelligence possibile raggiunga il consumatore previsto.

Perché il ciclo di vita dell'intelligence sulle minacce è importante?

Il ciclo di vita dell'intelligence sulle minacce è un processo continuo ed evolutivo che aiuta le organizzazioni a stare davanti alle minacce informatiche, migliorando costantemente la comprensione del panorama delle minacce e regolando le difese di conseguenza.

Concentrandosi sulle minacce pertinenti, il ciclo di vita riduce l'impatto degli attacchi, consentendo alle organizzazioni di rispondere in modo più efficace e di mantenere una postura di cybersecurity solida e adattabile.

Le 6 fasi del ciclo di vita dell'intelligence sulle minacce.

Il processo di intelligence sulle minacce prevede sei fasi collegate che lavorano insieme per raccogliere, analizzare e diffondere informazioni sulle minacce potenziali. Questo processo iterativo utilizza il feedback di ogni fase per perfezionare le strategie successive, migliorando continuamente la capacità dell'organizzazione di identificare e rispondere alle minacce.

Direzione/Scoperta

Per avviare il ciclo di vita, i team addetti alla sicurezza collaborano con gli stakeholder aziendali per definire gli obiettivi e le finalità del programma di intelligence sulle minacce. Spesso si inizia con la determinazione di quali beni e dati devono essere protetti, con l'allocazione delle risorse e del budget e con la definizione di indicatori chiave di prestazione (KPI) per misurare il successo del programma. Questa fase è un punto di partenza essenziale, perché crea la base per l'intero processo di intelligence sulle minacce.

Collezione

Durante la fase di raccolta, le organizzazioni raccolgono dati e informazioni da varie fonti identificate durante la fase di Direzione, tra cui:

- Registri interni

- Feed di minacce esterne

- Intelligence di fonte aperta (OSINT)

- Centri di condivisione e analisi delle informazioni (ISACS)

- SOCMINT

- Agenzie governative, gruppi industriali e fornitori commerciali

- L'intelligence del deep e dark web

Elaborazione

I dati raccolti vengono trasformati in un formato che può essere facilmente analizzato. La fase di elaborazione comprende lo smistamento, la decodifica e la traduzione dei dati in una forma utilizzabile. L'ordinamento dei dati comporta l'organizzazione in categorie o gruppi in base a criteri specifici. I dati vengono decifrati, decodificando qualsiasi dato crittografato o codificato per essere letto e compreso.

Infine, i dati vengono tradotti e convertiti da una lingua o un formato a un altro, rendendoli più facili da comprendere e interpretare. Questo passo significativo consente agli analisti di lavorare in modo più efficace ed efficiente con i dati.

Analisi

Quando analizzano i dati per potenziali minacce o attacchi informatici, gli esperti esaminano i dati elaborati per individuare modelli, anomalie e altri segni di attività dannose. Questo processo spesso comporta l'incrocio di dati provenienti da varie fonti e l'utilizzo di tecniche analitiche per comprendere il contesto e le implicazioni delle informazioni.

Diffusione/Azione

L'intelligence analizzata viene distribuita al pubblico previsto. Potrebbe trattarsi di responsabili delle decisioni all'interno dell'organizzazione, di team operativi o di partner esterni. La chiave è assicurarsi che l'intelligence sia presentata in un modo attuabile e pertinente.

Feedback

La raccolta di feedback da parte dei principali stakeholder sull'efficacia e la pertinenza dell'intelligence sulle minacce offerta è un passo fondamentale per migliorare e perfezionare il processo di intelligence sulle minacce. Il feedback ricevuto dagli stakeholder viene analizzato meticolosamente per identificare le lacune nel processo di intelligence e le aree che richiedono un miglioramento e per garantire che l'intelligence fornita sia pertinente e aggiornata. Le intuizioni raccolte dal feedback vengono utilizzate per perfezionare e migliorare il processo di intelligence sulle minacce, consentendo di fornire un'intelligence più mirata e migliore ai nostri stakeholder.

Vantaggi del quadro del ciclo di vita dell'intelligence sulle minacce

Il ciclo di vita dell'intelligence sulle minacce migliora la capacità di un'organizzazione di difendersi dalle minacce informatiche e contribuisce a un approccio più strategico, efficiente e completo alla gestione dei rischi di cybersecurity. I potenziali vantaggi includono:

- Rilevare e rispondere tempestivamente alle potenziali minacce può ridurre significativamente l'impatto degli attacchi informatici.

- Gestire i rischi di cybersecurity in modo più strategico, comprendendo il panorama delle minacce in evoluzione e allocando le risorse per ottenere il massimo impatto.

- Risparmiare sui costi prevenendo in modo proattivo gli attacchi o mitigandone l'impatto, piuttosto che occuparsi delle conseguenze di un attacco informatico.

- Rafforzare le misure di sicurezza e renderle più resistenti agli attacchi informatici.

- Fornendo un contesto prezioso per la risposta agli incidenti e l'analisi forense in caso di violazione della sicurezza.

- Ottenere un vantaggio competitivo gestendo efficacemente le minacce informatiche ed essere considerati più affidabili e sicuri da clienti e partner commerciali.

- Sviluppare soluzioni di sicurezza su misura che affrontino vulnerabilità specifiche.

- Ottenere una prospettiva più ampia sulle minacce informatiche, incorporando informazioni da varie fonti globali.

- Promuovere una cultura della consapevolezza della sicurezza, integrando l'intelligence sulle minacce nelle operazioni di un'organizzazione, incoraggiando i dipendenti a essere più vigili e a comprendere l'importanza della cybersecurity nei loro ruoli.