-

- Rilevamento e risposta dei dati spiegati

- Perché il DDR è importante?

- Miglioramento delle soluzioni DSPM con il monitoraggio dinamico

- Uno sguardo più attento al rilevamento e alla risposta dei dati (DDR)

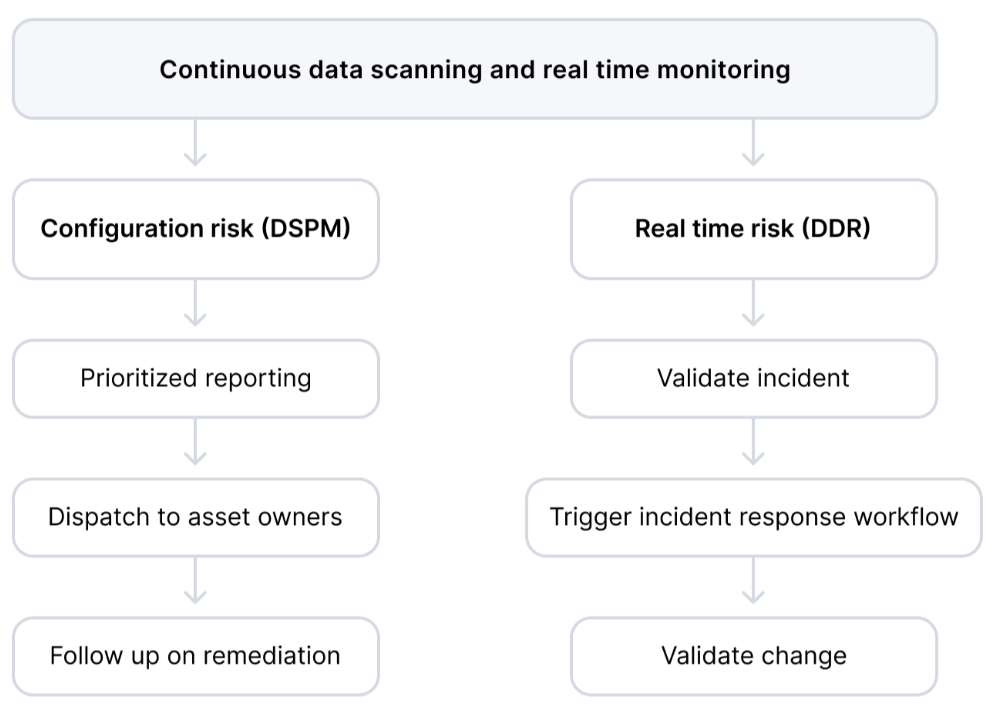

- Come funzionano le soluzioni DDR

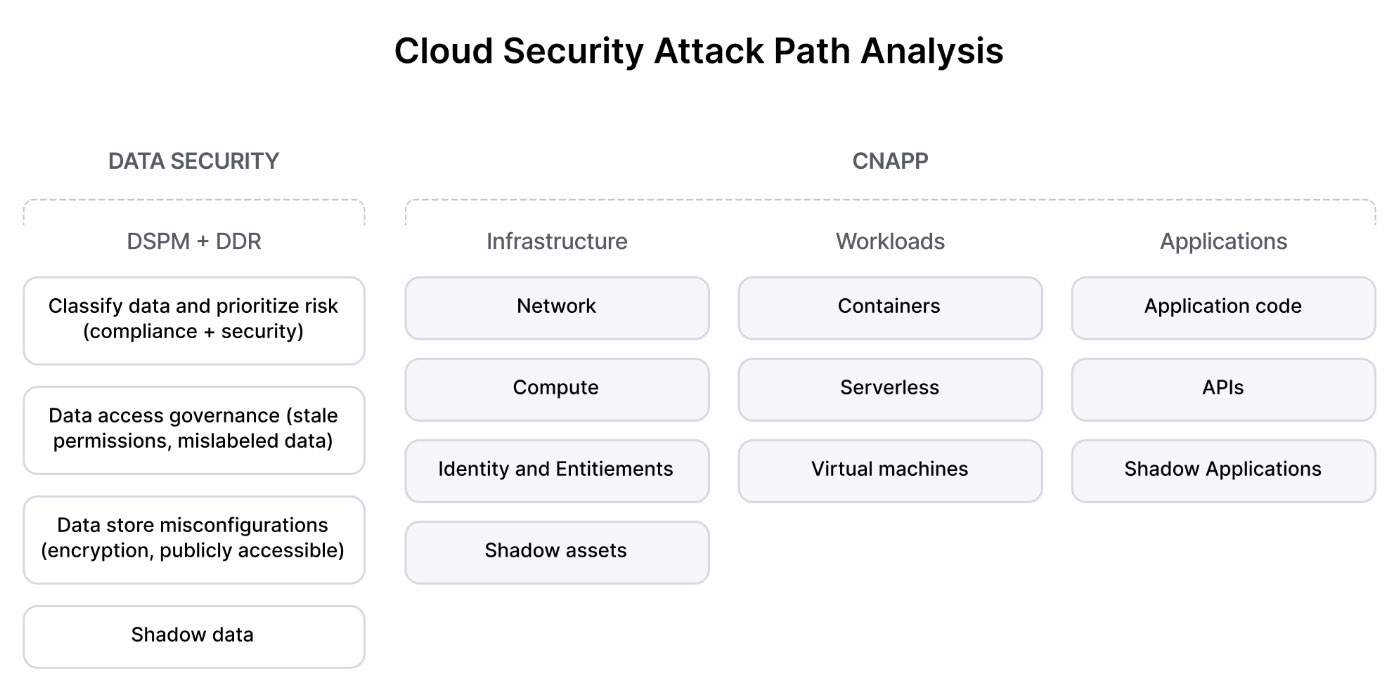

- Come si inserisce il DDR nel panorama della sicurezza dei dati nel cloud?

- L'agenda CISO ha bisogno di un ulteriore strumento di cybersecurity?

- Sostenere l'innovazione senza sacrificare la sicurezza

- Domande frequenti su DSPM e rilevamento e risposta dei dati

Che cos'è il Data Detection and Response (DDR)?

Indice dei contenuti

Il rilevamento e la risposta ai dati (DDR) è una soluzione tecnologica progettata per rilevare e rispondere alle minacce alla sicurezza legate ai dati in tempo reale. Si concentra sul monitoraggio dei dati alla fonte, il che consente alle organizzazioni di identificare le minacce che potrebbero non essere rilevate dalle soluzioni di sicurezza tradizionali incentrate sull'infrastruttura. DDR analizza continuamente i registri delle attività dei dati, come quelli di AWS CloudTrail e Azure Monitor, per identificare accessi anomali ai dati e comportamenti sospetti indicativi di potenziali minacce. Una volta rilevata una minaccia, DDR attiva gli avvisi per avvisare i team addetti alla sicurezza, consentendo una risposta rapida per contenere e mitigare la minaccia.

Rilevamento e risposta dei dati spiegati

Il cuore di una soluzione DDR è costituito da algoritmi avanzati di analisi dei dati e di machine learning che monitorano e analizzano continuamente grandi quantità di dati generati dai servizi cloud, dalle reti e dalle applicazioni di un'organizzazione.

Queste potenti capacità analitiche consentono alla soluzione DDR di rilevare anomalie, vulnerabilità e attività sospette in tempo reale. Sfruttando l'analisi predittiva e comportamentale, i sistemi DDR possono spesso identificare le minacce prima che causino danni significativi. Una volta rilevata una potenziale minaccia, il processo di DDR passa alla fase di risposta, una serie di azioni predefinite e automatizzate volte a contenere e neutralizzare la minaccia.

Le azioni di risposta possono includere il blocco del traffico di rete sospetto, l'isolamento dei dispositivi infetti, l'aggiornamento delle politiche di sicurezza o l'attivazione di avvisi ai team addetti alla sicurezza per le indagini e la bonifica. L'efficacia di un sistema DDR risiede nella sua capacità di integrarsi con gli strumenti e le tecnologie di sicurezza per un approccio completo e coordinato alla sicurezza dei dati del cloud.

La continuità è la chiave per la DDR

È importante che il DDR non sia un'implementazione unica. Il rilevamento e la risposta ai dati sono un processo continuo che richiede un monitoraggio continuo, la raccolta di intelligence sulle minacce e l'aggiornamento dei protocolli di risposta. Con l'evoluzione del panorama delle minacce e l'emergere di nuovi vettori di attacco, le organizzazioni devono rivedere e perfezionare regolarmente le loro strategie di DDR per garantire che rimangano efficaci e adattabili.

Sfruttando l'analisi avanzata dei dati e i meccanismi di risposta automatizzati, DDR consente alle organizzazioni di rafforzare la loro posizione di sicurezza dei dati cloud e di mitigare l'impatto degli incidenti di sicurezza. Attraverso questo livello di difesa dinamico, DDR integra le misure di sicurezza statiche fornite dalle soluzioni cloud security posture management (CSPM) e data security posture management (DSPM) , creando un approccio olistico alla protezione dei dati sensibili in tutta l'azienda.

Perché il DDR è importante?

Il rilevamento e la risposta ai dati sono essenziali nell'attuale panorama dinamico della cybersecurity, dove i rischi posti dalle violazioni di dati sono aumentati a livelli senza precedenti. Il Data Breach Investigations Report (DBIR) del 2024 dipinge un quadro preoccupante, rivelando uno sconcertante numero di 10.626 violazioni di dati confermate - il numero più alto registrato fino ad oggi.

Comprendere l'ampiezza del panorama delle violazioni di dati

Un significativo 68% delle violazioni analizzate nel DBIR ha coinvolto un elemento umano, sottolineando la necessità per le organizzazioni di dare priorità a soluzioni DDR in grado di identificare e rispondere rapidamente agli errori umani. Ad aggravare la sfida, il rapporto evidenzia un drammatico aumento del 180% delle violazioni avviate attraverso lo sfruttamento delle vulnerabilità rispetto agli anni precedenti.

Poi c'è il ransomware. Nessuno pensa che gli accadrà, eppure il ransomware e le tecniche di estorsione hanno rappresentato il 32% di tutte le violazioni, sempre citando il DBIR 2024. L'implementazione di strategie efficaci di rilevamento minacce e di risposta aiuterà le organizzazioni a identificare rapidamente le minacce e a mitigarne l'impatto, salvaguardando i dati sensibili e preservando la reputazione e il benessere finanziario dell'organizzazione.

Uno sguardo ravvicinato ai maggiori rischi per i dati

Come già detto, diversi fattori, tra cui l'errore umano, mettono a rischio i dati. A questo si aggiungono i dati ombra e la frammentazione dei dati, ognuno dei quali introduce vulnerabilità uniche con il potenziale di compromettere l'integrità, la riservatezza e la disponibilità dei dati.

Errore umano: Il rischio sottostante

L'errore umano rimane la minaccia più pervasiva alla sicurezza dei dati. Che si tratti di cancellazioni accidentali, di cattiva gestione di informazioni sensibili, di pratiche di password deboli o di attacchi di phishing, le persone spesso creano vulnerabilità non volute. Anche i sistemi di sicurezza più sofisticati possono essere minati da un singolo errore, rendendo l'errore umano un rischio fondamentale che permea tutti gli aspetti della sicurezza dei dati.

Dati ombra

Uno dei sottoprodotti più preoccupanti dell'errore umano è la proliferazione dei dati ombra. Il termine si riferisce ai dati che esistono al di fuori dei sistemi ufficialmente gestiti e protetti, spesso archiviati in servizi cloud non autorizzati, su dispositivi personali o in backup dimenticati.

I dati ombra in genere sfuggono alla portata dei normali protocolli di sicurezza, rendendoli particolarmente vulnerabili alle violazioni. I dipendenti possono inavvertitamente creare o archiviare questi dati in luoghi non sicuri, inconsapevoli dei rischi che le loro azioni comportano. La natura nascosta dei dati ombra crea un punto cieco nella strategia di sicurezza dell'organizzazione.

Frammentazione dei dati nell'ecosistema Multicloud

In un ambiente multicloud, la frammentazione dei dati è un fattore di rischio intrinseco. Poiché i dati sono distribuiti su più piattaforme cloud, spesso con standard di sicurezza e pratiche di gestione diversi, mantenere una protezione coerente diventa sempre più difficile. La frammentazione ovviamente complica l'applicazione di politiche di sicurezza uniformi e aumenta la superficie di attacco, soprattutto durante il trasferimento di dati tra cloud. La mancanza di visibilità e di controllo sui dati frammentati aggrava ulteriormente il rischio, rendendo difficile tracciare il movimento dei dati, rilevare anomalie o garantire la conformità normativa.

L'intersezione dei rischi

I fattori di rischio dei dati si intersecano quando l'errore umano porta alla creazione di dati ombra, che a loro volta aumentano il rischio quando i dati sono frammentati in un ambiente multicloud. Ora consideri che i dati sono spesso in movimento, spostandosi da una posizione all'altra. Questi rischi creano una sorta di triangolo delle Bermuda, se non vengono protetti in modo efficace.

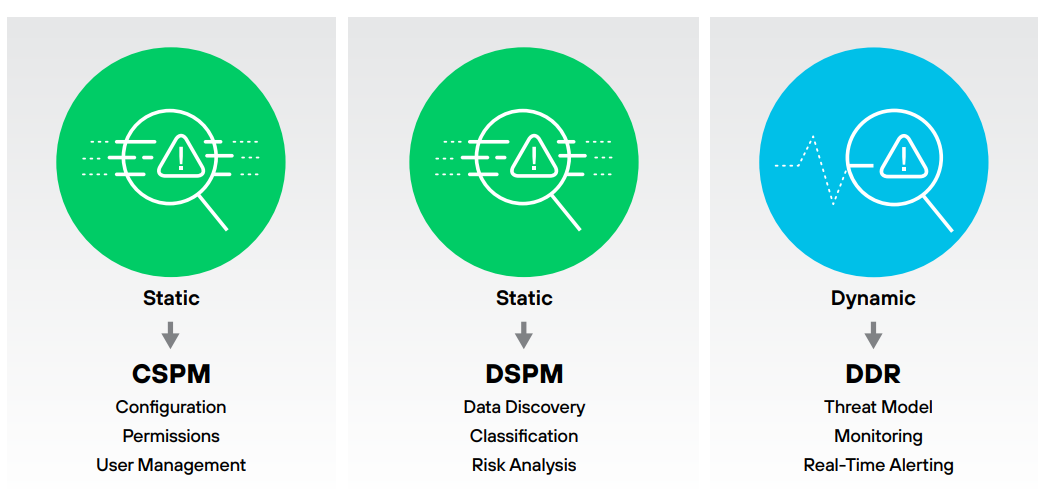

Miglioramento delle soluzioni DSPM con il monitoraggio dinamico

Le funzionalità del DSPM di cui abbiamo parlato fino a questo punto si riferiscono principalmente al rischio statico: trovare i dati sensibili, classificarli e rivedere i controlli di accesso e le configurazioni applicate ad essi.

Per mantenere una postura di sicurezza dei dati efficace, tuttavia, è necessario monitorare e analizzare continuamente i modelli di accesso ai dati e il comportamento degli utenti. Il rilevamento e la risposta dei dati (DDR) fa proprio questo.

DDR offre funzionalità di monitoraggio e di allerta in tempo reale per aiutare i team addetti alla sicurezza a rilevare e rispondere rapidamente a potenziali minacce e attività sospette, dando priorità ai problemi che mettono a rischio i dati sensibili. Sfruttando gli algoritmi di apprendimento automatico e l'analisi avanzata dei log, DDR può identificare le anomalie nel comportamento degli utenti e i modelli di accesso che potenzialmente indicano un account compromesso o una minaccia insider.

Uno sguardo più attento al rilevamento e alla risposta dei dati (DDR)

DDR descrive un insieme di soluzioni abilitate dalla tecnologia, utilizzate per proteggere i dati del cloud dall'esfiltrazione. Fornisce un monitoraggio dinamico in cima ai livelli di difesa statica forniti dagli strumenti CSPM e DSPM.

Con le organizzazioni di oggi che archiviano i dati in vari ambienti cloud - PaaS (ad esempio, Amazon RDS), IaaS (macchine virtuali che eseguono archivi dati) e DBaaS (ad esempio, Snowflake) - non è fattibile monitorare ogni azione dei dati. Le soluzioni DDR utilizzano l'analisi dei log in tempo reale per monitorare gli ambienti cloud che archiviano i dati e rilevare i rischi per i dati non appena si verificano.

Come funzionano le soluzioni DDR

Le soluzioni di rilevamento e risposta dei dati incorporano funzionalità DSPM per scoprire e classificare gli asset di dati , identificare i rischi come i dati sensibili non crittografati o le violazioni della sovranità dei dati, e dare priorità alla riparazione da parte dei proprietari dei dati o dell'IT. Una volta mappate le risorse di dati sensibili, le soluzioni DDR monitorano l'attività attraverso il logging nativo del cloud disponibile nei cloud pubblici, generando registri di eventi per ogni query o richiesta di lettura.

Lo strumento DDR analizza i registri in tempo quasi reale, applicando un modello di minaccia per rilevare attività sospette, come i dati che fluiscono verso account esterni. Quando identifica nuovi rischi, il DDR emette avvisi e suggerisce azioni immediate. Questi avvisi sono spesso integrati nelle soluzioni SOC o SOAR (security orchestration, automation, and response) per una risoluzione più rapida e un allineamento perfetto con le operazioni esistenti.

Casi d'uso DDR

Per immaginare i tipi di incidenti che una soluzione DDR affronta, consideriamo alcuni esempi visti tra i nostri utenti.

Problemi di sovranità dei dati

La legislazione degli ultimi anni crea obblighi di archiviazione dei dati in aree geografiche specifiche (come l'UE o la California). Il DDR aiuta a rilevare quando i dati fluiscono verso un luogo fisico non autorizzato, evitando problemi di conformità.

I beni sono stati spostati in un archivio non crittografato/non sicuro.

Quando i dati fluiscono tra i database e l'archiviazione cloud, possono finire in un archivio dati insicuro (spesso il risultato di un workaround temporaneo ma dimenticato). Il DDR avverte i team addetti alla sicurezza di questo tipo di movimento.

Istantanee e backup ombra

I team devono affrontare una pressione crescente per fare di più con i dati, il che porta alla prevalenza di analisi ombra al di fuori dei flussi di lavoro approvati. Il DDR aiuta a trovare copie di dati archiviati o condivisi in modi che possono causare violazioni.

Come si inserisce il DDR nel panorama della sicurezza dei dati nel cloud?

DDR vs. CSPM e DSPM

Gestione della postura di sicurezza nel cloud

CSPM si occupa di proteggere la postura dell'infrastruttura cloud (come un'autorizzazione troppo generosa o una configurazione errata). Non affronta direttamente i dati - il loro contesto e il modo in cui fluiscono tra i diversi servizi cloud.

Gestione della postura di sicurezza dei dati

DSPM protegge i dati dall'interno. Scansionando e analizzando i dati archiviati, gli strumenti DSPM identificano le informazioni sensibili come le PII o i codici di accesso, classificano i dati e valutano il rischio associato. Questo processo fornisce ai team addetti alla sicurezza un quadro più chiaro del rischio e del flusso dei dati, consentendo loro di dare priorità alle risorse cloud in cui una violazione potrebbe causare i danni maggiori.

Mentre il DSPM offre una protezione dei dati cloud più granulare, sia il CSPM che il DSPM sono statici e focalizzati sulla postura. Permettono alle organizzazioni di capire dove si trova il rischio, ma offrono poco in termini di risposta agli incidenti in tempo reale.

Al contrario, la DDR è dinamica. Si concentra sugli eventi di dati che si verificano in tempo reale, inviando avvisi e dando ai team addetti alla sicurezza la possibilità di intervenire e prevenire danni significativi. DDR monitora il livello specifico degli eventi, mentre altre soluzioni esaminano le configurazioni e i dati a riposo.

Una situazione potenziale

Consideriamo uno scenario in cui un dipendente ha un accesso autorizzato, basato sul ruolo, a un database contenente i dati dei clienti. Il dipendente ha in programma di lasciare l'azienda e, prima di informare i suoi manager della sua intenzione di andarsene, copia il database sul suo computer portatile personale per portarlo alla prossima azienda.

In questo esempio, le autorizzazioni consentono al dipendente di accedere al database - eppure si sta verificando un importante esfiltrazione di dati . Una soluzione DDR con un modello di minaccia ben calibrato rileva il lotto di dati insoliti (e altre irregolarità) contenuti in questa esportazione. Lo strumento DDR invia un avviso al team addetto alla sicurezza e fornisce un'analisi forense completa, individuando esattamente l'asset e l'attore coinvolti nell'esfiltrazione. Risparmiando tempo critico, il team addetto alla sicurezza interviene prima che la minaccia insider raggiunga i suoi obiettivi.

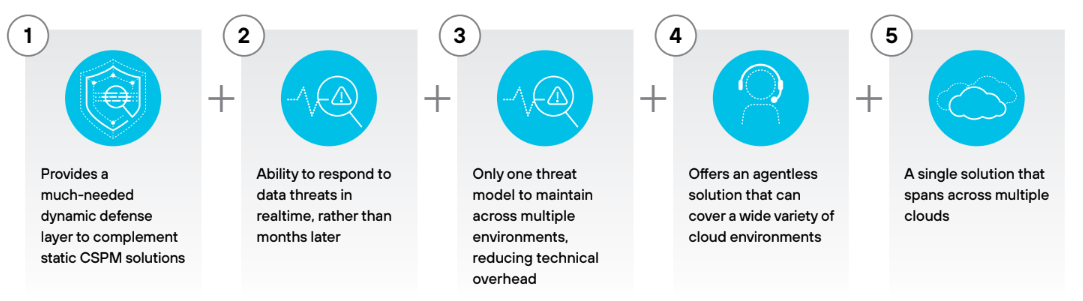

L'agenda CISO ha bisogno di un ulteriore strumento di cybersecurity?

DDR fornisce funzionalità mission-critical che mancano nello stack di sicurezza del cloud esistente. Quando gli agenti non sono fattibili, deve monitorare ogni attività che riguarda i suoi dati. DDR protegge i suoi dati dall'esfiltrazione o dall'uso improprio, oltre che dalle violazioni della conformità. Integrandosi con le soluzioni SIEM e SOAR, consentendo ai team di consumare gli avvisi in un unico luogo, DDR aiuta a ridurre i costi operativi.

La necessità di una DLP senza agenti

Il monitoraggio delle risorse di dati in tempo reale potrebbe sembrare ovvio, ma le organizzazioni, per la maggior parte, non hanno un modo adeguato per proteggere i dati sensibili. Nel mondo tradizionale, in locale, il lavoro veniva svolto principalmente su personal computer collegati via intranet a un server. I team addetti alla sicurezza monitoravano il traffico e l'attività installando agenti (componenti software come gli strumenti antivirus) su ogni dispositivo ed endpoint che aveva accesso ai dati dell'organizzazione.

Ma non può installare un agente su un database ospitato da Amazon o Google o posizionare un proxy davanti a migliaia di archivi dati. Il passaggio all'infrastruttura cloud richiede nuovi approcci alla prevenzione della perdita di dati (DLP).

Il settore ha gravitato verso soluzioni statiche orientate a migliorare la postura di sicurezza degli archivi dati del cloud (CSPM, DSPM) rilevando configurazioni errate e asset di dati esposti. Ma la sfida del flusso di dati non era stata affrontata fino alla DDR.

Quando i livelli di difesa statica non sono sufficienti: Lezioni da una violazione

La violazione di Imperva 2018 è iniziata con un aggressore che ha ottenuto l'accesso a un'istantanea di un database Amazon RDS contenente dati sensibili. L'aggressore ha utilizzato una chiave API AWS rubata da un'istanza di calcolo accessibile pubblicamente e mal configurata.

Il CSPM e il DSPM avrebbero impedito la violazione?

Una soluzione CSPM potrebbe identificare la configurazione errata e il DSPM potrebbe rilevare i dati sensibili memorizzati sull'istanza errata. Nessuno dei due strumenti, tuttavia, sarebbe stato in grado di identificare il comportamento insolito una volta che l'attaccante avesse ottenuto un accesso che sembrava legittimo.

E come si è svolta nel 2018, la violazione di Imperva è stata scoperta solo dopo 10 mesi, tramite una terza parte. L'attaccante aveva esportato l'istantanea del database su un dispositivo sconosciuto - e, nel frattempo, l'azienda ignara non poteva notificare ai suoi utenti che i loro dati sensibili erano stati divulgati.

Una soluzione DDR avrebbe affrontato la lacuna monitorando l'account AWS a livello di registro eventi. Potendo identificare l'attacco in tempo reale, avrebbe allertato i team addetti alla sicurezza interna, consentendo loro di rispondere immediatamente.

Sostenere l'innovazione senza sacrificare la sicurezza

Il cloud è qui per restare, così come i microservizi e i container. Come professionisti della cybersecurity, non possiamo impedire all'organizzazione di adottare tecnologie che accelerano l'innovazione e offrono agli sviluppatori maggiore flessibilità. Ma dobbiamo fare tutto il possibile per prevenire la violazione dei dati.

DSPM con DDR offre funzionalità critiche finora assenti nel panorama della sicurezza cloud - rilevazione dei dati, classificazione, gestione statica del rischio e monitoraggio continuo e dinamico di ambienti complessi e multicloud. Fornire alle organizzazioni la visibilità e il controllo necessari per gestire in modo efficace la postura della sicurezza dei dati, consente alle organizzazioni di cogliere gli incidenti in anticipo, evitando o riducendo al minimo una perdita di dati disastrosa.

Domande frequenti su DSPM e rilevamento e risposta dei dati

La sicurezza delle architetture multi-cloud implica la gestione della sicurezza tra più fornitori di servizi cloud, ciascuno con configurazioni, politiche e requisiti di conformità unici.

È necessario implementare politiche e controlli di sicurezza coerenti in tutti gli ambienti, per evitare configurazioni errate. La crittografia dei dati, i controlli degli accessi e la gestione delle identità diventano più complessi a causa dei sistemi disparati. Il monitoraggio e la risposta agli incidenti richiedono l'integrazione tra diverse piattaforme, complicando la visibilità e il coordinamento. Garantire la conformità ai requisiti normativi in più giurisdizioni aggiunge un altro livello di complessità.

Per superare queste sfide è necessaria una strategia di sicurezza completa e unificata e strumenti di automazione robusti.

Lo sviluppo basato sui microservizi introduce sfide di sicurezza uniche, grazie alla sua architettura decentralizzata e modulare. Ogni microservizio opera in modo indipendente e richiede canali di comunicazione sicuri e politiche di sicurezza coerenti. Gli sviluppatori devono implementare meccanismi robusti di autenticazione, autorizzazione e crittografia per proteggere i dati in transito e a riposo. L'aumento del numero di endpoint amplifica la superficie di attacco, rendendo necessario il monitoraggio continuo e il rilevamento delle anomalie. Gli strumenti di containerizzazione e orchestrazione come Kubernetes devono essere configurati in modo sicuro. Nonostante queste sfide, i microservizi consentono di scalare rapidamente e di isolare i componenti compromessi, migliorando la resilienza complessiva.

La democratizzazione dei dati mira a rendere i dati accessibili a una gamma più ampia di utenti all'interno di un'organizzazione, mettendoli in grado di prendere decisioni informate. Se da un lato migliora la collaborazione e l'innovazione, dall'altro pone delle sfide alla sicurezza. L'aumento dell'accesso ai dati amplifica il rischio di uso non autorizzato, di fughe di dati e di violazioni della conformità. L'implementazione di solidi controlli dell'accesso, della classificazione dei dati e della crittografia è essenziale per mitigare questi rischi. I team addetti alla sicurezza devono bilanciare l'accessibilità con misure di sicurezza rigorose, assicurando che solo gli utenti autorizzati possano accedere ai dati sensibili, mantenendo la conformità e salvaguardando le potenziali minacce.

Un inventario dei dati è un elenco completo di tutte le risorse di dati di cui dispone un'organizzazione e della loro ubicazione. Aiuta le organizzazioni a capire e a monitorare:

- Tipi di dati che raccolgono, archiviano ed elaborano;

- Fonti, scopi e destinatari di tali dati.

Gli inventari dei dati possono essere gestiti manualmente o automaticamente. Le ragioni per mantenere un inventario dei dati variano - e possono includere la governance dei dati, la gestione dei dati, la protezione dei dati, la sicurezza dei dati e la conformità dei dati.

Ad esempio, avere un inventario dei dati può aiutare le organizzazioni a identificare e classificare i dati sensibili, a valutare i rischi associati ai diversi tipi di dati e a implementare controlli appropriati per proteggere tali dati. Può anche aiutare le organizzazioni a capire quali dati hanno a disposizione per supportare gli obiettivi aziendali, o per generare tipi specifici di report analitici.

L'analisi statica dei rischi comporta la valutazione della sicurezza di un sistema senza eseguire il codice. Gli analisti utilizzano strumenti per analizzare il codice sorgente, i file di configurazione e i progetti di architettura alla ricerca di vulnerabilità e configurazioni errate. Tecniche come l'analisi statica del codice, la modellazione delle minacce e le revisioni architettoniche identificano i potenziali rischi per la sicurezza nelle prime fasi del ciclo di vita dello sviluppo. Il processo comprende l'esame del codice per individuare le vulnerabilità note, le pratiche di codifica non sicure e la conformità agli standard di sicurezza. Identificando i problemi prima della distribuzione, l'analisi statica dei rischi aiuta a mitigare i rischi e garantisce un'architettura di sistema più sicura.

Il monitoraggio dinamico osserva continuamente i comportamenti del sistema e i flussi di dati in tempo reale per rilevare gli incidenti di sicurezza. Impiega tecniche avanzate come il rilevamento delle anomalie, l'analisi del comportamento e l'apprendimento automatico per identificare le deviazioni dai modelli normali. Gli strumenti monitorano il traffico di rete, le attività degli utenti e le interazioni delle applicazioni, fornendo avvisi immediati al rilevamento di azioni sospette. Il monitoraggio dinamico si integra con i sistemi di risposta agli incidenti per automatizzare la mitigazione delle minacce. Questo approccio proattivo assicura un rilevamento e una risposta rapidi alle minacce alla sicurezza, mantenendo l'integrità e la disponibilità dei dati in ambienti complessi.

Gli algoritmi di apprendimento automatico migliorano la sicurezza dei dati analizzando grandi quantità di dati per identificare modelli e anomalie indicativi di potenziali minacce. Imparano continuamente dai nuovi dati, migliorando la loro capacità di rilevare le vulnerabilità zero-day e gli attacchi sofisticati. Gli algoritmi possono automatizzare il rilevamento delle minacce, riducendo i tempi di risposta e minimizzando gli errori umani. Mettendo in correlazione i dati provenienti da varie fonti, l'apprendimento automatico migliora l'analisi predittiva, consentendo una mitigazione proattiva delle minacce. Questi algoritmi aiutano anche nell'analisi del comportamento degli utenti, rilevando minacce insider e account compromessi attraverso deviazioni dalle linee di base comportamentali stabilite.

I dati in movimento si riferiscono ai dati che vengono trasmessi o trasferiti attivamente su una rete o attraverso un altro canale di comunicazione. Ciò potrebbe includere l'invio di dati tra dispositivi, come ad esempio da un computer a un server o da uno smartphone a un router wireless. Potrebbe anche riferirsi alla trasmissione di dati su Internet o altre reti, come ad esempio tra un archivio locale in sede e un database cloud. I dati in movimento si distinguono dai dati a riposo, che sono dati memorizzati in uno stato persistente.

I dati in uso si riferiscono ai dati memorizzati attivamente nella memoria del computer, come la RAM, le cache della CPU o i registri della CPU. Non viene conservato passivamente in una destinazione stabile, ma si muove attraverso vari sistemi, ognuno dei quali potrebbe essere vulnerabile agli attacchi. I dati in uso possono essere un obiettivo per i tentativi di esfiltrazione, in quanto potrebbero contenere informazioni sensibili come i dati PCI o PII.

Per proteggere i dati in uso, le organizzazioni possono utilizzare tecniche di crittografia come la crittografia end-to-end (E2EE) e approcci basati sull'hardware come l'informatica riservata. A livello di policy, le organizzazioni devono implementare i controlli di autenticazione e autorizzazione degli utenti, rivedere le autorizzazioni degli utenti e monitorare gli eventi dei file.

Il monitoraggio del flusso di dati comporta il monitoraggio del movimento dei dati all'interno di una rete, per garantire l'integrità, la riservatezza e la disponibilità. Utilizza strumenti avanzati per analizzare i pacchetti di dati in tempo reale, identificando gli accessi non autorizzati e i tentativi di esfiltrazione dei dati. I sistemi di monitoraggio possono rilevare anomalie nelle velocità di trasferimento dei dati, tempi di accesso insoliti e percorsi di dati atipici. Integrandosi con i sistemi di gestione degli eventi di sicurezza (SIEM), il monitoraggio del flusso di dati offre una visibilità completa sulle attività della rete. Questa visibilità è fondamentale per rilevare e rispondere tempestivamente agli incidenti di sicurezza, garantendo la conformità ai requisiti normativi.

Il data lineage traccia il flusso dei dati attraverso i sistemi di un'organizzazione, dall'origine alla destinazione finale. Gli strumenti acquisiscono i metadati sulle trasformazioni, i movimenti e l'utilizzo dei dati, fornendo una visione end-to-end dei processi dei dati. Gli analisti utilizzano queste informazioni per garantire l'integrità dei dati, rintracciare gli errori e mantenere la conformità ai requisiti normativi. Il data lineage aiuta nell'analisi dell'impatto, identificando le dipendenze e i rischi potenziali associati alle modifiche dei dati. Inoltre, aiuta l'auditing e il reporting, consentendo alle organizzazioni di dimostrare la governance dei dati e le pratiche di sicurezza agli stakeholder e alle autorità di regolamentazione.

Le istantanee sono copie point-in-time dei dati memorizzati in un sistema, che forniscono un modo per catturare lo stato dei dati in un momento specifico. Vengono utilizzati per la sicurezza dei dati per consentire un recupero rapido in caso di corruzione dei dati, cancellazioni accidentali o attacchi ransomware. Le istantanee possono essere prese manualmente o automaticamente a intervalli regolari e archiviate separatamente dai dati primari. Consentono un ripristino efficiente dei dati senza la necessità di eseguire backup completi, riducendo al minimo i tempi di inattività e la perdita di dati. Negli ambienti cloud, le istantanee offrono soluzioni scalabili e convenienti per mantenere la disponibilità e l'integrità dei dati.

I sistemi di sicurezza analizzano i modelli di accesso raccogliendo e valutando i log da varie fonti, come i sistemi di autenticazione, i file server e le applicazioni. Gli algoritmi di apprendimento automatico e i metodi euristici identificano le deviazioni dal comportamento normale. Gli analisti esaminano parametri come i tempi di accesso, gli indirizzi IP e le risorse accessibili. Modelli di accesso insoliti, come ripetuti tentativi di accesso falliti o accessi da luoghi sconosciuti, attivano avvisi per ulteriori indagini. Il monitoraggio e l'analisi continui aiutano a identificare gli account compromessi, le minacce insider e le violazioni delle policy. Questo approccio proattivo garantisce un solido controllo degli accessi e attenua i potenziali rischi per la sicurezza.

Le anomalie di utilizzo nella sicurezza dei dati si riferiscono a deviazioni dai modelli stabiliti di accesso e utilizzo dei dati che possono indicare un'attività dannosa. Gli esempi includono picchi inaspettati nei volumi di trasferimento dei dati, accesso a file sensibili in orari insoliti e tentativi di accesso da località geografiche atipiche. Gli algoritmi di apprendimento automatico e i modelli statistici analizzano il comportamento degli utenti per stabilire le linee di base, rendendo più facile il rilevamento delle anomalie. L'identificazione di queste anomalie è fondamentale per il rilevamento precoce delle minacce, poiché spesso precedono le violazioni dei dati o gli attacchi insider. Il monitoraggio continuo e gli avvisi in tempo reale consentono una risposta rapida per mitigare i potenziali incidenti di sicurezza.

La classificazione dei dati nei sistemi di sicurezza comporta la categorizzazione dei dati in base alla loro sensibilità e criticità. Gli strumenti automatizzati analizzano gli archivi di dati, utilizzando criteri predefiniti e algoritmi di apprendimento automatico per etichettare i dati con classificazioni appropriate, come quelle riservate, interne o pubbliche. Le politiche di classificazione considerano fattori come i requisiti normativi, la proprietà dei dati e l'impatto aziendale. I tag dei metadati vengono applicati agli oggetti di dati, consentendo un controllo di accesso e una crittografia a grana fine. Questo approccio strutturato assicura che i dati sensibili ricevano una protezione adeguata, aiuta gli sforzi di conformità e migliora la postura di sicurezza complessiva, limitando l'accesso solo agli utenti autorizzati.

L'avviso in tempo reale è un meccanismo di sicurezza che fornisce notifiche immediate al momento del rilevamento di attività sospette o di violazioni dei criteri. Si integra con i sistemi di monitoraggio e utilizza regole predefinite e algoritmi di rilevamento minacce per identificare le potenziali minacce. Gli avvisi possono essere inviati tramite vari canali, tra cui e-mail, SMS o dashboard integrati, assicurando che i team addetti alla sicurezza possano rispondere prontamente. L'avviso in tempo reale riduce al minimo la finestra di opportunità per gli aggressori, consentendo una risposta rapida agli incidenti. Questo approccio proattivo migliora la capacità dell'organizzazione di prevenire le violazioni dei dati, limitare i danni e mantenere la conformità con le politiche e le normative di sicurezza.

La sovranità dei dati si riferisce ai requisiti legali e normativi che regolano i dati archiviati all'interno di una particolare giurisdizione. Impone che i dati siano conformi alle leggi sulla privacy e sulla sicurezza del Paese in cui si trovano fisicamente. Le organizzazioni devono navigare tra le complesse normative internazionali per garantire che i dati siano gestiti in modo appropriato, soprattutto quando si utilizzano i servizi cloud. La sovranità dei dati influisce sulle strategie di archiviazione dei dati, richiedendo centri dati localizzati e controlli di accesso specifici. La conformità alle leggi sulla sovranità dei dati è fondamentale per evitare sanzioni legali e mantenere la fiducia dei clienti, in particolare nelle regioni in cui vigono normative severe sulla protezione dei dati, come il GDPR dell'UE.

I backup shadow sono backup incrementali che catturano solo le modifiche apportate ai dati dall'ultimo backup. Utilizzano tecniche come la differenziazione a livello di blocco o di file per minimizzare i requisiti di archiviazione e ridurre le finestre di backup. I backup ombra sono fondamentali per garantire l'integrità e la disponibilità dei dati, in particolare negli ambienti con elevati tassi di modifica dei dati. Consentono un recupero rapido fornendo più punti di ripristino, facilitando il ritorno ad uno stato precedente in caso di corruzione o perdita di dati. Le organizzazioni utilizzano i backup ombra per migliorare i piani di disaster recovery e mantenere la continuità aziendale.

I meccanismi di risposta automatica nella sicurezza dei dati eseguono azioni predefinite in risposta alle minacce rilevate, riducendo al minimo la finestra di esposizione. Si integrano con i sistemi di monitoraggio e di allerta per attivare risposte come l'isolamento dei sistemi compromessi, la revoca dell'accesso degli utenti o l'avvio della crittografia dei dati. L'automazione riduce la necessità di intervento manuale, accelerando la risposta agli incidenti e diminuendo la probabilità di errore umano. Questi meccanismi migliorano la postura di sicurezza complessiva, garantendo azioni coerenti e rapide contro le minacce potenziali, consentendo alle organizzazioni di mantenere la continuità operativa e di rispettare i requisiti normativi.

La quarantena dei dati comporta l'isolamento dei dati sospetti o compromessi per evitare la diffusione delle minacce all'interno di una rete. I sistemi di sicurezza rilevano automaticamente le anomalie o le violazioni dei criteri e spostano i dati interessati in una zona di quarantena. Questa zona limita l'accesso, consentendo ai team addetti alla sicurezza di analizzare e risolvere la minaccia senza influenzare altri dati. La quarantena aiuta a contenere il malware, il ransomware e le minacce interne, riducendo il rischio di compromissione diffusa dei dati. L'implementazione della quarantena dei dati come parte di una strategia di risposta agli incidenti assicura che le minacce vengano prontamente neutralizzate, mantenendo l'integrità e la sicurezza dell'ambiente dati complessivo.

Lo sviluppo di un modello di minaccia comporta l'identificazione, la valutazione e la gestione sistematica delle potenziali minacce alla sicurezza di un sistema. Gli esperti di sicurezza iniziano definendo l'architettura del sistema, i flussi di dati e i punti di ingresso. Quindi identificano le minacce potenziali, le classificano in base al rischio e ne valutano l'impatto e la probabilità. Tecniche come STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege) aiutano a classificare le minacce. Il team stabilisce le priorità delle minacce e raccomanda strategie di mitigazione. La revisione e l'aggiornamento continui del modello di minaccia sono essenziali per affrontare le sfide della sicurezza in continua evoluzione.

L'analisi del comportamento dell'utente comporta il monitoraggio e la valutazione delle attività dell'utente per rilevare anomalie indicative di potenziali minacce alla sicurezza. Gli algoritmi di analisi avanzata e di apprendimento automatico stabiliscono le linee di base per il comportamento normale degli utenti, analizzando i dati storici. Gli strumenti di monitoraggio in tempo reale confrontano poi le attività correnti con queste linee di base per identificare le deviazioni, come tempi di accesso insoliti, accesso a risorse atipiche o volumi di trasferimento dati anomali. Gli avvisi si attivano al rilevamento di un comportamento sospetto, consentendo un'indagine e una risposta tempestive. Questo approccio proattivo aiuta a identificare gli account compromessi, le minacce interne e le violazioni delle policy, migliorando la sicurezza generale.