Cosa sono gli attacchi ransomware?

Gli attacchi ransomware si riferiscono ai metodi che un criminale informatico potrebbe utilizzare per infiltrarsi in un ambiente e minacciare un'organizzazione o un individuo in cambio del pagamento di un riscatto. Secondo il Rapporto sulla risposta agli incidenti dell'Unit 42 del 2022, ci sono cinque modi specifici in cui gli aggressori entrano in un sistema.

Come avvengono gli attacchi ransomware?

Nel 2022 Incident Response Report, l'Unit 42 ® ha riferito che il team ha assistito ad attori di minacce che si muovevano rapidamente, soffermandosi in un ambiente per una media di soli 28 giorni prima di iniziare a estorcere una vittima. Capire cosa sono gli attacchi ransomware e come prepararsi ad affrontarli è il primo passo per proteggere un'organizzazione.

Il ransomware inizia con i criminali informatici che entrano in un sistema e criptano tutti i dati, offrendo poi una chiave di decrittazione se la vittima accetta di pagare un riscatto tramite criptovaluta. Oltre a entrare in un sistema e depositare il malware di crittografia, alcuni operatori di ransomware utilizzeranno tecniche di estorsione multiple per incoraggiare il pagamento, come copiare ed esfiltrare i dati non crittografati, svergognare la vittima sui social media, minacciare ulteriori attacchi come DDoS, o divulgare le informazioni rubate ai clienti o sul dark web.

Unit 42 ha indagato su migliaia di attacchi ransomware lanciati contro varie organizzazioni e ha aiutato a contenerli e a recuperarli rapidamente, facendo risparmiare loro milioni di dollari. In dettaglio, nel 2022 Incident Response Report, Unit 42 ha identificato cinque principali vettori di attacco che gli attori di minacce utilizzano per distribuire ransomware.

Quali sono i 5 principali vettori di attacco del ransomware?

Per prevenire meglio il ransomware, è fondamentale comprendere le tattiche dannose che gli aggressori utilizzano per compromettere le organizzazioni in primo luogo. Esaminare le tendenze recenti delle minacce di ransomware consente al centro operativo di sicurezza (SOC) di concentrare le risorse sui potenziali punti di violazione, ridurre il rischio di infezione e preparare l'organizzazione nel suo complesso.

I cinque principali vettori di attacco del ransomware sono:

- Vulnerabilità sfruttabili

- Attacchi di forza bruta alle credenziali

- Ingegneria sociale

- Credenziali precedentemente compromesse

- Abuso di fiducia

Capire come funzionano questi cinque vettori di attacco e come proteggerli al meglio è un primo passo fondamentale per essere pronti al ransomware.

1. Vulnerabilità software sfruttabili

Le vulnerabilità si presentano in molte forme e possono essere sfruttate con codice progettato per sfruttare le lacune o le falle di un programma. Nel 2022 Unit 42 Incident Response Report, Unit 42 ha scoperto che il 48% dei casi di ransomware è iniziato con vulnerabilità software. Quando un'applicazione è esposta a Internet, gli attori di minacce possono cercare e sfruttare le vulnerabilità note per ottenere un accesso non autorizzato a un ambiente.

Un'altra tecnica di vulnerabilità popolare tra i criminali informatici è l'utilizzo di kit di exploit, che prevede l'inserimento di codice in siti web compromessi. Questi siti web sembrano normali, ma contengono programmi dannosi che scansionano il dispositivo collegato alla ricerca di vulnerabilità. Se l'exploit kit identifica una vulnerabilità, spesso scarica un payload di malware progettato per fornire a un attore di minacce un accesso remoto al sistema. Una volta stabilito l'accesso remoto, gli attori di minacce distribuiranno il ransomware nell'ambiente.

Il metodo migliore per la protezione del software consiste nel garantire che tutti i dispositivi di una rete vengano aggiornati frequentemente. Le aziende produttrici di software rilasciano regolarmente degli aggiornamenti che patchano tutte le vulnerabilità ed esposizioni comuni (CVE) scoperte, quindi è fondamentale aggiornare queste vulnerabilità prima che i criminali informatici possano accedervi. I SOC possono fare un ulteriore passo avanti nella protezione con prodotti extended detection and response (EDR) come Cortex XDR per rilevare e bloccare gli attacchi. Per identificare le vulnerabilità rivolte a Internet che devono essere corrette e per rimediare automaticamente alle esposizioni pericolose come il protocollo desktop remoto (RDP), i SOC possono adottare strumenti di gestione attiva della superficie di attacco (ASM) come Cortex Xpanse.

Per saperne di più sulla combinazione di sicurezza di rete e endpoint.

2. Attacchi di forza bruta alle credenziali

Gli attacchi di forza bruta utilizzano tentativi ed errori per accedere a un sistema o a un'applicazione. I criminali informatici creano ed eseguono script che inseriscono automaticamente nomi utente e password fino a quando non viene scoperto un login corretto. Si tratta di uno dei più vecchi attacchi di cybersecurity, che ha mantenuto il suo status di tattica di successo nel corso degli anni.

Gli attacchi di forza bruta sono uno dei tanti motivi per cui l'autenticazione a più fattori (MFA) è così importante da implementare. I sistemi con MFA richiedono un'ulteriore forma di verifica, come un codice da un'applicazione o la biometria, prima che un utente possa accedere al sistema.

Per saperne di più sulla prevenzione dell'abuso di credenziali.

In caso di successo di un attacco di forza bruta, piattaforme come Cortex XSIAM notificheranno al SOC i comportamenti anomali degli utenti e avvieranno un'indagine. Cortex XSIAM si integra perfettamente con le piattaforme MFA per trasmettere informazioni di login sospette nel momento in cui si verificano, accelerando gli avvisi all'inizio dell'imbuto per informare gli analisti e fermare gli attacchi di forza bruta.

3. Ingegneria sociale

I metodi di ingegneria sociale come le e-mail di phishing vengono inviate da fonti che fingono di essere affidabili per incoraggiare le vittime a cliccare sui link e a scaricare direttamente il malware . Spesso questi messaggi sono caratterizzati da un senso di urgenza o di pericolo che spinge le persone ad agire prima che possano riflettere. Questi attacchi possono avere molto successo e, nel caso del ransomware, essere estremamente pericolosi e costosi.

Implementare una formazione regolare sulla cybersicurezza per i dipendenti è il modo migliore per proteggersi dagli attacchi di social engineering. Quando i dipendenti identificano e segnalano i tentativi di phishing, il SOC può indagare sull'attacco e imparare da ciò che è successo. Se un attacco di phishing ha successo, le piattaforme di security orchestration, automation and response (SOAR) come Cortex XSOAR possono semplificare la scoperta e la bonifica, chiudendo automaticamente gli utenti compromessi fino a quando il SOC non avrà indagato e rimosso l'attaccante dal sistema.

4. Credenziali precedentemente compromesse

Quando le credenziali dell'utente vengono compromesse, è fondamentale sostituirle il più rapidamente possibile. Sfortunatamente, le informazioni sulle credenziali possono trapelare sul dark web senza che gli utenti sappiano di essere stati compromessi, consentendo ad aggressori di ogni tipo di accedere liberamente a un sistema. E come se non bastasse, molti utenti utilizzano la stessa password per più servizi, per cui se una password viene compromessa, le password riutilizzate possono essere usate contro altri sistemi o applicazioni per ottenere un accesso non autorizzato.

Oltre all'autenticazione a più fattori, incoraggiare i dipendenti a praticare una buona igiene delle password è un modo comprovato per prevenire gli attacchi da credenziali compromesse. L'utilizzo di un password manager, la modifica regolare delle password, la loro complessità e il non riutilizzo della stessa password proteggeranno le persone e l'organizzazione. Cortex XDR può sfruttare l'analisi comportamentale per rilevare e prevenire comportamenti anomali degli utenti, anche quando vengono utilizzate credenziali precedentemente compromesse per ottenere un accesso non autorizzato agli ambienti.

5. Abuso di fiducia

Nel caos dell'attuale panorama delle minacce, è importante che i professionisti della sicurezza tengano d'occhio le minacce interne. Sia che un dipendente si senta offeso dal proprio datore di lavoro, sia che sia stato avvicinato da un attore di minacce, uno dei modi più semplici per far entrare il ransomware in un ambiente è da parte di qualcuno che ha già un accesso legittimo.

In caso di incidente di abuso di fiducia, prodotti come Cortex XSOAR o piattaforme come Cortex XSIAM possono automatizzare la gestione della risposta agli incidenti per informare i team addetti alla sicurezza e isolare l'utente in questione. Un'ulteriore protezione può essere implementata con le migliori pratiche di offboarding, per ridurre il numero di opportunità di ritorsione da parte di un dipendente scontento.

Proteggersi dagli attacchi ransomware.

Tutti e cinque i metodi sono modi dannosi in cui un aggressore può invadere il suo sistema. Per riassumere, consigliamo ai SOC di implementare quanto segue, se non l'hanno già fatto:

- Piattaforme EDR come Cortex XDR per identificare e bloccare gli attacchi

- Cortex XSIAM per una visibilità completa e automatizzata su endpoint, reti e altro ancora.

- Piattaforme ASM attive come Cortex Xpanse per l'identificazione rapida e la correzione automatica degli attacchi rivolti a Internet.

- Piattaforme SOAR come Cortex XSOAR per semplificare la scoperta e isolare automaticamente gli utenti compromessi.

- MFA per verificare gli utenti prima di consentire l'accesso completo a un ambiente.

- Buone pratiche di sicurezza, come la formazione sul phishing e l'igiene delle password, tra i dipendenti per ridurre la probabilità di attacchi di ingegneria sociale o di forza bruta.

- Un'uscita semplificata per gli ex dipendenti per prevenire gli attacchi insider.

Sebbene questi metodi e piattaforme siano estremamente utili, non la porteranno lontano. Per il ransomware in particolare, c'è un ulteriore metodo di preparazione che è il più vantaggioso.

Come valutare la sua preparazione al ransomware?

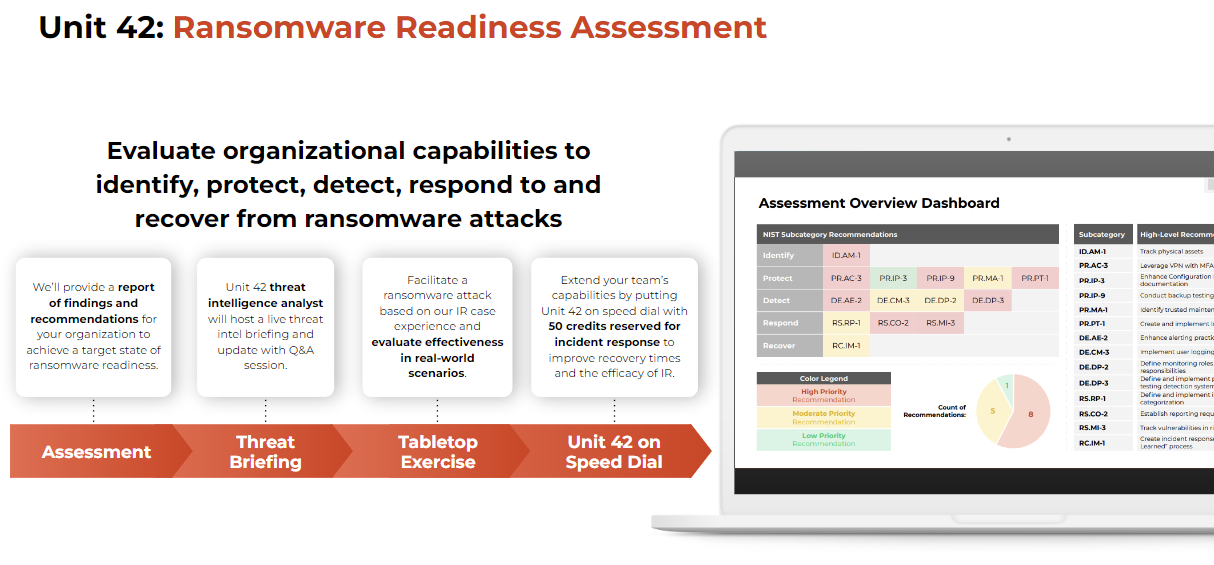

La difesa dal ransomware inizia con un piano. Unit 42 offre un Ransomware Readiness Assessment per prepararla a prevenire, rilevare, rispondere e recuperare meglio gli attacchi ransomware. Raggiunge uno stato di preparazione al ransomware convalidando la sua strategia di risposta, rilevando i rischi nascosti e altro ancora.

Il nostro team è qui per aiutarla a prepararsi e a rispondere alle minacce di cybersecurity più impegnative e dannose. Se sta subendo una violazione attiva o pensa di essere stato colpito da un incidente informatico, contatti l'Unit 42.