- 1. Perché la risposta agli incidenti è importante?

- 2. Tipi di incidenti di cybersecurity

- 3. Qual è il ciclo di vita della risposta agli incidenti?

- 4. Che cos'è un piano di risposta agli incidenti?

- 5. Quadri e fasi di risposta agli incidenti

- 6. Squadre di risposta agli incidenti

- 7. Strumenti e tecnologie di risposta agli incidenti

- 8. Servizi di risposta agli incidenti

- 9. Domande frequenti sulla risposta agli incidenti

- Perché la risposta agli incidenti è importante?

- Tipi di incidenti di cybersecurity

- Qual è il ciclo di vita della risposta agli incidenti?

- Che cos'è un piano di risposta agli incidenti?

- Quadri e fasi di risposta agli incidenti

- Squadre di risposta agli incidenti

- Strumenti e tecnologie di risposta agli incidenti

- Servizi di risposta agli incidenti

- Domande frequenti sulla risposta agli incidenti

Che cos'è la risposta agli incidenti?

- Perché la risposta agli incidenti è importante?

- Tipi di incidenti di cybersecurity

- Qual è il ciclo di vita della risposta agli incidenti?

- Che cos'è un piano di risposta agli incidenti?

- Quadri e fasi di risposta agli incidenti

- Squadre di risposta agli incidenti

- Strumenti e tecnologie di risposta agli incidenti

- Servizi di risposta agli incidenti

- Domande frequenti sulla risposta agli incidenti

La risposta agli incidenti (IR) si riferisce ai processi e ai sistemi di un'organizzazione per scoprire e rispondere alle minacce e alle violazioni della cybersecurity . L'obiettivo dell'IR è il rilevamento, l'indagine e il contenimento degli attacchi in un'organizzazione. Le lezioni apprese dalle attività di IR informano anche le strategie di prevenzione e mitigazione a valle, per migliorare la postura di sicurezza complessiva di un'organizzazione.

Perché la risposta agli incidenti è importante?

Gli incidenti di cybersecurity sono inevitabili. Avere un solido programma di risposta agli incidenti può fare la differenza tra affondare e nuotare. La frequenza, la sofisticazione e la gravità dei metodi di attacco continuano ad aumentare, ed è fondamentale per un centro operativo di sicurezza (SOC) avere risposte documentate e testate preparate per le minacce che dovranno affrontare.

Il processo di IR aiuta a rispondere a domande cruciali su un attacco, come il modo in cui un aggressore è entrato, quali azioni ha compiuto e se sono state compromesse informazioni sensibili. Rispondere con sicurezza a queste domande non solo migliorerà la posizione di sicurezza di un'organizzazione, ma aiuterà anche a valutare le potenziali responsabilità legali o normative.

Inoltre, una strategia IR efficace può ridurre l'impatto economico spesso associato agli incidenti o alle violazioni della cybersecurity. Metodi di attacco come i focolai di malware (inclusi ransomware e spyware), DDoSe furto di credenziali possono essere costosi e dirompenti se un'organizzazione non è adeguatamente preparata a rispondere.

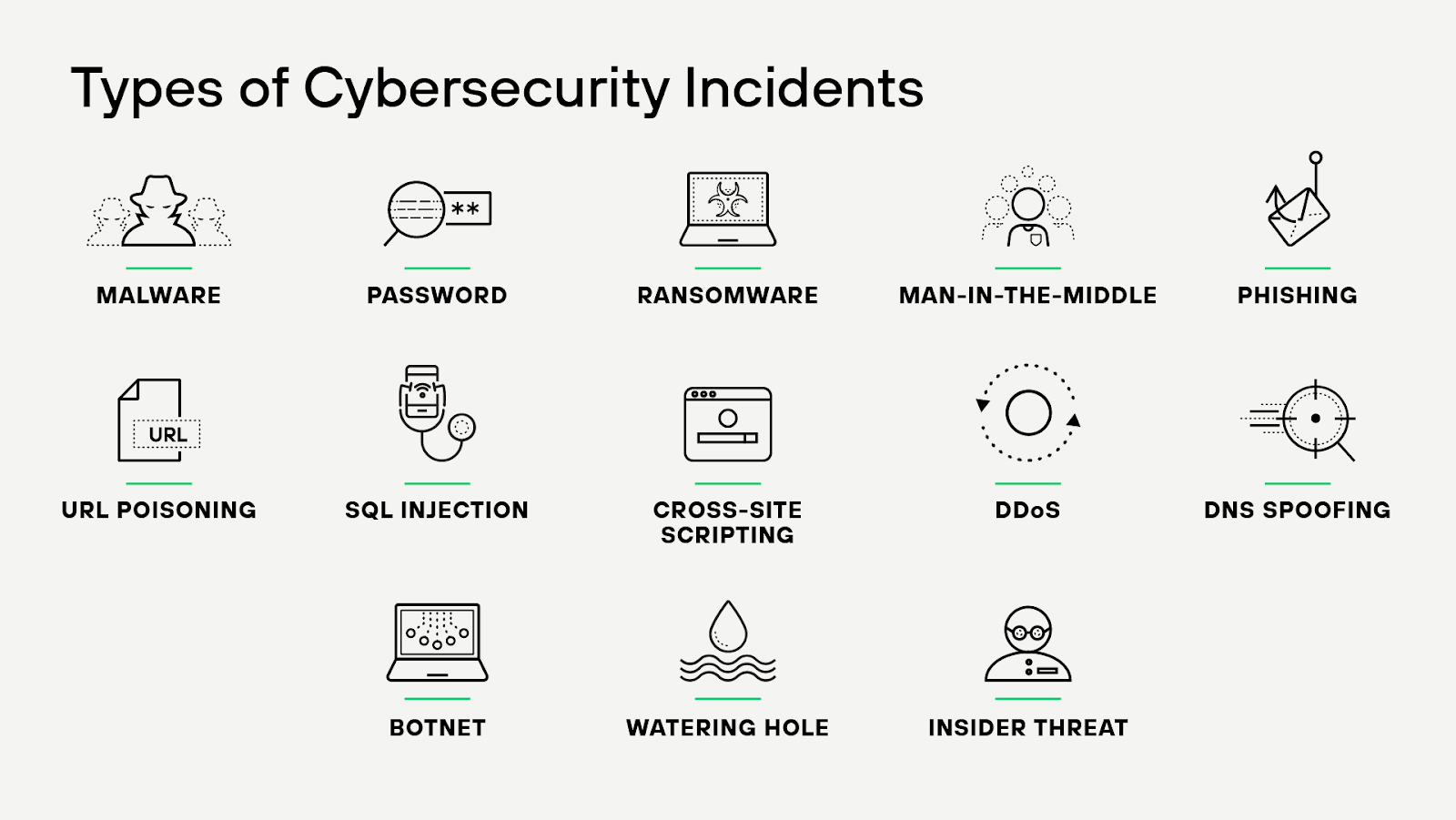

Tipi di incidenti di cybersecurity

Figura 1: Tipi di incidenti di cybersecurity

Un evento di sicurezza si verifica quando c'è una violazione digitale o fisica che compromette la riservatezza, l'integrità o la disponibilità dei sistemi o dei dati sensibili di un'organizzazione. Gli incidenti di sicurezza possono essere perpetrati da hacker o da utenti non autorizzati, oppure da violazioni involontarie della politica di sicurezza da parte degli utenti dell'azienda o dei partner commerciali di una catena di fornitura.

Gli incidenti di sicurezza più comuni includono:

Ransomware

Ransomware è un modello di business criminale che utilizza software maligni per trattenere file, dati o informazioni di valore in cambio di un riscatto. Le vittime di un attacco ransomware possono subire un grave degrado delle loro attività o chiuderle del tutto. Sebbene il fatto di chiedere un riscatto non sia un concetto nuovo, il ransomware è diventato un'attività criminale multimilionaria, che prende di mira sia gli individui che le aziende. Grazie alla sua bassa barriera all'ingresso e all'efficacia nel generare entrate, ha rapidamente soppiantato altri modelli di business del crimine informatico, diventando la principale minaccia che le organizzazioni devono affrontare oggi.

Compromissione delle e-mail aziendali (BEC)

Secondo un sondaggio dei casi di Unit 42® Incident Response, l'89% delle organizzazioni vittime di attacchi BEC (Business Email Compromission) non aveva attivato l'MFA o non aveva seguito le migliori pratiche di sicurezza e-mail. Inoltre, nel 50% di questi casi di risposta agli incidenti, l'organizzazione non disponeva dell'MFA sui sistemi chiave rivolti a Internet, come la webmail aziendale, le soluzioni di rete privata virtuale (VPN) e altre soluzioni di accesso remoto.

Accesso non autorizzato a sistemi o dati

Con tante aziende che migrano i loro carichi di lavoro nel cloud pubblico, gli aggressori prendono di mira ambienti cloud configurati in modo improprio, che consentono loro di ottenere l'accesso iniziale senza dover trovare e sfruttare una vulnerabilità o ricorrere a tecniche sofisticate. Non sorprende che gli aggressori siano soliti cercare ambienti cloud non correttamente configurati.

Secondo un volume dell' Unit 42 Cloud Threat Report, le configurazioni errate della gestione dell'identità e dell'accesso (IAM) hanno contribuito da sole al 65% degli incidenti di sicurezza cloud osservati.

Attacchi alla catena di approvvigionamento

Lo sviluppo agile del software, che aiuta le organizzazioni a velocizzare i cicli di sviluppo, spesso si affida al codice di terze parti per ottenere risultati rapidi. Se un aggressore compromette gli sviluppatori di terze parti o i loro repository di codice, potenzialmente può avere accesso all'infiltrazione di migliaia di organizzazioni.

Attacchi alle applicazioni web

Per i team addetti alla sicurezza è difficile tenere traccia delle loro risorse, che si spostano, si muovono e diventano sempre più numerose nel tempo. Ciò significa che la superficie d'attacco non gestita continua a crescere, così come cresce il numero di asset non gestiti in queste superfici. Di conseguenza, gli aggressori stanno diventando sempre più abili nello scandagliare Internet alla ricerca di sistemi vulnerabili e nello sfruttare le lacune nella sicurezza prima che possano essere colmate. I frutti a portata di mano degli aggressori includono l'igiene della sicurezza di base (ad esempio, password forti, distribuzione dell'MFA) e le vulnerabilità zero-day non patchate (come si è visto con SolarWinds e Log4j).

Per saperne di più sulla risposta agli incidenti nell'ambiente cloud, legga il nostro articolo, Risposta agli incidenti nel cloud.

Qual è il ciclo di vita della risposta agli incidenti?

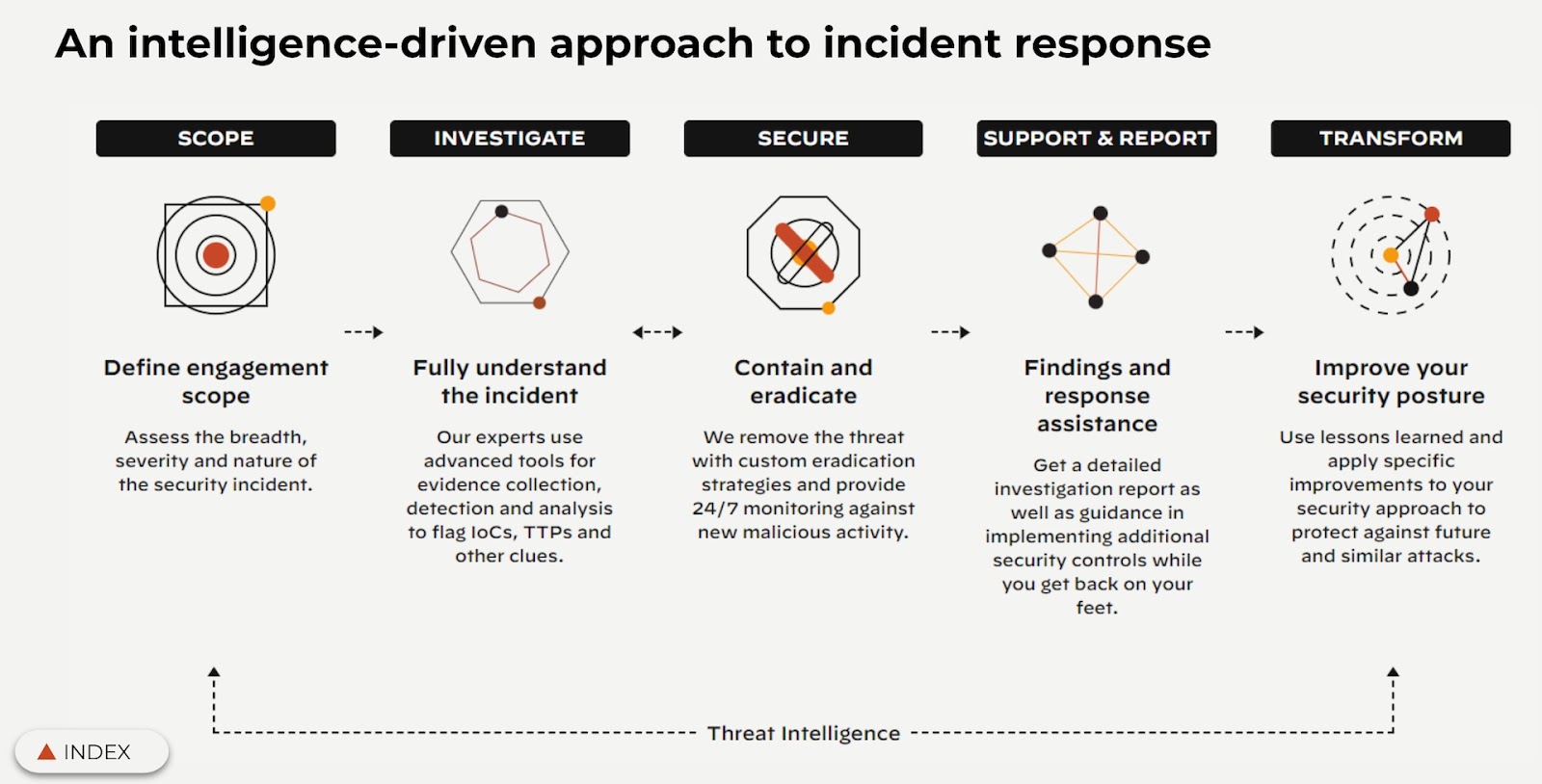

Il ciclo di vita della risposta agli incidenti è la base suggerita per il modo in cui un SOC può prepararsi e rispondere a un attacco. Le fasi di questo ciclo di vita sono cinque, come identificato dall'Unit 42:

- Definire l'ambito dell'impegno per valutare l'attacco e il modo in cui ha influenzato l'ambiente.

- Comprende completamente l'incidente raccogliendo e analizzando le prove con strumenti di sicurezza come Cortex XDR.

- Contenere e sradicare l'aggressore dal suo ambiente e applicare un monitoraggio 24/7 contro nuove attività dannose.

- Implementazione dei risultati e recupero dell'incidente attraverso l'implementazione di controlli di sicurezza migliorati.

- Migliorare la posizione di sicurezza perfezionando il piano di risposta agli incidenti con le lezioni apprese dalla violazione.

Figura 2: Un grafico che illustra la metodologia di risposta agli incidenti dell'Unit 42.

È considerata una best practice che tutti i membri del SOC conoscano il ciclo di vita dell'Incident Response, anche se in caso di attacco c'è un team specifico che guiderà il SOC.

Che cos'è un piano di risposta agli incidenti?

Un piano di risposta agli incidenti (IRP) è una parte cruciale del SOC che definisce cosa sia un incidente e delinea una risposta chiara e guidata. I PIR sono gestiti e sviluppati dai team di risposta agli incidenti, che devono continuamente rivedere, testare, eseguire e aggiornare il piano secondo le necessità. Questi piani continuano a funzionare anche dopo che un incidente o una violazione è stata contenuta, offrendo una guida continua per la documentazione corretta e le attività a valle associate a un incidente.

Un incidente non è solo un problema di sicurezza, è un problema di business. La perdita di dati, il danno a dipendenti e clienti o il danno alla reputazione sono solo alcuni dei modi in cui gli incidenti possono avere un impatto negativo su un'azienda. La presenza di un IRP guiderà l'organizzazione durante una crisi e garantirà che tutti comprendano i loro ruoli e le loro responsabilità.

Piano di risposta agli incidenti vs. Piano di disaster recovery

Un piano di risposta agli incidenti è molto simile a un piano di ripristino di emergenza (DRP), ma si concentra su un'ampia gamma di minacce alla cybersecurity, mentre un DRP si concentra sul ripristino dell'infrastruttura, dei dati e della funzionalità tramite backup o ridondanze. Entrambi mirano a minimizzare i danni all'organizzazione, ma mentre un IRP si occupa delle minacce attive e delle violazioni, un DRP si occupa delle situazioni in cui l'infrastruttura o i processi aziendali sono stati colpiti in modo grave.

Anche se questi documenti sono simili, è comunque importante mantenerli separati; tuttavia, non è raro che ogni documento faccia riferimento all'altro. Molte organizzazioni li utilizzano in tandem come parti di un piano di continuità aziendale (BCP) più ampio. Il mantenimento di un solido IRP con i framework di cybersecurity raccomandati proteggerà l'organizzazione in modo diverso dal DRP.

Come creare un piano di risposta agli incidenti

Quando creano un IRP, i leader della sicurezza devono comprendere i requisiti a breve e a lungo termine della loro azienda. Ma l'identificazione di esigenze, rischi e vulnerabilità è solo l'inizio.

Quando si crea un IRP completo, è importante stabilire un piano per chi lo mantiene, come riconoscere quando si attiva, organizzare un piano di comunicazione e identificare le metriche di performance e le esigenze di conformità.

Non esiste un IRP uguale per tutti. Per crearne uno sarà necessario che i team addetti alla sicurezza effettuino test e modifiche senza sosta. Ecco alcuni suggerimenti aggiuntivi per creare e testare il piano:

- Valutare ed elencare i suoi potenziali di rischio.

- Utilizzi un linguaggio chiaro e termini non ambigui.

- Identificare come informare gli stakeholder interni, come le operazioni e il senior management.

- Se sceglie di utilizzare un modello preconfezionato, lo adatti alle sue esigenze specifiche.

- Verifichi spesso il suo piano con tecniche come il team viola o le esercitazioni su tavolo per apportare le modifiche necessarie.

- Utilizzi la tecnologia di risposta agli incidenti come Cortex XSOAR per ottimizzare e automatizzare i flussi di lavoro di risposta ed eliminare le attività dannose.

Se sta cercando dei modelli di IRP o una guida aggiuntiva, l' Unità 42 offre un servizio di sviluppo e revisione di IRP. Quando sarà partner di Unit 42, creerà e convaliderà il suo piano di risposta agli incidenti con l'aiuto di un esperto.

Se la preparazione è indubbiamente una parte importante della risposta agli incidenti, è altrettanto fondamentale che i SOC siano in grado di operare con precisione nei momenti di crisi. Nei momenti in cui non sono sicure di ciò che sta accadendo, molte aziende richiedono servizi di risposta agli incidenti per assistere nel rilevamento, nel contenimento e nell'eliminazione in tempo reale.

Approfondisca i piani di risposta agli incidenti per scoprire perché sono fondamentali per il successo del triage di un incidente: Che cos'è un Piano di risposta agli incidenti? Iniziare.

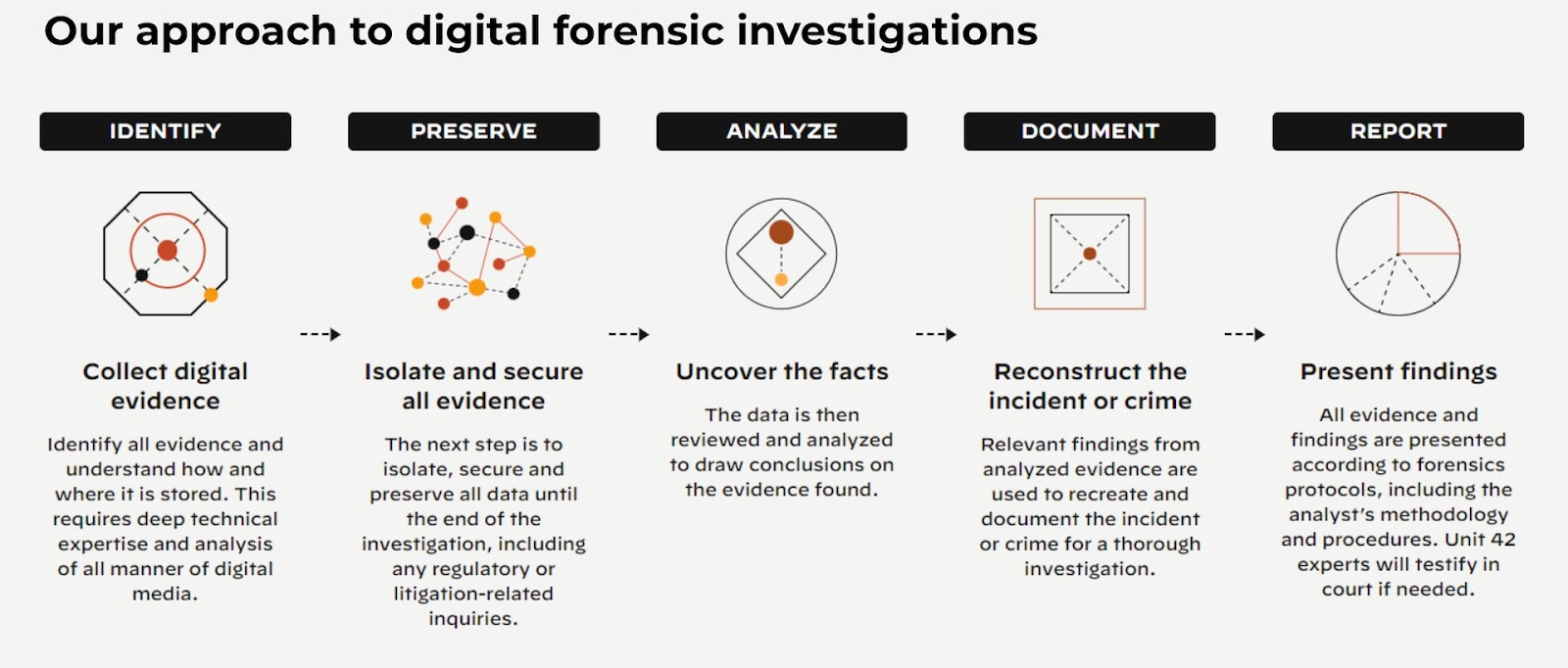

Che cos'è la Digital Forensics e la risposta agli incidenti?

Spesso, la digital forensics viene combinata con le attività di risposta agli incidenti per creare un processo più ampio di digital forensics and incident response (DFIR) . La scienza forense digitale raccoglie e indaga in modo specifico i dati con l'obiettivo di ricostruire un incidente e fornire un quadro completo dell'intero ciclo di vita dell'attacco, che spesso comporta il recupero di prove cancellate.

Figura 3: L'approccio dell'Unit 42 alla forense digitale

In combinazione, DFIR determina la causa principale dei problemi, identifica e localizza tutte le prove disponibili e offre un supporto continuo per garantire che la postura di sicurezza di un'organizzazione sia rafforzata per il futuro.

Clicchi qui per unirsi alla comunità DFIR di Cortex.

La risposta agli incidenti è una parte complessa ma cruciale della cybersecurity. Il miglior consiglio per i team addetti alla sicurezza che stanno creando programmi di risposta agli incidenti è di non agitarsi. Si prepari e pianifichi, ma non si faccia prendere dal panico! Come la cybersecurity in generale, la risposta agli incidenti non significa essere pronti al 100% per ogni attacco informatico, ma imparare e migliorare continuamente i processi per costruire la resilienza nei programmi di sicurezza. Finché saprà quali passi compiere, come trovare l'aiuto migliore e quali insidie evitare, sarà in grado di guidare il suo SOC attraverso qualsiasi incidente di sicurezza. Parte della preparazione agli attacchi è la comprensione del ciclo di vita della risposta agli incidenti.

Se questi attacchi si verificano, i SOC possono implementare il DFIR per comprendere meglio il loro ambiente e il modo in cui questi attacchi sono riusciti.

Scopra perché i servizi di investigazione digitale combinati con l'esperienza nella risposta agli incidenti sono fondamentali per gestire la crescente complessità dei moderni incidenti di cybersecurity: Forensica digitale e risposta agli incidenti

Quadri e fasi di risposta agli incidenti

I framework di risposta agli incidenti forniscono alle organizzazioni gli standard per la creazione di un IRP. Anche se non è obbligatorio implementarli, questi quadri sono eccellenti linee guida per i SOC, in quanto creano e modificano i loro piani. Ci sono due agenzie cyber particolarmente note che hanno quadri di riferimento per le organizzazioni:

- Il framework del National Institute of Standards and Technology (NIST) fornisce passi dettagliati su come creare un IRP, costruire un CSIRT e formare i dipendenti. Mentre il NIST contiene dei framework per tutto ciò che riguarda la tecnologia, il NIST SP 800-61 dettaglia i suoi suggerimenti per le IR.

- Il SANS Institute offre corsi di formazione e certificati, oltre al suo handbook di 20 pagine sull'IR. L'Unit 42 utilizza questi quadri e le linee guida del MITRE ATT&CK e del Center for Internet Security quando aiuta i clienti a creare un IRP.

Squadre di risposta agli incidenti

Figura 4: Team di risposta agli incidenti nell'edificio

Molte organizzazioni hanno un team specifico dedicato alla risposta agli incidenti. Questo team ha nomi diversi, come Computer Security Incident Response Team (CSIRT), Cyber Incident Response Team (CIRT) o Computer Emergency Response Team (CERT). Un CSIRT può essere composto da un responsabile della risposta agli incidenti, da analisti della risposta agli incidenti, da analisti di digital forensics, da reverse engineer di malware e da ricercatori di minacce. Molti di questi team sono guidati dai Chief Information Security Officer (CISO) o dai direttori IT.

In alcuni casi, le organizzazioni scelgono di combinare gli sforzi e le capacità dei loro team interni con partner esterni di risposta agli incidenti, come Unit 42. Integrare il team con altri esperti è una strategia eccellente per rispondere alla necessità di livelli diversi di competenza tematica. Poiché gli attacchi informatici possono essere di tutte le forme e dimensioni, è utile avere accesso a partner esterni esperti che possano colmare le lacune di competenze quando necessario.

Oltre ad avere membri del team focalizzati sul cyber, è anche utile avere stakeholder non appartenenti alla sicurezza nel team di risposta agli incidenti. Questo può includere il settore legale, i risk manager, le risorse umane e altre funzioni aziendali.

Per esempio, è bene avere un rappresentante delle risorse umane nel team, nel caso in cui l'incidente di sicurezza coinvolga un dipendente, come nel caso di minacce interne o fughe di dati. Avere un consulente legale generale nel team può essere importante per valutare le implicazioni legali o se l'incidente coinvolge terze parti, come clienti o fornitori. Infine, un CSIRT dovrebbe avere uno specialista di pubbliche relazioni per presentare informazioni accurate alle parti interessate.

Avere un team di risposta agli incidenti ben rodato e capace è una parte fondamentale del processo di risposta agli incidenti. Agendo come esperti in un momento di crisi, il CSIRT dovrebbe anche dedicare del tempo alla ricerca delle minacce, incoraggiando le best practice e sviluppando un piano di risposta agli incidenti.

Strumenti e tecnologie di risposta agli incidenti

Oltre a un piano di risposta agli incidenti, i team addetti alla sicurezza hanno bisogno di strumenti che li aiutino a rispondere rapidamente e in scala agli avvisi di sicurezza, dalla scoperta al rilevamento e alla risposta. Gli strumenti tradizionali utilizzati nei SOC includono EDR, SIEM e centinaia di altri strumenti commercializzati per i team SOC. Tuttavia, se sta pensando di automatizzare parti chiave dei suoi processi di IR, sarebbe prudente guardare a strumenti che siano strettamente integrati e che permettano la condivisione dei dati per fornire una visibilità completa e un contesto di ciò che sta accadendo in tutta la sua organizzazione. Questo approccio riduce anche al minimo le efficienze operative e la curva di apprendimento per il suo team, che deve gestire una miriade di strumenti.

Rilevamento e prevenzione degli incidenti

Cerca un ecosistema olistico con una visione della postura di sicurezza per il rilevamento mirato delle minacce, il monitoraggio comportamentale, l'intelligence, la scoperta delle risorse e la valutazione del rischio.

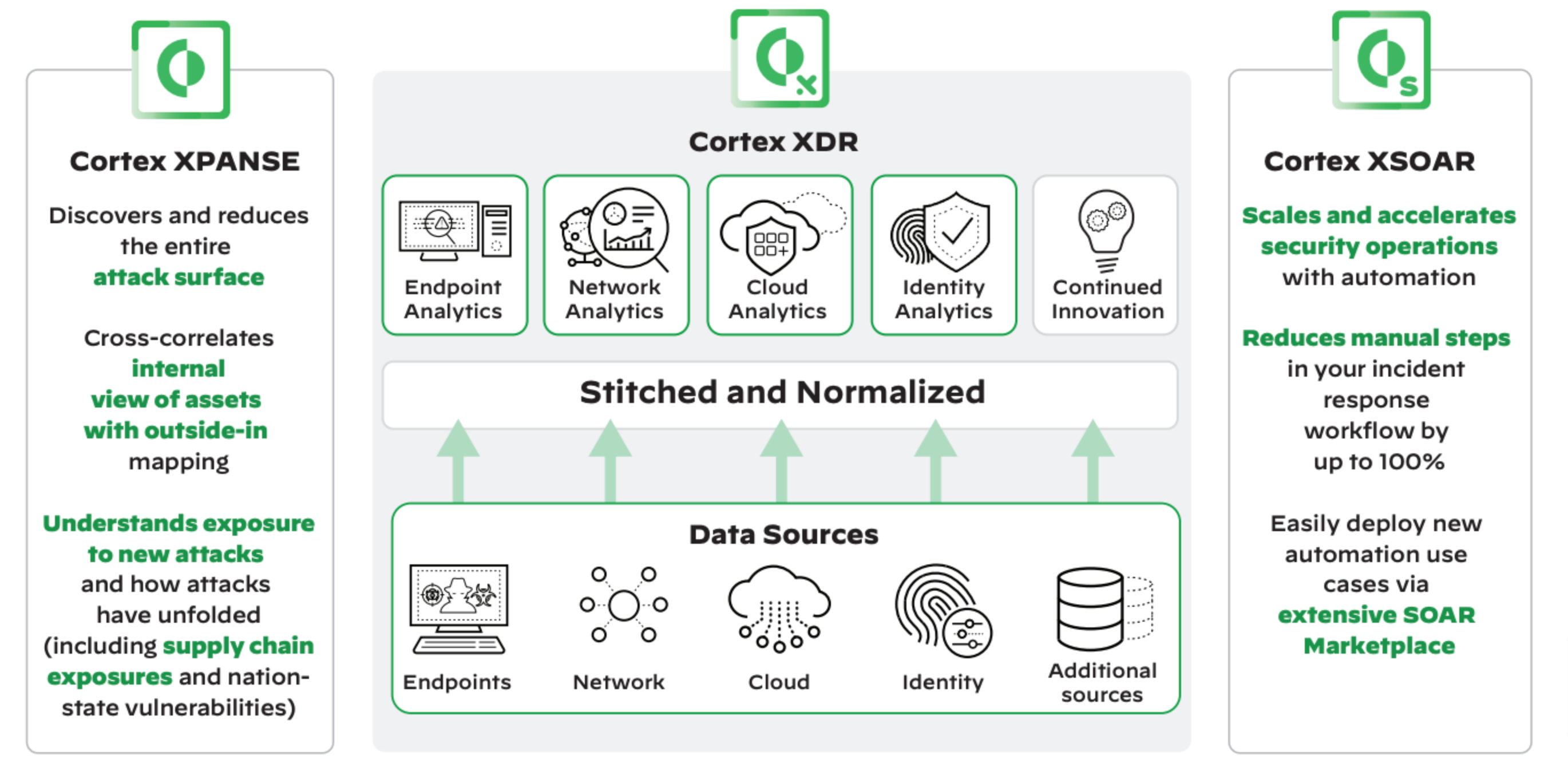

Le soluzioni di rilevamento e risposta estese (XDR) come Cortex XDR riuniscono telemetria disparata da fonti multiple (e in alcuni casi complementari), tra cui EDR, analisi del traffico di rete (NTA), analisi del comportamento di utenti ed entità (UEBA) e indicatori di compromissione (IoC). Esegue poi un'analisi comportamentale basata sul ML per raggruppare gli avvisi associati, inserendoli in una timeline, e rivelare la causa principale per accelerare il triage e le indagini per gli analisti di tutti i livelli di competenza.

Individuazione e mitigazione degli asset connessi a Internet

L'ascesa del cloud e del lavoro in remoto significa che le superfici di attacco sono in continuo movimento, cambiano e diventano più complesse. Inoltre, i progressi nelle tecnologie di scansione consentono agli aggressori di scansionare l'intera rete Internet in modo rapido e semplice per individuare i vettori d'attacco, rivelando risorse abbandonate, non funzionanti o mal configurate che possono diventare backdoor per la compromissione. Distribuire una soluzione di attack surface management come Cortex Xpanse può fornire una valutazione continua della superficie di attacco esterna di un'organizzazione, con un inventario completo e continuamente aggiornato di tutti gli asset - compresi gli indirizzi IP, i domini, i certificati, l'infrastruttura cloud e i sistemi fisici - connessi alla rete di un'organizzazione e traccia chi nell'organizzazione è responsabile di ciascun asset.

Risposta agli incidenti e orchestrazione, automazione e risposta della sicurezza (SOAR)

La tecnologia di orchestrazione, automazione e risposta della sicurezza (SOAR) come Cortex XSOAR aiuta a coordinare, eseguire e automatizzare le attività tra varie persone e strumenti, il tutto all'interno di un'unica piattaforma. Ciò consente alle organizzazioni non solo di rispondere rapidamente agli attacchi di cybersecurity, ma anche di osservare, comprendere e prevenire gli incidenti futuri, migliorando così la loro postura di sicurezza complessiva.

Un prodotto SOAR completo, secondo la definizione di Gartner, è progettato per operare in base a tre funzionalità software principali: gestione delle minacce e delle vulnerabilità, risposta agli incidenti di sicurezza e automazione delle operazioni di sicurezza.

La gestione delle minacce e delle vulnerabilità è la gestione dei feed delle minacce che forniscono ai team di intelligence sulle minacce e di risposta agli incidenti un contesto aggiuntivo sugli IoC nei loro incidenti o sulle nuove minacce in circolazione, mentre l'automazione delle operazioni di sicurezza si riferisce all'orchestrazione degli strumenti di sicurezza utilizzati in un SOC in flussi di lavoro automatizzati di risposta agli incidenti che accelerano l'indagine e la riparazione degli incidenti.

Figura 5: Automazione del flusso di lavoro end-to-end per le operazioni di sicurezza.

Servizi di risposta agli incidenti

Molti SOC hanno risorse limitate o addirittura inesistenti per rispondere efficacemente a un incidente. Ecco perché molte aziende scelgono di affidarsi a partner esterni per assistere le loro esigenze di risposta agli incidenti. Integrando o addirittura sostituendo i team interni, questi partner forniscono servizi per monitorare, rilevare e rispondere agli incidenti di sicurezza che si verificano.

Nel caso dei servizi IR di Unit 42, i nostri esperti sono pronti 24 ore su 24, 7 giorni su 7, a distribuire risorse per rispondere alle sue esigenze di risposta agli incidenti. Possiamo distribuire gli strumenti migliori della categoria, come Cortex XDR , per contenere le minacce e raccogliere prove in pochi minuti. Queste informazioni saranno poi condensate in un'analisi post-mortem che contribuirà a migliorare il suo IRP. Guardi il video qui sotto per vedere come un esperto dell'Unit 42 opererà come un'estensione del suo team.

Inizi la sua risposta nel giro di pochi minuti con una Unit 42 Retainer

Con una Unit 42 Retainer, la sua organizzazione riceverà crediti prepagati per la risposta agli incidenti. Il suo SOC può fare dei nostri esperti un'estensione del suo team, avendoli a disposizione nelle chiamate rapide ogni volta che richiede assistenza. Non si impegnerà in una ricerca frenetica di risorse quando c'è un problema. Invece, uno specialista che ha già familiarità con il suo ambiente sarà lì per aiutarla quando la chiamerà.

Se non utilizza tutti i suoi crediti di mantenimento per l'IR, può riutilizzarli per qualsiasi altro servizio di gestione del rischio informatico di Unit 42 per aiutarla a diventare più proattiva, tra cui lo sviluppo dell'IRP, le valutazioni del rischio e molto altro ancora.

Per saperne di più sulla risposta agli incidenti

La risposta agli incidenti deve evolversi con il panorama delle minacce in continua evoluzione, e questo inizia con la comprensione delle ultime tendenze. Per avere una rappresentazione accurata del presente e del futuro della risposta agli incidenti, consulti il Rapporto sulla risposta agli incidenti dell'Unit 42 del 2022.

L'e-book gratuito di Unit 42, Rispondere alle minacce in tempo record, fornisce una guida per aiutare il suo team a rilevare, rispondere e contenere rapidamente gli incidenti di sicurezza.

- Definire ruoli e responsabilità per ogni membro coinvolto nella risposta agli incidenti.

- Un inventario delle tecnologie utilizzate nell'organizzazione - hardware, software, servizi cloud.

- Piano di continuità aziendale per il ripristino dei sistemi e dei dati critici e interessati in caso di violazione.

- Una metodologia dettagliata di risposta agli incidenti che delinea i passi specifici da compiere in ogni fase del processo di risposta agli incidenti.

- Piano di comunicazione per gli stakeholder rilevanti dell'organizzazione, compresi i dirigenti dell'azienda, i dipendenti, i clienti, i partner e le forze dell'ordine.

- Documentazione per l'audit e la revisione post-investigativa, con istruzioni sulla raccolta di informazioni e sulla documentazione delle azioni investigative e di risposta intraprese.

I SOC devono evolvere oltre il SIEM. In breve, le esigenze del SOC sono cambiate, ma non il design del SIEM e del SOC. La maggior parte degli altri elementi chiave dell'architettura di sicurezza sono stati modernizzati. L'endpoint è passato dall'antivirus all'EDR e all'XDR; la rete è passata da un perimetro "hard shell" a Zero Trust e SASE; il runtime è passato dal data center al cloud. Al contrario, il SOC opera ancora su un modello SIEM progettato 20 anni fa.

Quel modello, sia che venga fornito come software locale o che venga trasferito nel cloud, è stato costruito intorno all'analista umano. Gli analisti SOC analizzavano centinaia di avvisi al giorno, eseguivano il triage manualmente raccogliendo dati contestuali e dedicavano la maggior parte del loro tempo ai falsi positivi e allo sforzo manuale. Con l'aumento del volume degli avvisi e la difficoltà di integrare i dati da più sistemi, l'approccio guidato dall'uomo si è rotto. Invece, il modo moderno di scalare un SOC efficace è con l'automazione come base e con gli analisti che lavorano su un piccolo insieme di incidenti ad alto rischio.

Una migliore modellazione e integrazione dei dati, combinata con l'analisi e il rilevamento automatico, alleggerisce il carico degli ingegneri della sicurezza, che non devono più costruire regole di correlazione personalizzate per integrare i dati e rilevare le minacce. A differenza delle operazioni di sicurezza tradizionali, il moderno SOC è guidato dalla scienza dei dati applicata a enormi insiemi di dati, piuttosto che dal giudizio umano e dalle regole progettate per catturare le minacce di ieri. Il SOC moderno deve essere costruito su una nuova architettura con:

- Integrazione dei dati, analisi e triage ampi e automatizzati.

- Flussi di lavoro unificati che consentono agli analisti di essere produttivi.

- Intelligenza integrata e risposta automatizzata in grado di bloccare gli attacchi con un'assistenza minima da parte dell'analista.