Che cos'è Zero Trust Edge (ZTE)?

Zero Trust edge (ZTE) è un'architettura cloud-driven che integra rete e sicurezza e utilizza Zero Trust per autenticare e monitorare le interazioni di rete.

Le aziende utilizzano sempre più i principi di rete Zero Trust per connettere in modo sicuro un numero crescente di utenti e dispositivi alle risorse, il che rappresenta un fattore primario per ZTE. Per molte organizzazioni, una delle applicazioni principali di ZTE è la sicurezza dei lavoratori remoti e la riduzione della dipendenza dalle reti private virtuali (VPN).

Perché Zero Trust Edge è importante?

ZTE è importante perché fornisce un gateway più sicuro a Internet e l'accesso alle applicazioni e ai dati di un'organizzazione per i siti fisici e la forza lavoro remota.

Sono tre i fattori chiave che guidano l'integrazione più profonda della rete e della sicurezza di ZTE:

- Il traffico di rete deve aderire a rigorosi livelli di fiducia nella sicurezza e rispettare le politiche stabilite.

- Piuttosto che i team addetti alla sicurezza si sovrappongono alle reti aziendali, le organizzazioni devono adottare le politiche ZTE e perseguire un approccio alla rete incentrato sulla sicurezza.

- Tutti i client e gli endpoint devono avere un accesso sicuro a Internet, in grado di neutralizzare o aggirare le potenziali minacce malware in qualsiasi punto del percorso di rete.

L'accelerazione digitale, caratterizzata da luoghi di lavoro ibridi e accesso diffuso alle applicazioni, espande la superficie di attacco e aumenta la vulnerabilità delle aziende alle minacce avanzate. Le architetture di rete tradizionali, con prodotti mirati e accesso implicito a tutte le applicazioni, non sono più adeguate.

Il modello ZTE affronta questa sfida formando un nuovo perimetro. Fa convergere la sicurezza e la rete in tutti i punti, garantendo l'accesso esplicito alle applicazioni in base alla convalida continua dell'identità e del contesto dell'utente. Questo stabilisce il ruolo cruciale di ZTE nel moderno ecosistema digitale, fungendo da efficace scudo difensivo in un ambiente sempre più interconnesso e soggetto a minacce.

Come funziona Zero Trust Edge?

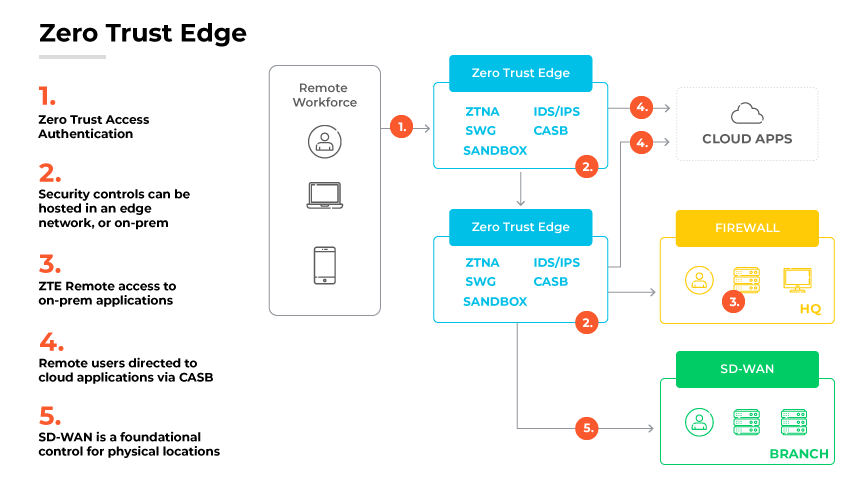

Zero Trust edge applica un'autenticazione e una convalida meticolose; in sostanza, considera ogni transazione in rete come potenzialmente rischiosa.

Per quanto riguarda la meccanica di ZTE, essa nasce dall'inserimento di elementi di ZTE in uno stack di sicurezza ospitato nel cloud o nell'edge, tenendo conto dei vincoli di larghezza di banda, che potrebbero richiedere un'infrastruttura locale per alcuni componenti.

ZTE si affida a due principi critici guidati dal cloud:

Gestione della rete e della sicurezza di rete basata sul cloud:

Assicura l'uniformità delle politiche in tutta l'azienda, riducendo gli errori e migliorando l'efficienza.Strumenti di analisi che collegano perfettamente rete e sicurezza:

Consente un migliore utilizzo dei collegamenti, il rilevamento precoce delle anomalie della rete e il monitoraggio completo della rete.

Ciò richiede soluzioni basate sul cloud, a causa del volume sostanziale di dati che necessitano di archiviazione ed elaborazione per un'analisi efficace.

Una volta distribuito, ZTE consente alle organizzazioni di gestire, monitorare e analizzare in modo centralizzato una serie di servizi di sicurezza e di rete, sia ospitati nel cloud che in remoto. L'obiettivo finale è fornire una sicurezza rigorosa senza compromettere le capacità di rete.

Implementazione di ZTE

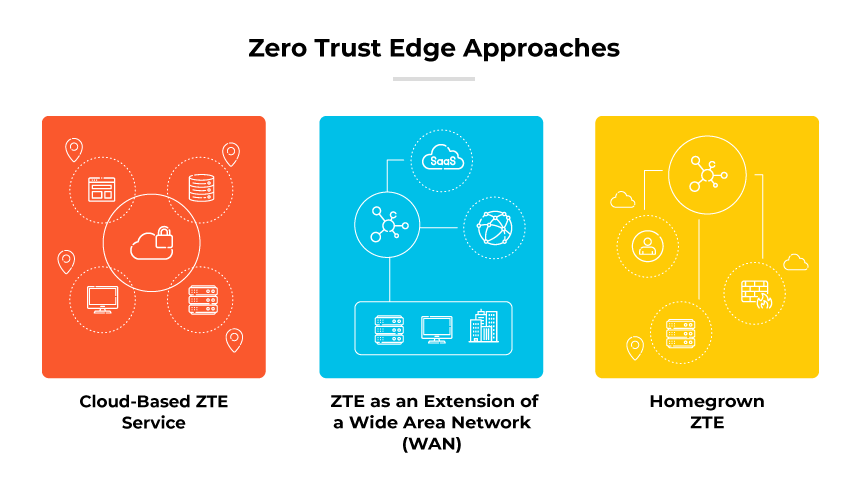

Le organizzazioni hanno tre percorsi principali per implementare ZTE:

Servizio ZTE basato sul cloud

Un servizio ZTE basato su cloud utilizza più punti di presenza (POP) con funzionalità ZTE intrinseche. Questo approccio rispecchia i modelli di consegna del software-as-a-service (SaaS).ZTE come estensione di una rete WAN (Wide Area Network).

Un approccio interno incorpora ZTE come estensione di un servizio di connessione alla rete WAN (Wide Area Network).

I carrier offrono funzionalità ZTE e sicurezza in outsourcing. Sebbene esistano diverse soluzioni locali, potrebbero mancare dell'agilità dei sistemi basati sul cloud. Inoltre, le combinazioni di SD-WAN e ZTE richiedono configurazioni di policy individuali per ciascun servizio, rendendo impraticabile una soluzione unica e olistica.ZTE di casa

Le organizzazioni più grandi e agili hanno la possibilità di sviluppare la propria offerta ZTE. Questo metodo richiede servizi di cloud pubblico per i POP e firewall ospitati nel cloud, oltre ad altri servizi di sicurezza. Nonostante la sua intrinseca flessibilità, ZTE richiede un monitoraggio costante dei componenti di sicurezza e dei servizi cloud in evoluzione. È fondamentale anche un'adeguata competenza informatica per gestire e mantenere l'offerta.

Vantaggi di Zero Trust Edge

Mitigazione del rischio potenziata

Un vantaggio primario di ZTE consiste nella sua capacità di ridurre in modo sostanziale le vulnerabilità della rete. Con la sicurezza radicata a ogni livello della rete e con ogni transazione sottoposta a un'autenticazione rigorosa, le potenziali minacce vengono mitigate in modo significativo. Indipendentemente dal luogo in cui gli utenti si collegano o dalle applicazioni che utilizzano, ZTE offre una sicurezza costante e di alto livello.

Applicando politiche di sicurezza coerenti e coordinate su tutte le fonti di connessione, ZTE protegge anche i luoghi di lavoro ibridi. Indipendentemente dal fatto che i dipendenti si connettano da reti non gestite o dall'ufficio, ZTE applica lo stesso livello di controllo.

ZTE consente anche l'accesso alla rete Zero Trust (ZTNA) ovunque. Passa dalla fiducia implicita all'accesso esplicito basato sull'identità e sul contesto, con conseguente convalida continua. Questo assicura un controllo efficace dell'accesso alla rete, migliorando la sicurezza complessiva della rete.

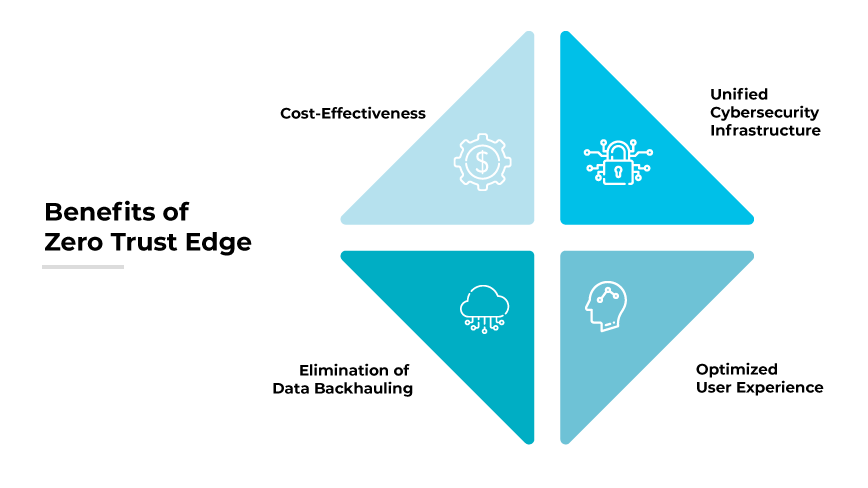

ZTE migliora le capacità di risposta agli incidenti. Promuovendo la collaborazione tra i team, ZTE migliora le capacità di risposta agli incidenti e semplifica la risoluzione dei problemi, offrendo un approccio più proattivo alla gestione della sicurezza.Costo-efficacia

Grazie alla sua natura automatizzata e basata sul cloud, le reti ZTE offrono una soluzione di sicurezza economica e scalabile. Essendo parte integrante di Internet, si adattano alla trasformazione digitale senza sforzo, senza essere ostacolati da architetture tradizionali. Questo si traduce in un sostanziale risparmio sui costi e garantisce che le organizzazioni paghino solo per le risorse che utilizzano.Ottimizzazione dell'esperienza dell'utente

ZTE facilita l'esperienza dell'utente migliorando le prestazioni e il throughput della rete. Si concentra sulla fornitura di percorsi ottimali e di un'esperienza digitale completa, accelerando in modo significativo le prestazioni delle applicazioni.Infrastruttura di cybersecurity unificata

L'adozione di ZTE condensa più strumenti di cybersecurity in una soluzione unificata, semplificando il monitoraggio, l'analisi e la risposta alle minacce di cybersecurity. Il consolidamento porta a un'infrastruttura di cybersecurity più gestibile ed efficiente, eliminando i potenziali problemi di compatibilità.

Le capacità complete di ZTE riducono la necessità di ricorrere a più fornitori di sicurezza, offrendo l'opzione di un numero singolo o limitato di fornitori. Tuttavia, è essenziale che le organizzazioni si assicurino che i venditori possano integrare efficacemente le soluzioni nell'infrastruttura di rete esistente.Eliminazione del backhauling dei dati

Le configurazioni tradizionali di Virtual Private Network (VPN) spesso effettuano il backhaul del traffico degli utenti remoti attraverso le reti aziendali. Questo processo può provocare una congestione significativa della larghezza di banda. Tuttavia, ZTE impiega i cloud on-ramp per la connettività globale e l'ispezione di sicurezza, eliminando così il backhauling dei dati e aumentando le prestazioni.

Le sfide di ZTE

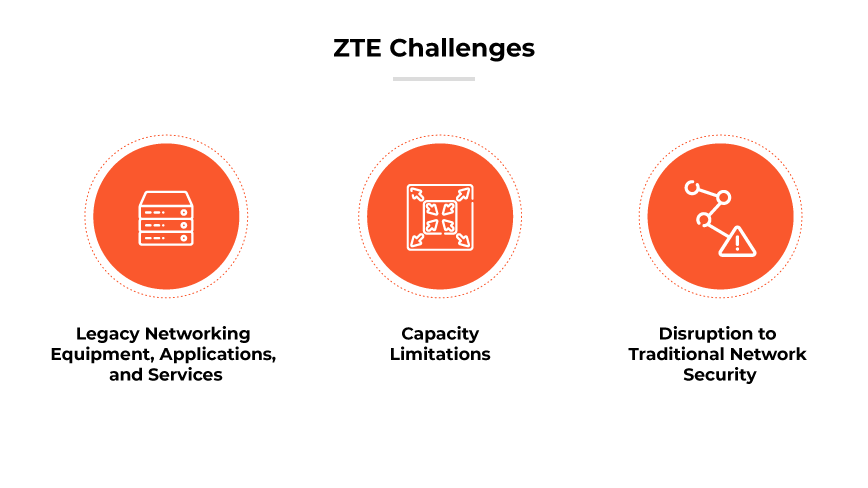

Apparecchiature, applicazioni e servizi di rete legacy

L'incorporazione di tecnologie operative (OT) e di Dispositivi IoT (Internet of Things) può complicare la transizione a un quadro ZTE. Questi dispositivi, potenzialmente migliaia all'interno di un'organizzazione, possono essere legati a dispositivi di rete tradizionali. La transizione di questi dispositivi a una rete ZTE può essere un processo complesso che richiede una revisione sostanziale dell'infrastruttura.

La compatibilità con l'hardware tradizionale è un altro ostacolo significativo nella transizione a ZTE. I componenti delle infrastrutture critiche possono dipendere da hardware obsoleto e la loro modernizzazione può essere un compito arduo. Inoltre, alcuni hardware legacy potrebbero non supportare i requisiti di ZTE, rendendo necessaria la rivalutazione e la potenziale sostituzione delle tecnologie operative e dei Dispositivi IoT.

Anche l'integrazione di applicazioni e servizi legacy nel framework ZTE pone sfide significative. Particolarmente problematiche sono le applicazioni costruite su protocolli non web, come il Remote Desktop Protocol (RDP) o l'infrastruttura desktop virtuale (VDI) per l'accesso remoto e il Session Initiation Protocol (SIP) o Voice over IP (VoIP) per i servizi vocali. Queste applicazioni non dispongono di procedure standardizzate per l'utilizzo dello ZTE, complicando la loro integrazione.Limitazioni di capacità

I vincoli di capacità sono difficili nell'implementazione di ZTE. Sebbene ZTE possa risolvere i problemi di accesso remoto della forza lavoro, attualmente non ha la capacità di sostituire i servizi di sicurezza di rete e di sicurezza ad alto volume che forniscono l'accesso ai centri dati. Di conseguenza, le organizzazioni potrebbero dover perseguire la migrazione al cloud prima di passare alcune risorse aziendali alla protezione ZTE.

Prima dell'implementazione di ZTE, le aziende devono valutare attentamente la capacità della rete. Se è vicino ai limiti di capacità, potrebbe essere necessario identificare ulteriori soluzioni di lavoro o intraprendere aggiornamenti significativi. In alcuni casi, potrebbe essere necessario migrare a un'infrastruttura basata su cloud prima di implementare ZTE, il che potrebbe aggiungere ulteriori complicazioni al processo di transizione.Interruzione della sicurezza di rete tradizionale.

Come approccio nuovo e trasformativo, ZTE sconvolge le pratiche tradizionali di sicurezza di rete. Questa interruzione può creare delle sfide nel momento in cui le organizzazioni si adattano al cambiamento di paradigma, soprattutto perché la sicurezza di rete è stata tradizionalmente praticata in modi fondamentalmente diversi. Il processo di transizione può quindi essere complicato, richiedendo una pianificazione e un adattamento significativi.

Qual è la differenza tra Zero Trust Edge e SASE?

Il Secure Access Service Edge (SASE) e lo Zero Trust Edge (ZTE) condividono principi e obiettivi comuni, come il consolidamento delle funzionalità di rete e la sicurezza di rete fornita dal cloud. Tuttavia, si differenziano per l'enfasi e l'approccio.

SASE rappresenta una convergenza di Software-Defined Wide Area Networking (SD-WAN) e di una gamma di servizi di sicurezza di rete in un'offerta unificata basata sul cloud. Consente un accesso alla rete sicuro ed efficiente, rispondendo alle esigenze di una forza lavoro sempre più remota e distribuita.

ZTE, definito come un'evoluzione del modello SASE originale, si concentra sul componente "Zero Trust", con l'obiettivo di stabilire un rigoroso Zero-Trust-as-a-Service al di là dei controlli di accesso. ZTE riflette l'approccio Zero Trust ipotizzando uno scenario peggiore, in cui autentica ogni connessione, indipendentemente dalla natura o dall'origine.

Mentre SASE offre un'amalgama di servizi di rete e sicurezza in un modello basato sul cloud, ZTE adotta una posizione più rigorosa, concentrandosi intensamente sull'autenticazione per sostenere i principi di Zero Trust in tutta l'infrastruttura di rete.

Domande frequenti su Zero Trust Edge

L'accesso di rete Zero Trust (ZTNA) è una categoria di tecnologie che fornisce un accesso remoto sicuro ad applicazioni e servizi sulla base di politiche di controllo dell'accesso definite. Utilizza gli stessi principi di Zero Trust, ma è un componente di ZTE.