- 1. Perché la sicurezza del cloud è importante?

- 2. Elementi essenziali di una Strategia di sicurezza per il cloud.

- 3. I tre pilastri della sicurezza del cloud

- 4. Come funziona la sicurezza del cloud?

- 5. Il modello di responsabilità condivisa

- 6. I principali rischi e sfide della sicurezza del cloud

- 7. Strumenti di sicurezza per il cloud

- 8. Migliori pratiche di sicurezza nel cloud

- 9. Domande frequenti sulla sicurezza nel cloud

- Perché la sicurezza del cloud è importante?

- Elementi essenziali di una Strategia di sicurezza per il cloud.

- I tre pilastri della sicurezza del cloud

- Come funziona la sicurezza del cloud?

- Il modello di responsabilità condivisa

- I principali rischi e sfide della sicurezza del cloud

- Strumenti di sicurezza per il cloud

- Migliori pratiche di sicurezza nel cloud

- Domande frequenti sulla sicurezza nel cloud

Che cos'è la sicurezza del cloud?

- Perché la sicurezza del cloud è importante?

- Elementi essenziali di una Strategia di sicurezza per il cloud.

- I tre pilastri della sicurezza del cloud

- Come funziona la sicurezza del cloud?

- Il modello di responsabilità condivisa

- I principali rischi e sfide della sicurezza del cloud

- Strumenti di sicurezza per il cloud

- Migliori pratiche di sicurezza nel cloud

- Domande frequenti sulla sicurezza nel cloud

La sicurezza del cloud, o sicurezza del cloud computing, riguarda la salvaguardia delle misure, delle tecnologie, dei processi e delle politiche progettate per proteggere i sistemi, i dati e le infrastrutture del cloud computing dalle minacce informatiche. Assicura che i suoi dati archiviati ed elaborati nel cloud rimangano riservati, integri e disponibili, mantenendo gli utenti e le organizzazioni al sicuro da accessi non autorizzati, violazioni e perdite di dati.

Mentre la cybersecurity comprende un'ampia gamma di misure protettive per i sistemi informativi, la sicurezza del cloud si concentra sulla difesa delle risorse ospitate sull'infrastruttura di fornitori di servizi terzi.

Perché la sicurezza del cloud è importante?

La sicurezza del cloud protegge i dati sensibili, le applicazioni e le infrastrutture ospitate nel cloud. Poiché le organizzazioni utilizzano sempre più il cloud computing e i fornitori di servizi cloud (CSP)di terze parti, devono affrontare sfide di sicurezza uniche, tra cui violazioni di dati, accessi non autorizzati e conformità normativa.

- Protezione dei dati: Gli ambienti cloud spesso conservano dati personali, finanziari e di proprietà intellettuale sensibili. Le solide misure di sicurezza del cloud proteggono questi dati da furto, perdita e accesso non autorizzato.

- Conformità normativa: Standard di conformità come GDPR, HIPAAe PCI DSS regolano molti settori. La sicurezza del cloud aiuta le organizzazioni a soddisfare questi requisiti, evitando conseguenze legali e sanzioni finanziarie.

- Mitigazione delle minacce informatiche: Gli ambienti cloud sono bersaglio frequente di attacchi informatici, tra cui phishing, ransomware e DDoS. Soluzioni di sicurezza cloud efficaci proteggono da queste minacce, garantendo la continuità aziendale.

- Modello di responsabilità condivisa: Nel cloud computing, la sicurezza è una responsabilità condivisa tra il fornitore di servizi e il cliente. Gli strumenti e le pratiche di sicurezza del cloud consentono alle organizzazioni di partecipare a questa partnership.

- Accesso remoto sicuro: Con l'aumento del lavoro da remoto, i dipendenti spesso accedono ai sistemi basati sul cloud da diverse località e dispositivi. Le VPN (reti private virtuali), l'accesso alla rete Zero Trust (ZTNA) e i gateway sicuri assicurano che l'accesso rimanga sicuro senza compromettere i dati dell'organizzazione.

- Mantenere la fiducia del cliente: Le violazioni dei dati o i fallimenti della sicurezza possono danneggiare la reputazione di un'azienda ed erodere la fiducia dei clienti. Le forti misure di sicurezza del cloud aiutano a mantenere la fiducia e la fedeltà dei clienti.

- Efficienza dei costi: La sicurezza proattiva del cloud previene costose violazioni dei dati e tempi di inattività, riducendo i costi a lungo termine associati al recupero degli incidenti e alle violazioni della conformità.

Determinare l'opzione migliore per la sua organizzazione: Sicurezza costruita dal CSP contro sicurezza nativa del cloud di terze parti.

Elementi essenziali di una Strategia di sicurezza per il cloud.

Per comprendere la sicurezza del cloud, è necessario concentrarsi sui contenuti fondamentali di un piano strategico di sicurezza del cloud, che comprende strategie e tecnologie per proteggere dati, applicazioni e infrastrutture. Le aree chiave includono:

- Protezione dei dati: Salvaguardia dei dati a riposo, in transito e durante l'elaborazione attraverso la crittografia e i controlli di accesso.

- Gestione dell'identità e dell'accesso (IAM): Garantire che solo gli utenti e i dispositivi autorizzati possano accedere alle risorse cloud.

- Conformità e governance: Aderisce ai requisiti legali e normativi, come GDPR, HIPAA o CCPA.

- Visibilità: Monitorare l'attività del cloud per identificare potenziali minacce alla sicurezza attraverso strumenti di registrazione, auditing e analisi.

- Sicurezza di rete: Proteggere la comunicazione e la connettività all'interno e tra gli ambienti cloud utilizzando firewall, sistemi di rilevamento delle intrusioni (IDS) e altri strumenti.

- Rilevamento e prevenzione delle minacce: Identificare e mitigare le vulnerabilità e i rischi attraverso strumenti automatizzati, machine learning e intelligence sulle minacce.

- Risposta agli incidenti: Stabilire procedure per affrontare efficacemente le violazioni della sicurezza o gli attacchi informatici.

- Sicurezza delle applicazioni: Proteggere le applicazioni ospitate nel cloud da vulnerabilità o configurazioni errate.

I tre pilastri della sicurezza del cloud

I tre pilastri della sicurezza del cloud - riservatezza, integrità e disponibilità - forniscono un quadro fondamentale per la sicurezza degli ambienti cloud. Questi principi, spesso chiamati triade CIA, costituiscono la spina dorsale della sicurezza del cloud e dei principi generali di cybersecurity.

Riservatezza

La riservatezza assicura che solo le persone e i sistemi autorizzati possano accedere ai dati sensibili. Ciò si ottiene attraverso la crittografia dei dati, l'utilizzo di controlli di accesso forti come l'autenticazione a più fattori (MFA) e il controllo di accesso basato sui ruoli (RBAC), e la protezione delle API applicando il principio del minimo privilegio. Salvaguardando la riservatezza, le organizzazioni possono proteggere le loro operazioni e la fiducia degli utenti.

Integrità

L'integrità garantisce che i dati e i sistemi rimangano accurati, affidabili e privi di manomissioni. Le organizzazioni verificano i dati con tecniche come hashing e checksum, implementano il controllo delle versioni e i backup per proteggere dalle modifiche e adottano pratiche sicure DevOps (DevSecOps) per garantire la sicurezza delle applicazioni.

Disponibilità

La disponibilità assicura che i servizi cloud, le applicazioni e i dati siano accessibili quando necessario. Le organizzazioni ottengono questo risultato attraverso meccanismi di ridondanza e failover, implementando la protezione DDoS (distributed denial-of-service) ed eseguendo aggiornamenti e patch regolari del sistema per mitigare le vulnerabilità che potrebbero causare tempi di inattività.

Come funziona la sicurezza del cloud?

La sicurezza del cloud funziona in tre ambienti principali: pubblico, privato e ibrido.

Cloud pubblico

Il cloud pubblico offre servizi IT via Internet. Un fornitore di terze parti possiede e gestisce l'infrastruttura sottostante. Le organizzazioni utilizzano servizi cloud pubblici per varie applicazioni, tra cui soluzioni basate sul web e archiviazione dati. Questi servizi vengono fatturati annualmente o in base all'utilizzo effettivo, con costi legati al consumo di risorse e al traffico di dati.

In un ambiente cloud pubblico, le organizzazioni condividono l'infrastruttura con altri utenti, ma gestiscono le loro risorse attraverso account individuali. Il cloud pubblico offre una distribuzione rapida di applicazioni scalabili accessibili a livello globale, eliminando la necessità di investimenti iniziali sostanziali.

Cloud privato

Un cloud privato viene utilizzato esclusivamente da una singola azienda o organizzazione. Può essere di proprietà, gestito e operato dall'azienda, da un fornitore di servizi di terze parti o da entrambi, e può essere situato in un locale o fuori sede.

I cloud privati offrono gli stessi vantaggi dei cloud pubblici, come la scalabilità elastica e il risparmio sui costi, la disponibilità delle risorse, il controllo totale, la privacy e la conformità normativa. Sono ideali per le organizzazioni con rigidi requisiti di conformità o che richiedono un controllo assoluto dei dati, come le agenzie governative e le istituzioni finanziarie.

Cloud ibrido

Un hybrid cloud combina ambienti locali, privati e pubblici, mantenendoli orchestrati e distinti. I dati e le applicazioni possono spostarsi tra questi ambienti, offrendo una maggiore flessibilità. I cloud ibridi sono adatti alle organizzazioni che estendono la loro infrastruttura locale con specifici casi d'uso del cloud.

Per esempio, i cloud pubblici possono gestire esigenze di alto volume e bassa sicurezza, come le applicazioni basate sul web, mentre i cloud privati gestiscono operazioni sensibili e critiche per l'azienda, come il reporting finanziario. La loro adattabilità rende i cloud ibridi un'opzione interessante per molte aziende.

Il modello di responsabilità condivisa

Il modello di responsabilità condivisa divide le responsabilità della sicurezza tra un CSP e i suoi clienti. Le organizzazioni devono allineare la loro strategia di sicurezza a questo modello per proteggere i dati, le applicazioni e lo stato di conformità, sfruttando i vantaggi del cloud computing. Comprendere il ruolo di ciascuna parte riduce i rischi di vulnerabilità.

Responsabilità del CSP

- Sicurezza dell'infrastruttura: La sicurezza dell'infrastruttura fisica, compresi i server, lo storage e la rete.

- Sicurezza del software: Garantire la sicurezza dei servizi fondamentali, compresi gli hypervisor e i sistemi operativi.

- Conformità: Mantenere le certificazioni e la conformità della propria infrastruttura per soddisfare standard come SOC, ISO, GDPR o HIPAA.

Responsabilità del cliente

- Sicurezza dei dati: Protezione dei dati archiviati nel cloud, compresa la crittografia e i controlli di accesso.

- IAM: Gestire le identità, i ruoli e le autorizzazioni degli utenti per garantire che solo le persone autorizzate accedano alle risorse.

- Sicurezza delle applicazioni: Proteggere applicazioni, configurazioni o carichi di lavoro distribuiti nel cloud.

- Conformità: Assicurarsi che l'uso sia in linea con i requisiti normativi specifici dell'organizzazione.

Responsabilità del carico di lavoro

Le responsabilità del carico di lavoro variano in base al tipo di servizio cloud:

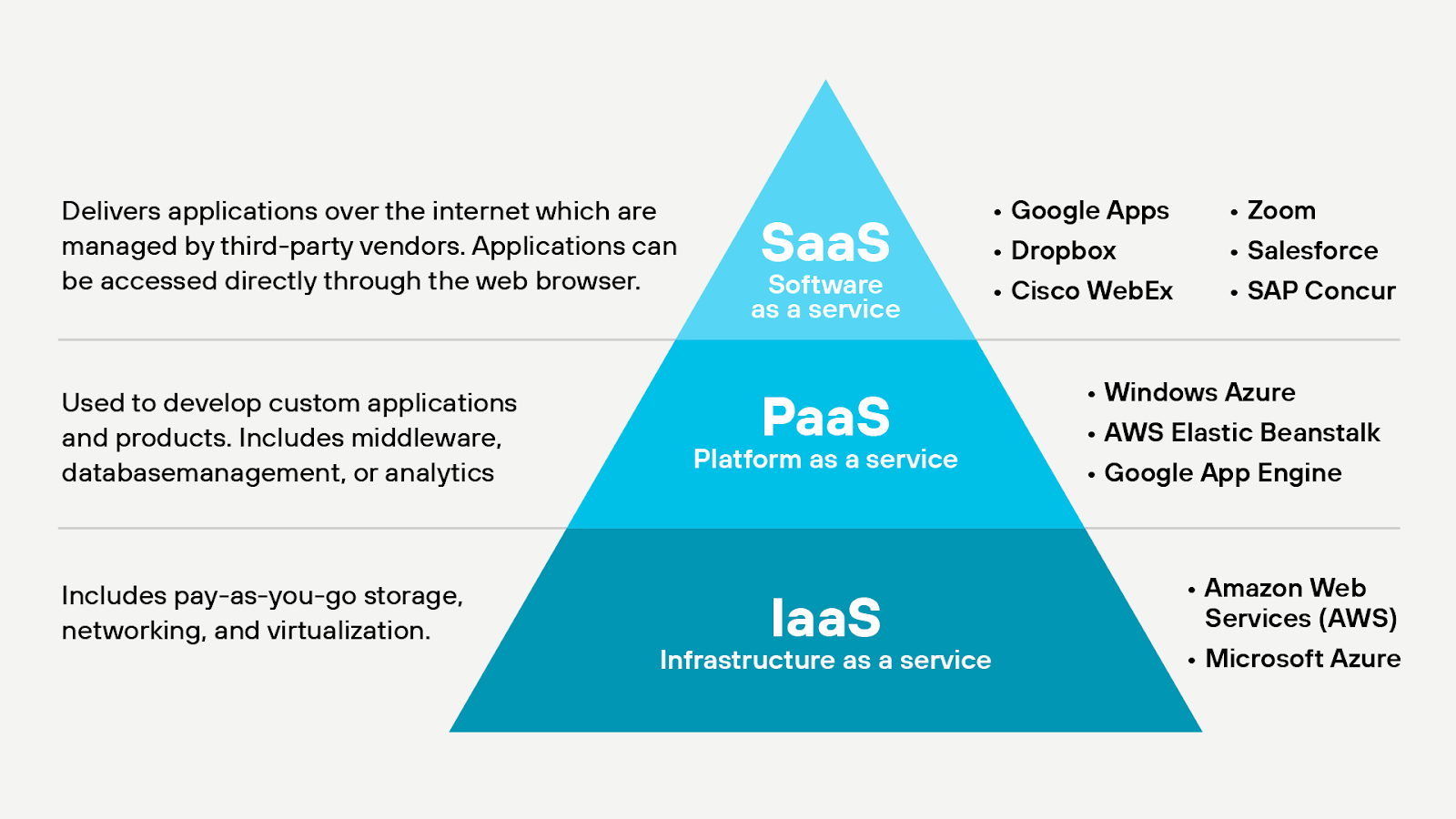

- Infrastruttura come servizio (IaaS): Il CSP gestisce l'infrastruttura fisica e la virtualizzazione; il cliente gestisce i sistemi operativi, le applicazioni e i dati.

- Platform as a Service (PaaS): Il CSP gestisce la piattaforma, compresa l'infrastruttura e il runtime; il cliente si concentra sullo sviluppo dell'applicazione, sulle configurazioni e sui dati.

- Software as a Service (SaaS): Il CSP gestisce l'infrastruttura, le piattaforme e il software; il cliente è responsabile dell'accesso degli utenti e della sicurezza dei dati all'interno del software.

I principali rischi e sfide della sicurezza del cloud

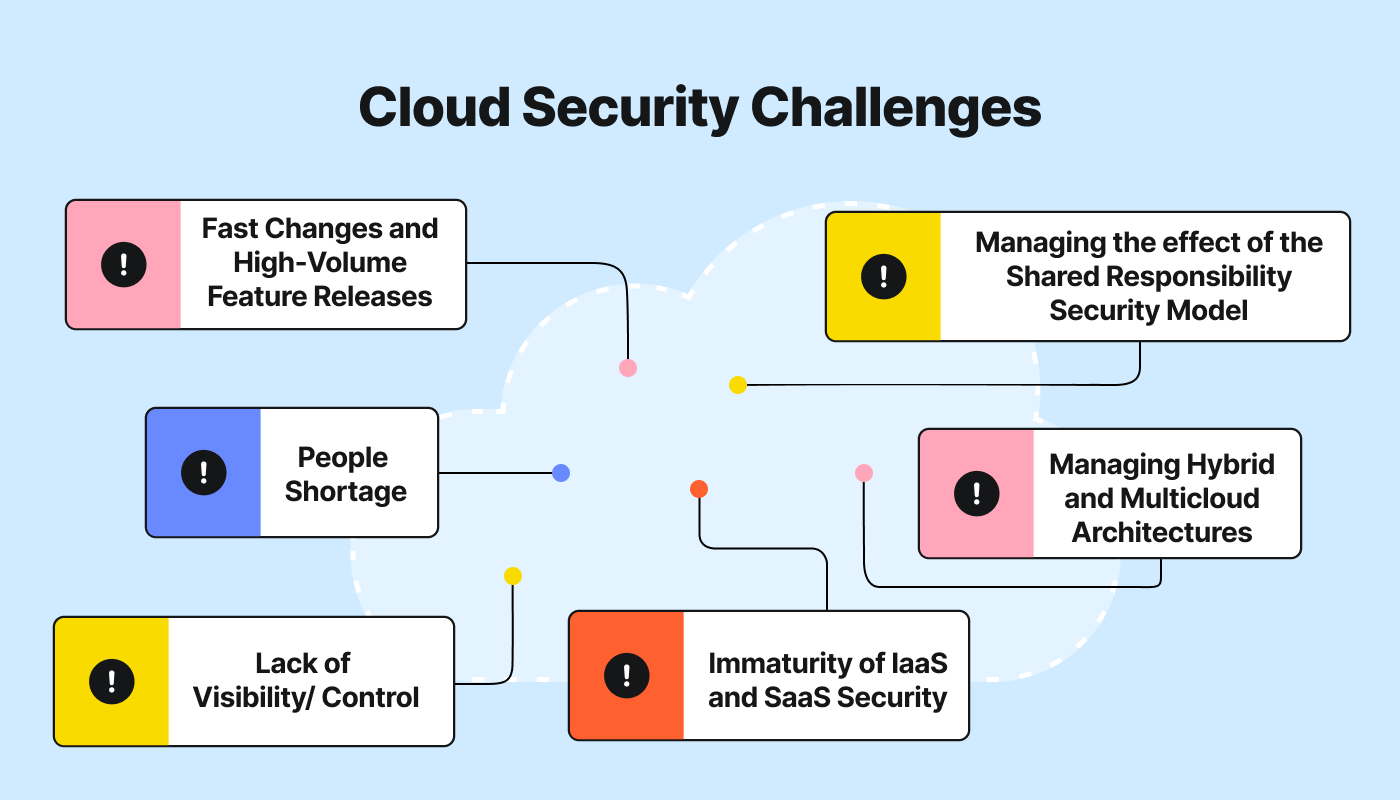

Le organizzazioni devono affrontare diverse sfide di sicurezza del cloud che richiedono una pianificazione strategica, misure di sicurezza proattive e un monitoraggio diligente. Le sfide principali includono:

- Sprawl: I servizi cloud sono facili da lanciare, ma più difficili da gestire e consolidare in modo logico. I team in rapida evoluzione possono ritrovarsi a creare macchine virtuali, database e simili in modo disordinato, senza una strategia di gestione centralizzata. Per estensione, scoprire e proteggere sistematicamente tutti questi carichi di lavoro diventa impegnativo.

- Shadow IT: Analogamente, i team o gli individui possono lanciare lo shadow IT, ovvero carichi di lavoro di cui sono a conoscenza e che non sono integrati con i sistemi di gestione IT centrali. Questi carichi di lavoro sono anche difficili da rilevare e proteggere in modo centralizzato.

- Debito tecnico di sicurezza: Per innovare rapidamente, i team possono trascurare i punti deboli delle loro posture di sicurezza, in modo da aumentare il tempo e l'impegno da dedicare alla ricerca e alla correzione delle vulnerabilità.

- Risposta inadeguata agli incidenti: Gli ambienti cloud richiedono strategie di risposta agli incidenti specializzate e molte organizzazioni potrebbero non avere le competenze e gli strumenti necessari per rispondere efficacemente agli incidenti di sicurezza nel cloud.

- Rischi di terzi: L'affidamento a fornitori e servizi di terze parti può introdurre ulteriori vulnerabilità e complicare il panorama della sicurezza.

- Limitazioni delle risorse: Le organizzazioni potrebbero non avere il budget, il personale o le competenze per gestire e proteggere efficacemente i loro ambienti cloud, con conseguenti lacune nella postura di sicurezza.

- Sicurezza degli ambienti ibridi e multicloud: Una sicurezza coerente in ambienti diversi può rivelarsi impegnativa e richiedere molte risorse.

- Rapida evoluzione delle tecnologie cloud: È fondamentale stare al passo con l'innovazione dei servizi cloud e della sicurezza, poiché le pratiche obsolete aumentano la vulnerabilità alle minacce.

Impari a valutare le potenziali vulnerabilità e minacce alla sua infrastruttura cloud: Come valutare il rischio nel cloud.

Strumenti di sicurezza per il cloud

Una solida strategia di sicurezza del cloud implica l'adozione di strumenti progettati per proteggere gli ambienti cloud. Gli strumenti essenziali devono fornire:

- Visibilità sull'attività delle applicazioni cloud.

- Analisi dettagliate dell'utilizzo per prevenire i rischi dei dati e le violazioni della conformità.

- Controlli di policy consapevoli del contesto per applicare e rimediare alle violazioni.

- Intelligence sulle minacce in tempo reale per rilevare e prevenire nuove minacce informatiche.

Tipi di strumenti di sicurezza per il cloud

Gli strumenti di sicurezza del cloud proteggono gli ambienti cloud, le applicazioni e i dati da minacce, accessi non autorizzati e vulnerabilità. Gli strumenti chiave includono:

- Broker di sicurezza dell'accesso al cloud (CASB): Monitorare e gestire l'accesso alle applicazioni cloud, applicare le politiche di sicurezza e fornire visibilità sull'utilizzo del cloud e sulla conformità (ad esempio, Prisma Access).

- Piattaforme di protezione del carico di lavoro del cloud (CWPP): Proteggere i carichi di lavoro in ambienti multicloud, fornendo protezione runtime e gestione delle vulnerabilità (ad esempio, Prisma Cloud).

- Strumenti IAM: Garantire solo l'accesso autorizzato alle risorse cloud, supportando SSO, MFA e RBAC (ad esempio, Cloud Infrastructure Entitlement Management di Prisma Cloud).

- Strumenti di crittografia cloud: Cifri i dati a riposo, in transito o durante l'elaborazione con i servizi di gestione delle chiavi.

- Strumenti di Cloud Security Posture Management (CSPM): Monitorare continuamente gli ambienti cloud per le configurazioni errate e i rischi di conformità, offrendo una correzione automatica (ad esempio, Prisma Cloud).

- Web Application Firewall (WAF): Proteggere le applicazioni web ospitate nel cloud da minacce come SQL injection e attacchi DDoS (ad esempio, Prisma Cloud's Web Application and API Security).

- Protezione endpoint Strumenti: Proteggere gli endpoint che accedono alle risorse cloud, rilevando e rispondendo al malware e ad altre minacce (ad esempio, Cortex XDR).

- Strumenti di prevenzione della perdita di dati (DLP): Impedire la condivisione o il trasferimento non autorizzato di dati sensibili (ad esempio, Prisma Cloud

- Sistemi di rilevamento e prevenzione delle intrusioni (IDPS): Rilevare e rispondere alle attività sospette negli ambienti cloud.

- Strumenti di monitoraggio e analisi del cloud: Fornire visibilità sulle prestazioni, sull'utilizzo e sulle minacce alla sicurezza del cloud, consentendo la registrazione e l'analisi degli incidenti (ad esempio, Prisma Cloud).

Migliori pratiche di sicurezza nel cloud

La protezione di dati, applicazioni e sistemi nel cloud implica il rispetto di pratiche di sicurezza. Controllare i seguenti passaggi aiuta le organizzazioni a stare al passo con le minacce informatiche e a garantire operazioni aziendali conformi e senza intoppi:

- Comprendere la responsabilità condivisa.

- Protegga il perimetro.

- Monitorare le configurazioni errate.

- Utilizzi le pratiche IAM per imporre una solida gestione delle password, dei dispositivi e degli accessi.

- Abilita la visibilità della postura di sicurezza.

- Implementazione di politiche per prevenire l'accesso non autorizzato alle applicazioni e proteggere i dati.

- Limitare l'accesso ai dati al personale necessario per evitare fughe di notizie.

- Metta in sicurezza i suoi contenitori.

- Eseguire regolarmente controlli di sicurezza, scansioni delle vulnerabilità e patch di sicurezza tempestive.

- Adotti un approccio Zero Trust per le politiche di sicurezza aggiornate e le esigenze di accesso remoto.

- Educare e formare il personale sulle tendenze attuali della sicurezza del cloud per identificare i comportamenti sospetti.

- Utilizzi la gestione dei log e il monitoraggio continuo.

- Conduce test di penetrazione.

- Crittografa i dati per mantenerli sicuri e accessibili solo agli utenti autorizzati.

- Soddisfare i requisiti di conformità.

- Implementazione di un piano di risposta agli incidenti per gestire gli incidenti di sicurezza.

- Proteggere tutte le applicazioni.

- Mantenere una postura di sicurezza dei dati resiliente.

- Consolidamento delle soluzioni di cybersecurity.

- Sfruttare un approccio di rilevamento e risposta nel cloud.

Grazie a queste linee guida umano-centriche e ai punti di attenzione strategici, le organizzazioni possono gestire e proteggere in modo efficiente i loro ambienti cloud, assicurando una solida protezione contro le minacce informatiche in evoluzione e la conformità normativa.