-

- Come funziona un firewall perimetrale?

- Tipi di firewall perimetrali

- Che cos'è il perimetro della rete?

- Vantaggi del firewall perimetrale

- Rischi del firewall perimetrale

- Firewall perimetrale vs. Firewall client

- Firewall perimetrale vs. Firewall del Data Center

- Domande frequenti sul firewall perimetrale

Indice dei contenuti

-

Tipi di firewall definiti e spiegati

- Quali sono i diversi tipi di firewall?

- Capacità dei firewall moderni

- Tipi di firewall per sistemi protetti

- Tipi di firewall per posizionamento nell'infrastruttura di rete.

- Tipi di firewall per metodo di filtraggio dei dati

- Come scegliere il giusto firewall per una rete aziendale

- Domande frequenti sui tipi di firewall

- Tipi di firewall per fattori di forma

-

Che cos'è un firewall con filtro dei pacchetti?

- Come funziona un firewall con filtro dei pacchetti?

- Casi d'uso del firewall di filtraggio dei pacchetti

- Vantaggi del firewall di filtraggio dei pacchetti

- Sfide del firewall di filtraggio dei pacchetti

- Tipi di firewall per il filtraggio dei pacchetti

- Confronto tra i firewall con filtro dei pacchetti e altre tecnologie di sicurezza

- Domande frequenti sui firewall con filtro dei pacchetti

- Che cos'è un firewall di rete?

Che cos'è un firewall perimetrale?

Indice dei contenuti

Un firewall perimetrale è un dispositivo di sicurezza che filtra il traffico, fungendo da barriera tra una rete interna e reti esterne non attendibili.

Applica una serie di regole per controllare l'accesso in base a criteri come gli indirizzi IP, i nomi di dominio, i protocolli, le porte e il contenuto del traffico. Permettendo o negando il traffico, un firewall perimetrale protegge la rete da accessi non autorizzati e minacce informatiche.

Come funziona un firewall perimetrale?

Un firewall perimetrale funziona come un filtro tra la rete interna di un'azienda e le reti esterne non attendibili, come Internet. Esamina tutti i pacchetti di rete in entrata e in uscita e li consente o li blocca in base a regole di sicurezza prestabilite. Il firewall perimetrale in genere prende questa decisione esaminando le intestazioni dei pacchetti, che includono gli indirizzi IP di origine e di destinazione, i numeri di porta e i tipi di protocollo.

In un contesto aziendale, un firewall perimetrale spesso utilizza algoritmi complessi per analizzare lo stato delle connessioni attive. Utilizza l'ispezione stateful per monitorare lo stato delle connessioni di rete, ad esempio se sono nuove, stabilite o collegate a connessioni esistenti, e prende decisioni di accesso di conseguenza. Questo metodo assicura che i pacchetti in arrivo facciano parte di una conversazione in corso, piuttosto che tentativi non richiesti di accesso alla rete.

I moderni firewall perimetrali possono anche eseguire ispezioni più approfondite, tra cui l'esame del carico utile dei pacchetti alla ricerca di minacce o anomalie note. La Deep Packet Inspection (DPI) è fondamentale per identificare e mitigare le minacce informatiche sofisticate che altrimenti potrebbero eludere i controlli di sicurezza di base.

Tipi di firewall perimetrali

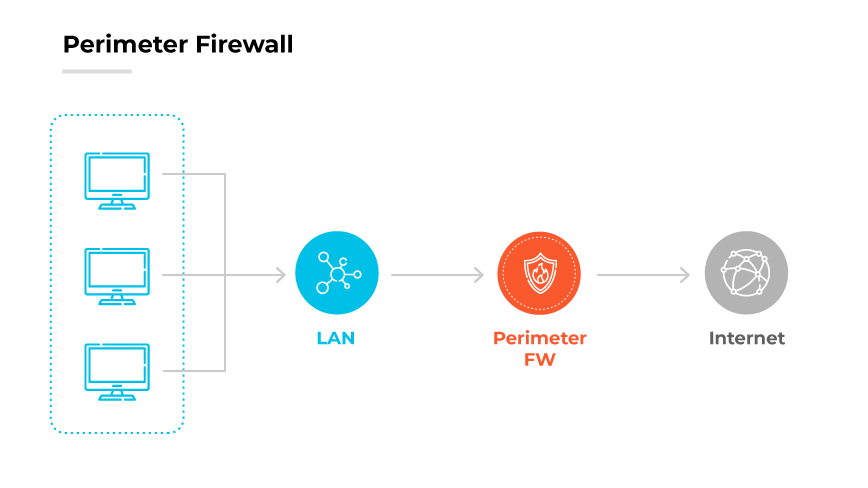

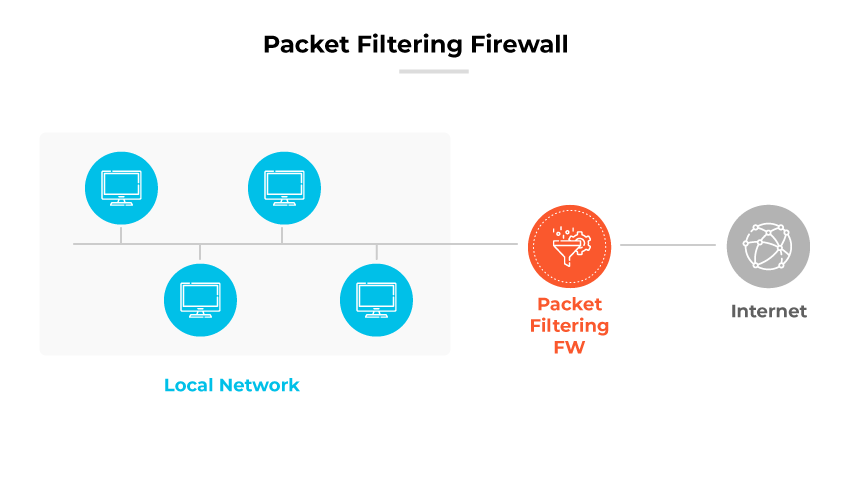

Firewall con filtraggio dei pacchetti

I firewall di filtraggio dei pacchetti funzionano a livello di rete e gestiscono il movimento dei pacchetti di dati attraverso le reti. Questi dispositivi applicano una serie di criteri predefiniti che esaminano le caratteristiche dei pacchetti, come gli indirizzi IP di origine e di destinazione, le porte in uso e i protocolli di comunicazione. Quando gli attributi di un pacchetto sono conformi a queste regole, il firewall concede il passaggio; altrimenti, il firewall nega l'ingresso.

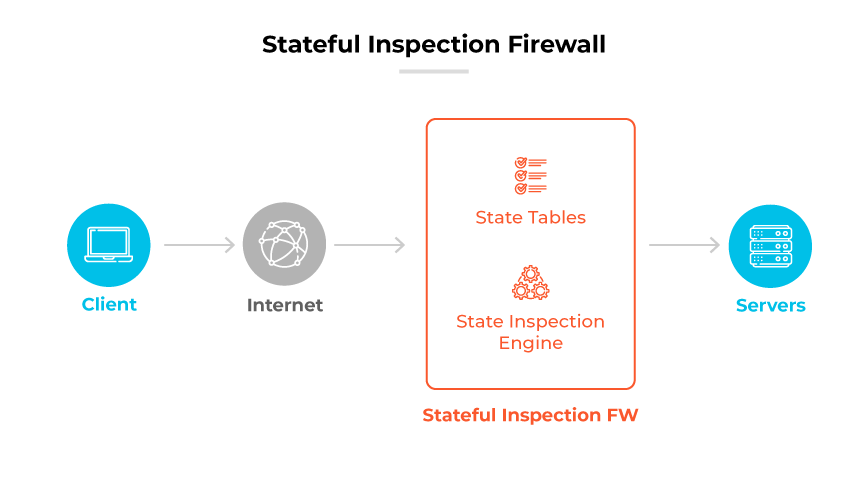

Firewall Stateful Inspection

I firewall a ispezione statica svolgono un ruolo cruciale nel monitoraggio delle connessioni di rete attive. Esaminano il contesto dei pacchetti di dati che entrano ed escono dalla rete, consentendo solo i pacchetti sicuri riconosciuti. Questi firewall funzionano a livello di rete e di trasporto (livelli 3 e 4 del modello Open Systems Interconnection (OSI)), concentrandosi sul filtraggio del traffico attraverso la comprensione del suo stato attuale e del contesto dei flussi di traffico. Questo approccio alla sicurezza offre una difesa più completa rispetto al semplice filtraggio dei pacchetti, considerando il contesto più ampio del traffico di rete.

La capacità principale di un firewall stateful inspection è il processo di esame dei pacchetti. Controlla meticolosamente i dettagli di ogni pacchetto per vedere se sono in linea con i modelli stabiliti di connessioni sicure. Se un pacchetto corrisponde a una connessione sicura conosciuta, può passare; in caso contrario, viene sottoposto a controlli aggiuntivi per determinarne la legittimità.

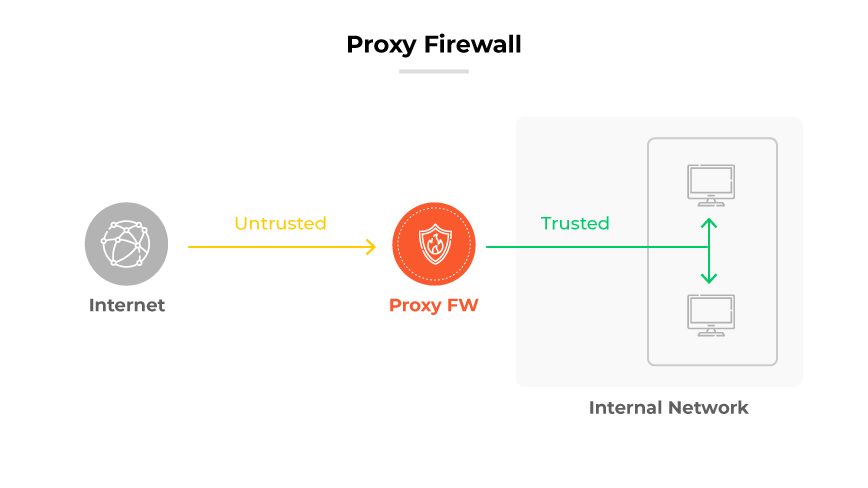

Firewall Proxy

Un proxy firewall serve come linea di difesa essenziale a livello di applicazione per la sicurezza di rete. Il suo ruolo chiave è quello di fungere da intermediario, controllando i messaggi che passano tra i sistemi interni e i server esterni. Questo processo aiuta a proteggere le risorse di rete da potenziali minacce informatiche.

I firewall proxy vanno oltre le capacità dei firewall standard, che in genere non decifrano né eseguono ispezioni approfondite del traffico dei protocolli applicativi. Invece, i firewall proxy effettuano un esame approfondito del traffico in entrata e in uscita, alla ricerca di indicatori di attacchi informatici o di infiltrazioni di malware. Un aspetto critico del loro design è l'indirizzo IP, che impedisce qualsiasi contatto diretto tra le reti esterne e la rete interna sicura.

I computer della rete interna utilizzano il proxy come portale per accedere a Internet. Quando un utente cerca di accedere a una risorsa esterna, il firewall proxy cattura la richiesta e la valuta in base alle linee guida di sicurezza stabilite. Se la richiesta soddisfa i criteri di sicurezza, il firewall si collega alla risorsa per conto dell'utente, garantendo solo connessioni sicure e consentite.

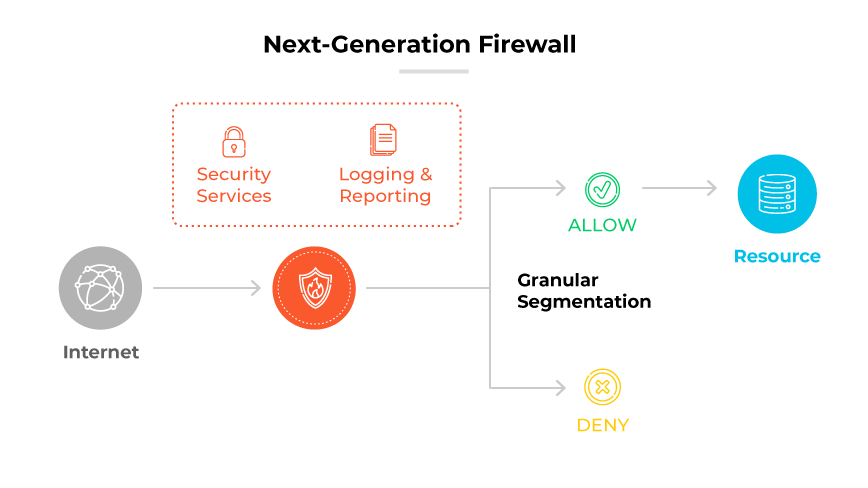

Firewall di nuova generazione (NGFW)

Un NGFW, o firewall di nuova generazione, rappresenta un progresso nella tecnologia della sicurezza di rete. Estende le capacità di un firewall stateful convenzionale, incorporando funzionalità aggiuntive. Queste caratteristiche includono in genere l'application awareness, che consente all'NGFW di rilevare e controllare il traffico a livello di applicazione, e i sistemi integrati di rilevamento minacce (IDS) e di prevenzione delle intrusioni (IPS) che lavorano per identificare e bloccare le minacce complesse.

Un NGFW opera applicando le politiche di sicurezza non solo ai livelli tradizionali di porta e protocollo, ma anche a livello di traffico applicativo. Ciò consente un controllo più granulare sui punti di ingresso e di uscita di una rete. Utilizzando la visione a livello di applicazione, un NGFW può impedire attività potenzialmente pericolose che potrebbero aggirare le protezioni di un firewall standard.

La funzionalità NGFW include l'incorporazione di informazioni esterne alla rete per informare le sue difese. Questa intelligence può aiutare a identificare le minacce emergenti e a migliorare la risposta del firewall. A differenza dei firewall tradizionali, gli NGFW migliorano la profondità e l'ampiezza della sicurezza di rete, semplificando al contempo l'amministrazione.

Tipi di firewall definiti e spiegati

Che cos'è il perimetro della rete?

| Componenti del perimetro della rete | |

|---|---|

| Router di confine | Definisce il bordo della rete privata, segnando la transizione verso l'Internet pubblico. È il router finale di un'organizzazione e collega le reti interne a quelle esterne. |

| Firewall perimetrale | Posizionato subito dopo il router di confine, serve come meccanismo di difesa primario contro i pericoli in arrivo. Questo componente elimina il traffico dannoso che tenta di infiltrarsi nella rete privata. |

| Sistema di rilevamento/prevenzione delle intrusioni. | L'IDS monitora la rete alla ricerca di attività dannose e avvisa il sistema, mentre l'IPS blocca in modo proattivo le minacce rilevate per prevenire potenziali attacchi. |

| Zona demilitarizzata (DMZ) | Funge da zona cuscinetto protetta tra la rete privata e il mondo esterno, ospitando in genere servizi accessibili al pubblico come i server web ed e-mail, pur mantenendo la sicurezza della rete interna. |

Il perimetro della rete definisce il bordo della rete interna di un'organizzazione. Rappresenta la delimitazione tra la rete interna e le reti esterne, come Internet. Il perimetro della rete è il luogo in cui si applicano le misure di sicurezza per proteggere l'integrità della rete. Nel contesto dei firewall perimetrali, il perimetro della rete è fondamentale, in quanto è il punto in cui i firewall filtrano gli accessi non autorizzati e le minacce informatiche.

Con l'evoluzione degli ambienti cloud computing e dell'accesso remoto, anche il concetto di perimetro della rete si adatta. Nonostante questi cambiamenti, il ruolo fondamentale del perimetro di rete nel fornire un confine sicuro rimane parte integrante delle strategie di sicurezza di rete. È la difesa in prima linea contro le minacce esterne, dove vari componenti della sicurezza lavorano in concerto per salvaguardare i beni digitali di un'organizzazione.

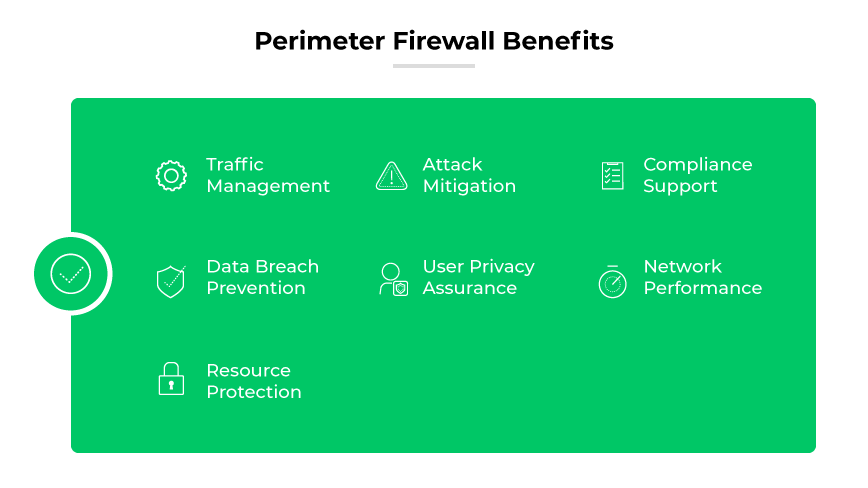

Vantaggi del firewall perimetrale

Gestione del traffico

I firewall perimetrali regolano il flusso del traffico di rete, consentendo l'accesso solo ai pacchetti di dati autorizzati. Questo migliora la sicurezza di rete e previene gli accessi non autorizzati.

Mitigazione degli attacchi

Questi firewall fungono da deterrente per varie minacce informatiche, tra cui virus e intrusioni. Bloccando le attività sospette, i firewall perimetrali attenuano i potenziali attacchi prima che compromettano l'integrità della rete.

Supporto per la conformità

L'implementazione di firewall perimetrali aiuta le organizzazioni a rispettare le normative sulla protezione dei dati, applicando le politiche di sicurezza e documentando il traffico di rete.

Prevenzione delle violazioni dei dati

I firewall perimetrali sono fondamentali per prevenire le violazioni dei dati. Agiscono come prima linea di difesa contro le minacce esterne che cercano di accedere a informazioni sensibili.

Garanzia della privacy dell'utente

Agendo come intermediari, i firewall perimetrali migliorano la privacy degli utenti, nascondendo i dettagli della rete interna alle entità esterne.

Prestazioni della rete

I firewall perimetrali contribuiscono a mantenere le prestazioni della rete, evitando che questa si congestioni con traffico dannoso o non necessario.

Protezione delle risorse

Questi firewall proteggono le risorse di rete assicurando che solo gli utenti e i servizi verificati possano accedervi, il che salvaguarda dallo sfruttamento e dai tempi di inattività.

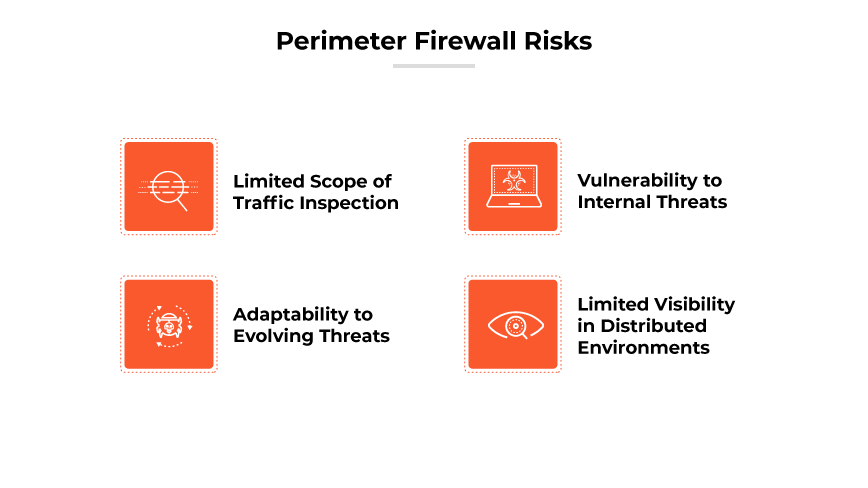

Rischi del firewall perimetrale

Portata limitata dell'ispezione del traffico

I firewall perimetrali ispezionano principalmente il traffico in entrata e in uscita, noto come traffico nord-sud. Il traffico che si muove lateralmente all'interno della rete, o il traffico est-ovest, potrebbe non essere monitorato, permettendo potenzialmente alle minacce interne di non essere individuate.

Vulnerabilità alle minacce interne

Sebbene i firewall perimetrali siano efficaci contro le minacce esterne, non proteggono intrinsecamente dai rischi interni all'organizzazione, come le minacce insider o i sistemi interni compromessi.

Adattabilità alle minacce in evoluzione

Con l'evoluzione delle minacce informatiche, i firewall perimetrali potrebbero faticare ad adattarsi. Le nuove varietà di attacchi e strategie, soprattutto quelle che mirano ai servizi cloud e alle infrastrutture complesse, a volte possono aggirare le difese firewall tradizionali.

Visibilità limitata in ambienti distribuiti

Poiché le organizzazioni adottano sempre più servizi cloud e architetture decentralizzate, il perimetro della rete tradizionale si espande e diventa meno definito. Questo rende più difficile per i firewall perimetrali fornire una protezione completa. Questo cambiamento richiede alle organizzazioni di adottare controlli di sicurezza in grado di operare efficacemente in un ambiente di rete disperso.

Firewall perimetrale vs. Firewall client

| Firewall perimetrale vs. Firewall client | ||

|---|---|---|

| Parametri | Firewall perimetrale | Firewall del cliente |

| Posizionamento | Integrato all'interno del confine della rete o dei segmenti interni. | Installato individualmente su host separati |

| Fattore di forma | Dispositivo hardware fisico | Soluzioni basate sul software |

| Prestazioni | Ottimizzato per un elevato throughput e una bassa latenza. | Dipende dalle risorse del sistema host, può essere meno robusto. |

| Casi d'uso | Utilizzato prevalentemente all'interno di strutture di rete organizzative. | Adatto ai dispositivi informatici personali e alle reti aziendali più piccole. |

| Segmentazione della rete | Facilita la segmentazione sul perimetro, controllando il traffico inter-VLAN. | Fornisce una micro-segmentazione, gestendo il traffico in base al singolo host. |

| Gestione | Gestito centralmente, spesso attraverso server di gestione firewall dedicati. | La gestione può essere più complessa con numerosi host distribuiti |

| Sicurezza | Difficile per le entità esterne aggirare le difese basate sulla rete. | Se l'integrità dell'host è compromessa, il software dannoso può disabilitare il firewall locale. |

I firewall perimetrali operano ai margini di una rete, fungendo da gatekeeper per tutto il traffico in entrata e in uscita. Il loro ruolo è quello di proteggere l'infrastruttura di rete e di impedire l'accesso non autorizzato. I firewall perimetrali proteggono più sistemi all'interno della rete, gestendo e monitorando i punti di accesso che si collegano a reti esterne, come Internet.

I firewall client, invece, sono installati su singoli dispositivi o host e controllano lo scambio di dati da e verso queste macchine specifiche. A differenza dei firewall perimetrali che proteggono l'intera rete, i firewall client forniscono una protezione localizzata per i singoli sistemi. Ciò significa che anche quando un dispositivo si sposta al di fuori del perimetro della rete protetta, il firewall client rimane attivo, proteggendo continuamente il sistema dalle minacce.

La distinzione tra questi due tipi di firewall è significativa in termini di distribuzione e portata della protezione. Un firewall perimetrale agisce come prima linea di difesa contro le minacce esterne alla rete. I firewall client offrono un secondo livello di sicurezza, proteggendo i singoli sistemi da potenziali vulnerabilità interne ed esterne. Ognuno di essi svolge un ruolo cruciale in una strategia completa di sicurezza di rete.

Firewall perimetrale vs. Firewall del Data Center

| Firewall perimetrale vs. Firewall del Data Center | ||

|---|---|---|

| Firewall perimetrale | Firewall del data center | |

| Architettura | Protezione del livello di rete per il bordo esterno di una rete. | Firewall stateful, multitenant, a livello di rete, che utilizza SDN a 5 tuple |

| Direzione del traffico | Protegge principalmente il traffico Nord-Sud, in entrata e in uscita dalla rete. | Protegge il traffico Est-Ovest all'interno delle reti virtuali, così come quello Nord-Sud. |

| Scopo | Protezione dagli attacchi esterni | Proteggere le macchine virtuali e fornire agilità per gli ambienti dinamici del data center |

| Casi d'uso | Sicurezza generale di rete sul perimetro. | Protezione dei data center virtualizzati con l'allocazione flessibile delle risorse |

I firewall perimetrali si distribuiscono ai confini della rete, dove controllano l'accesso alle risorse monitorando e filtrando il traffico in entrata e in uscita. Questi firewall bloccano gli accessi non autorizzati da fonti esterne, proteggendo la rete da un'ampia gamma di attacchi provenienti dall'esterno.

I firewall per data center, invece, proteggono in modo specifico l'ambiente del data center, che spesso include una moltitudine di macchine virtuali (VM). Gestiscono il traffico interno, noto anche come traffico est-ovest, e possono adattarsi dinamicamente ai cambiamenti all'interno del data center, come la migrazione delle macchine virtuali. Questa agilità è fondamentale data la natura dinamica dei moderni data center virtualizzati, che possono riconfigurare frequentemente le risorse virtuali.

La differenza principale tra i due sta nelle loro funzioni specializzate e nei tipi di traffico che gestiscono. Mentre i firewall perimetrali si occupano principalmente del traffico nord-sud - i dati che entrano ed escono dalla rete - i firewall per data center forniscono un controllo granulare sul traffico all'interno del data center stesso, garantendo la sicurezza anche quando il paesaggio virtuale cambia.

Domande frequenti sul firewall perimetrale

Un firewall interno mette in sicurezza il traffico all'interno di una rete, mentre un firewall perimetrale protegge dalle minacce esterne ai margini della rete.

Non c'è una differenza fondamentale; "firewall esterno" è un altro termine per indicare un firewall perimetrale, che protegge il confine della rete.

Un firewall perimetrale e un firewall edge sono sinonimi, entrambi posizionati ai margini della rete per filtrare il traffico in entrata e in uscita.

Una rete perimetrale, nota anche come zona demilitarizzata (DMZ), isola i servizi rivolti all'esterno dalla rete interna per migliorare la sicurezza di rete.

Un firewall per applicazioni web (WAF) protegge specificamente le applicazioni web filtrando e monitorando il traffico HTTP tra un'applicazione web e Internet.

Sì, un firewall può avere componenti o configurazioni sia esterne (rivolte al traffico esterno) che interne (che proteggono i segmenti di rete interni).

I punti deboli includono la portata limitata dell'ispezione del traffico, la vulnerabilità alle minacce interne, l'adattabilità alle minacce in evoluzione, la visibilità limitata negli ambienti distribuiti.

La sicurezza perimetrale fallisce quando non riesce a tenere il passo con le minacce avanzate e persistenti che sfruttano le vulnerabilità interne o aggirano le difese perimetrali.